I log dell'API Gateway sono fondamentali per la sicurezza delle piattaforme moderne. Una registrazione insicura può portare a violazioni della privacy, infrazioni al GDPR e perdita di fiducia. Qui scoprirai come gestire i log in modo sicuro ed efficiente:

- Registrare solo i dati necessari: Registra informazioni essenziali come timestamp, metodi HTTP, percorsi e codici di stato. Evita dati sensibili come password o numeri di carte di credito.

- Integrità e crittografia: Utilizza soluzioni di archiviazione immutabili e crittografa i log con AES-256 e TLS/SSL.

- Monitoraggio in tempo reale: Automatizza gli allarmi per attività sospette come tentativi di accesso falliti ripetuti o traffico insolito.

- Rispetto della conformità: Il GDPR, il PCI DSS e il SOX richiedono misure rigorose per la minimizzazione dei dati, la cancellazione e la conservazione sicura.

Consiglio: Utilizza JSON per log strutturati, per facilitare le analisi e rispettare i requisiti di conformità. Strumenti come ELK o Datadog aiutano nella gestione di grandi quantità di log. Un logging sicuro non solo protegge i dati, ma ottimizza anche la sicurezza operativa.

Monitoraggio e logging insufficienti - Sicurezza API #7 (German)

Regole fondamentali per un logging sicuro dell'API Gateway

Un logging sicuro in un API Gateway si basa su tre principi fondamentali. Questi costituiscono la base per un'architettura di sicurezza stabile e aiutano a evitare costose violazioni della conformità. Qui scoprirai come implementare efficacemente questi principi.

Registra solo l'essenziale

Registra solo i dati che sono veramente necessari. Troppi log possono compromettere le prestazioni del sistema e generare costi di archiviazione non necessari. Concentrati su metadati essenziali come:

- Timestamp

- Metodi HTTP

- Percorsi

- Indirizzi IP client

- Codici di stato

- Tempi di risposta

Queste informazioni sono sufficienti per identificare rapidamente i problemi e tracciare gli incidenti di sicurezza, senza rivelare dati sensibili.

Evita di memorizzare payload completi o informazioni critiche come password o dati personali. Anche campi sensibili come l'intestazione di autorizzazione o i numeri di carte di credito dovrebbero essere mascherati o completamente esclusi dai log. Un esempio di una voce di log sicura e strutturata in formato JSON potrebbe apparire così:

{

"timestamp": "2025-04-12T10:00:00Z",

"request_id": "abc123",

"client_ip": "203.0.113.1",

"method": "GET",

"path": "/v1/data",

"status": 200,

"latency_ms": 45

}

Proteggi l'integrità dei log

I log immutabili sono essenziali per le analisi forensi e il rispetto delle normative. Utilizza tecnologie come lo storage WORM (Write Once, Read Many) e l'hashing crittografico per prevenire manomissioni. Ulteriori misure di sicurezza includono metodi come il logging basato su blockchain, firme digitali o soluzioni di archiviazione immutabili.

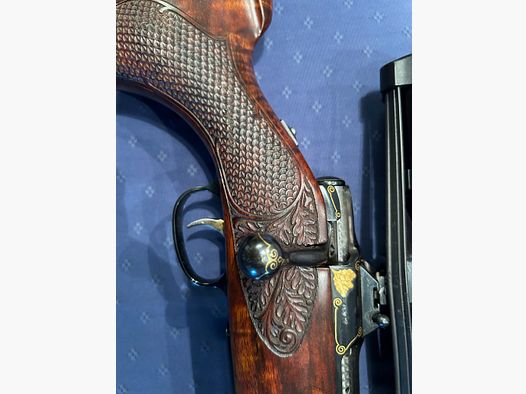

Questo è particolarmente rilevante per piattaforme come Gunfinder, dove i log delle transazioni servono come prova delle operazioni commerciali. L'integrità di questi dati è fondamentale non solo per la sicurezza informatica, ma anche per questioni legali.

La crittografia è obbligatoria

Proteggi i log tramite crittografia, sia durante l'archiviazione che durante la trasmissione. Utilizza algoritmi collaudati come AES-256 per i dati archiviati e TLS/SSL per la trasmissione. Aggiorna regolarmente le chiavi di crittografia e limita l'accesso al personale autorizzato.

Una crittografia coerente impedisce agli aggressori di accedere a log non protetti e di ottenere informazioni preziose per ulteriori attacchi.

Checklist completa per un logging sicuro dell'API Gateway

Qui trovi una checklist pratica che ti aiuta a implementare efficacemente un logging sicuro per l'API Gateway e a evitare errori comuni. Copre tutti gli aspetti rilevanti per garantire una registrazione affidabile e sicura.

Imposta un logging strutturato

Un formato di logging strutturato come JSON è ideale, poiché è compatibile con strumenti moderni di gestione dei log e facilita le analisi automatizzate. Una voce di log ben progettata dovrebbe contenere le seguenti informazioni:

- Timestamp nel formato ISO 8601

- ID richiesta per il tracciamento

- Indirizzo IP client

- Metodo HTTP e Percorso

- Codice di stato della risposta

- Tempo di risposta

Inoltre, i livelli di log come INFO, ERROR e DEBUG aiutano a controllare la profondità dei dettagli dei log. Per il normale funzionamento, INFO è sufficiente, mentre ERROR dovrebbe essere utilizzato per problemi di autenticazione e DEBUG per diagnosi approfondite durante lo sviluppo. Le modifiche dinamiche ai livelli di log ti consentono di accedere rapidamente a informazioni più dettagliate in caso di incidenti.

Tracciare azioni critiche dell'API

Tutte le operazioni CRUD (Create, Read, Update, Delete) devono essere registrate in modo coerente. Ciò significa che devono essere registrati dettagli come ID utente, tipo di azione, risorsa interessata, timestamp e risultato (successo o errore). Esempio: in un aggiornamento del profilo, potrebbero essere registrati ID utente, tipo di azione, risorsa interessata e stato (riuscito/non riuscito).

Diversi tipi di log hanno scopi diversi e dovrebbero essere configurati di conseguenza:

| Tipo di log | Scopo | Campi/Azioni importanti |

|---|---|---|

| Access Logs | Tracciare richieste/riposte | Metodo HTTP, URI, stato, IP client, latenza |

| Error Logs | Registrare errori | Messaggi di errore, stack trace, crash di plugin |

| Audit Logs | Registrare modifiche | Accesso utente, aggiornamenti delle policy, modifiche ai plugin |

| Custom Logs | Catturare eventi specifici per il business | Metadati personalizzati, attività a livello di plugin |

Particolare attenzione dovrebbe essere prestata agli eventi di autenticazione e autorizzazione. Questi includono tentativi di accesso, concessioni e negazioni di accesso. Questi eventi possono indicare precocemente problemi di sicurezza. Una volta che azioni critiche vengono registrate, è importante rilevare simultaneamente attività insolite in tempo reale.

Monitorare attività sospette

Impostare allarmi in tempo reale è fondamentale per rilevare minacce precocemente. Le attività sospette possono includere:

- Più tentativi di autenticazione falliti

- Accessi da indirizzi IP insoliti o bloccati

- Punte di traffico improvvise

I sistemi di monitoraggio automatizzati dovrebbero prestare attenzione a indicatori specifici, come tentativi di accesso falliti ripetuti, accessi da IP in blacklist o reti straniere, nonché tassi di richiesta insoliti. Gli strumenti di gestione dei log possono impostare regole che attivano notifiche o addirittura bloccano azioni in caso di comportamento sospetto.

Per piattaforme come Gunfinder, che elaborano dati sensibili, un monitoraggio continuo è particolarmente importante. In questo caso, i dati sensibili come intestazioni di autorizzazione o numeri di carte di credito dovrebbero essere mascherati. Ad esempio, le intestazioni di autorizzazione possono essere sostituite con "[REDACTED]" e i numeri di carte di credito possono essere anonimizzati fino alle ultime quattro cifre.

Controlli regolari delle configurazioni dei log sono essenziali per garantire che vengano rispettati sia i requisiti legali che quelli operativi. Senza una registrazione adeguata, le violazioni della sicurezza possono rimanere non rilevate per una media di 280 giorni, secondo il rapporto IBM Cost of a Data Breach.

sbb-itb-1cfd233

Requisiti di conformità e monitoraggio

Il rispetto delle normative è un fattore essenziale per guadagnare e mantenere la fiducia degli utenti. Allo stesso tempo, i moderni metodi di monitoraggio possono aiutare a soddisfare questi requisiti in modo efficiente e a ridurre i costi. Di seguito scoprirai come implementare con successo i requisiti legali.

Soddisfare i requisiti legali

In Germania e nell'UE, ci sono rigorosi requisiti di conformità per i log dell'API Gateway. I principali regolamenti includono:

- GDPR (Regolamento generale sulla protezione dei dati): Obbliga a proteggere i dati personali e garantisce il diritto alla cancellazione.

- SOX (Sarbanes-Oxley Act): Qui l'accento è posto su una reportistica finanziaria precisa con audit trail tracciabili.

- PCI DSS (Standard di sicurezza dei dati per l'industria delle carte di pagamento): Regola l'elaborazione sicura delle informazioni di pagamento.

Queste normative influenzano direttamente il modo in cui i log devono essere gestiti. Ad esempio, i numeri di carte di credito non possono essere memorizzati nei log e i dati personali come indirizzi IP o identificativi utente devono essere particolarmente protetti.

| Requisito di conformità | Misura raccomandata | Scadenza/Regola tipica |

|---|---|---|

| GDPR | Minimizzazione dei dati, obbligo di cancellazione | Cancellazione su richiesta, max. 2 anni |

| PCI DSS | Nessuna memorizzazione dei dati delle carte di credito nei log | Mascheramento immediato |

| SOX | Tracciabilità, audit trail | Conservazione per 7 anni |

I log JSON offrono un vantaggio qui, poiché sono leggibili dalle macchine e consentono controlli automatizzati. Strumenti come ELK (Elasticsearch, Logstash, Kibana), Loki o Datadog garantiscono una registrazione continua. Per piattaforme che elaborano dati sensibili, come Gunfinder, una registrazione coerente e sicura è indispensabile.

Gestire l'archiviazione e la cancellazione dei log

Una chiara strategia di conservazione dei log è essenziale per rispettare i requisiti di conformità. Un concetto di archiviazione stratificato può aiutare:

- Hot Storage: Log degli ultimi 0–30 giorni per troubleshooting attivo.

- Warm Storage: Log indicizzati e compressi per un periodo di 1–6 mesi.

- Cold Storage: Archiviazione a lungo termine per oltre 6 mesi, per coprire i requisiti di conformità e indagini rare.

Il GDPR richiede che i dati personali possano essere cancellati su richiesta e non siano generalmente conservati per più di due anni. Strategie di cancellazione automatizzate prevengono errori umani e garantiscono il rispetto delle scadenze.

I servizi cloud come AWS CloudTrail offrono funzionalità per l'archiviazione e la cancellazione automatizzate. Questi possono essere configurati per gestire i log in base a politiche predefinite e soddisfare al contempo i requisiti legali.

Controllare i costi di archiviazione

Oltre al rispetto dei requisiti di conformità, il controllo dei costi gioca un ruolo importante. Una strategia di archiviazione intelligente può aiutare a ridurre le spese. Log compressi per l'archiviazione a lungo termine sono economici, mentre i sistemi di archiviazione stratificata garantiscono che i dati frequentemente richiesti rimangano rapidamente disponibili.

Secondo un sondaggio Postman del 2024, il 66% degli sviluppatori utilizza i log dell'API Gateway per il troubleshooting in ambienti di produzione.

Questo dimostra quanto sia importante trovare un equilibrio tra efficienza dei costi e disponibilità.

Gli strumenti di monitoraggio dovrebbero monitorare continuamente l'utilizzo dello spazio di archiviazione e attivare allarmi quando vengono raggiunti i limiti. È utile memorizzare solo le informazioni necessarie. Log di debug dettagliati sono spesso superflui in produzione e possono essere attivati dinamicamente se necessario.

Soluzioni centralizzate come Elasticsearch, Splunk o Skywalking semplificano la gestione di grandi quantità di log. Offrono non solo un monitoraggio uniforme, ma supportano anche il rispetto dei requisiti di conformità attraverso processi di archiviazione automatizzati.

Errori comuni e come risolverli

Anche gli sviluppatori esperti commettono errori nel logging che possono creare rischi per la sicurezza. Spesso questi derivano da indicazioni poco chiare o da una mancanza di comprensione dei requisiti di conformità. Tuttavia, con le giuste misure, molti problemi possono essere evitati.

Registrazione di dati sensibili

Un errore comune e grave è la memorizzazione accidentale di informazioni sensibili. Questi includono password, token o numeri di carte di credito che non dovrebbero mai apparire nei log.

Un esempio: nel 2023, un'azienda fintech ha subito una massiccia perdita di dati perché i dati sensibili erano memorizzati in chiaro nei log. Attraverso un bucket di archiviazione configurato in modo errato, gli aggressori hanno avuto accesso a questi log.

La soluzione? Meccanismi di protezione proattivi. Utilizza la mascheratura dei dati a livello di gateway prima che le informazioni vengano scritte nei log. Molti API Gateway offrono plugin che possono automaticamente redigere campi sensibili.

Uno scenario particolarmente rischioso è la registrazione di payload di richiesta completi senza alcuna mascheratura. Questo può portare alla registrazione di dati sensibili come credenziali utente. Piattaforme come Gunfinder, che lavorano con dati di transazione sensibili, devono procedere con particolare attenzione e filtrare in modo coerente.

Per garantire che nessun dato sensibile venga registrato, dovresti controllare regolarmente le tue configurazioni di log e condurre audit. Scansioni automatizzate possono aiutare a identificare precocemente voci problematiche.

Oltre al filtraggio dei dati sensibili, è fondamentale un monitoraggio continuo dei log.

Monitoraggio dei log insufficiente

Un altro errore comune è monitoraggio insufficiente o assente dei log. Senza un monitoraggio efficace, gli incidenti di sicurezza come accessi non autorizzati o attacchi rimangono spesso non rilevati. Questo porta a un'esposizione prolungata e a conseguenze potenzialmente gravi.

Modelli sospetti come tentativi di accesso falliti ripetuti o picchi di traffico insoliti possono facilmente passare inosservati senza un monitoraggio adeguato. Ciò aumenta notevolmente il rischio di violazioni dei dati e infrazioni ai requisiti di conformità.

Secondo un sondaggio Postman del 2024, il 66% degli sviluppatori si affida ai log dell'API Gateway per il debug dei problemi in produzione.

Questo dimostra quanto sia importante avere un'infrastruttura di logging ben monitorata. Soluzioni di gestione dei log centralizzate come ELK Stack, Graylog o Datadog offrono analisi in tempo reale, allerta e visualizzazione di grandi quantità di log.

Imposta allarmi automatizzati per essere avvisato di anomalie come traffico insolito, errori di autenticazione o chiamate API sospette. Log strutturati in formato JSON facilitano anche il filtraggio e l'analisi.

| Problema | Impatto | Soluzione |

|---|---|---|

| Dati sensibili nei log | Violazioni della privacy, infrazione al GDPR | Mascheramento automatico, audit regolari |

| Monitoraggio assente | Rilevamento tardivo degli attacchi, esposizione prolungata | Allarmi automatizzati, analisi in tempo reale |

| Log non strutturati | Difficoltà di valutazione, minacce mancate | Formato JSON, struttura uniforme |

Integra i tuoi log dell'API Gateway in piattaforme di sicurezza operative centralizzate come Google SecOps o AWS CloudWatch. Questi strumenti semplificano il monitoraggio e supportano il rispetto dei requisiti di conformità.

Controlli regolari dei log per attività sospette dovrebbero essere parte integrante della tua strategia di sicurezza. Documenta tutte le pratiche di logging per poter dimostrare la conformità agli standard legali durante gli audit.

Conclusione: I punti principali in sintesi

Un logging sicuro dell'API Gateway gioca un ruolo centrale per le piattaforme di e-commerce come Gunfinder, in termini di privacy, conformità e operatività senza intoppi. Un'implementazione accurata protegge sia l'azienda che i clienti da incidenti di sicurezza e problemi legali. Questa base costituisce il punto di partenza per ulteriori misure di sicurezza.

Passi di sicurezza centrali

Le basi di un logging sicuro dell'API Gateway si basano su tre principi fondamentali: minimizzazione dei dati, crittografia e monitoraggio continuo.

Un logging strutturato in formato JSON consente un'analisi precisa e facilita la correlazione degli eventi. In questo modo, le attività sospette possono essere rilevate più rapidamente e i requisiti del GDPR possono essere soddisfatti. È particolarmente indispensabile per piattaforme come Gunfinder, che elaborano dati di transazione sensibili, mascherare in modo coerente password, informazioni di pagamento e dati personali.

Crittografia end-to-end, sia durante la trasmissione che a riposo, protegge da accessi non autorizzati. Insieme a controlli di accesso rigorosi e audit regolari, si crea una solida base di sicurezza.

Log ben strutturati e sicuri sono essenziali per rilevare tempestivamente gli incidenti di sicurezza. Senza un monitoraggio adeguato, gli attacchi potrebbero rimanere inosservati, un rischio che nessuna azienda può permettersi.

Una conservazione conforme con scadenze di archiviazione chiaramente definite e cancellazione automatizzata minimizza i rischi legali e riduce al contempo i costi di archiviazione. L'uso di ID di correlazione consente inoltre un tracciamento completo delle richieste in sistemi complessi e distribuiti. Su questa base, possono essere derivate misure concrete.

Prossimi passi

- Controlla la tua attuale configurazione di logging: Scopri se dati sensibili vengono registrati senza protezione e implementa routine di mascheramento se necessario.

- Automatizza il monitoraggio e l'allerta: Strumenti come ELK Stack o Datadog aiutano a rilevare rapidamente anomalie come traffico insolito, errori di autenticazione o chiamate API sospette.

- Forma il tuo team: Sensibilizza i dipendenti sull'importanza di un logging sicuro per evitare errori come la registrazione accidentale di dati sensibili.

- Conduci audit regolari: Documenta i tuoi processi di log per soddisfare i requisiti di conformità e garantire a lungo termine un'infrastruttura di sicurezza stabile.

Investire in una strategia di logging sicura ripaga, riducendo gli incidenti di sicurezza, i rischi legali e aumentando la stabilità operativa.

FAQ

Come puoi assicurarti che nessun dato sensibile venga memorizzato nei log del tuo API Gateway?

Per assicurarti che i dati sensibili non finiscano nei log del tuo API Gateway, dovresti mascherare o rimuovere completamente informazioni critiche come password, dati delle carte di credito o dati personali prima della memorizzazione.

Inoltre, è consigliabile controllare regolarmente i log per assicurarsi che nessun dato riservato sia stato registrato accidentalmente. Fai attenzione anche a gestire con cura i diritti di accesso, in modo che solo le persone autorizzate possano accedere ai log. Questo aiuta a ridurre significativamente il rischio di accessi non autorizzati.

In che modo il monitoraggio in tempo reale dei log dell'API Gateway aiuta a rilevare precocemente gli incidenti di sicurezza?

Il monitoraggio in tempo reale dei log dell'API Gateway ti aiuta a rilevare immediatamente attività sospette e ad agire di conseguenza. In questo modo puoi individuare precocemente gli incidenti di sicurezza e intraprendere rapidamente le azioni necessarie.

Analizzando continuamente i log, è possibile identificare direttamente modelli insoliti come tentativi di accesso non autorizzati o picchi improvvisi nelle richieste. Questo riduce notevolmente il rischio di vulnerabilità alla sicurezza.

Quali requisiti legali si applicano alla registrazione dei log dell'API Gateway e come possono essere rispettati?

La registrazione dei log dell'API Gateway deve avvenire rigorosamente in conformità con le leggi sulla protezione dei dati applicabili, come il GDPR. È fondamentale raccogliere dati personali solo quando è assolutamente necessario. Inoltre, devono essere adottate misure di protezione adeguate per garantire la sicurezza di questi dati.

Per rispettare i requisiti legali, dovresti prestare attenzione ai seguenti punti:

- Minimizzazione dei dati: Registra solo le informazioni che sono realmente necessarie.

- Controlli di accesso: Assicurati che solo le persone autorizzate possano accedere ai log.

- Crittografia: Utilizza la crittografia sia durante la trasmissione che durante la memorizzazione dei log.

Inoltre, è utile controllare regolarmente i log e cancellare in modo sicuro i dati obsoleti o non più necessari dopo un periodo definito. In questo modo, garantisci che i requisiti legali siano rispettati in modo duraturo.