Un cryptage sécurisé est la clé de la confiance et de la protection des données dans le commerce électronique. Voici les principales conclusions :

- TLS/SSL protège les données pendant leur transmission, visible par « https:// » et le symbole du cadenas. Norme actuelle : TLS 1.3.

- AES-256 sécurise efficacement les données stockées et est recommandé pour les données de carte de crédit.

- RSA est adapté à l'échange de clés, mais n'est pas protégé contre les attaques quantiques.

- Cryptographie post-quantique (PQC) prépare à l'ère des ordinateurs quantiques et combine des méthodes classiques et nouvelles pour une sécurité à long terme.

La combinaison de ces normes offre une protection complète pour les données sensibles des clients. C'est le bon moment pour passer à des méthodes résistantes aux quantiques.

1. TLS/SSL

TLS/SSL assure une transmission sécurisée des données dans le commerce électronique en garantissant la confidentialité (protection contre l'écoute non autorisée), l'intégrité (prévention de la manipulation) et l'authenticité (vérification de l'identité du site Web)[2]. Une connexion sécurisée se reconnaît par « https:// » et le symbole du cadenas dans la barre d'adresse.

Force de sécurité

Depuis 2018, TLS 1.3 est la norme actuelle et offre une sécurité nettement supérieure par rapport à TLS 1.2 et aux anciennes versions SSL[8]. Grâce à l'utilisation de Perfect Forward Secrecy (PFS), les sessions passées restent protégées même si la clé privée est compromise ultérieurement[8]. De plus, des algorithmes non sécurisés tels que MD5, SHA-1, RC4 et les échanges de clés RSA statiques ont été complètement supprimés. Le BSI a également supprimé en 2022 la fonction de hachage SHA-224 et la courbe elliptique secp224r1 de ses normes minimales[7].

Charge de calcul

La poignée de main TLS est la partie la plus gourmande en calcul, car elle comprend plusieurs étapes. TLS 1.3 optimise ce processus avec seulement un temps de round-trip (RTT) – contrairement aux deux RTT dans TLS 1.2. Lors des reprises, une connexion 0-RTT est même possible[8]. Après la poignée de main, le cryptage symétrique fonctionne de manière particulièrement efficace. Les identifiants de session améliorent également les performances en mettant en cache les paramètres de sécurité, rendant ainsi la poignée de main complète superflue lors de connexions ultérieures[6].

Complexité d'implémentation

La mise en place de TLS nécessite la gestion de la chaîne de certificats. Votre serveur transmet son certificat avec des certificats intermédiaires pour établir un chemin de confiance vers une CA racine[6]. À partir d'avril 2025, les certificats ne seront valables que 47 jours, ce qui rend indispensable une gestion automatisée, par exemple via le protocole ACME[8]. Les directives du BSI TR-02102-2 (version 2025-1) fournissent des recommandations claires sur les mécanismes cryptographiques et les longueurs de clés[4][3]. Ces mesures sont essentielles pour garantir à la fois la sécurité de la connexion et la confiance dans votre plateforme.

Résistance quantique

Un autre aspect important est la menace future des ordinateurs quantiques. Les implémentations actuelles de TLS 1.3 reposent sur RSA et Elliptic Curve Diffie-Hellman (ECDHE), qui ne sont pas résistants aux attaques des ordinateurs quantiques[8]. Pour rester protégé à l'avenir, les plateformes de commerce électronique doivent à moyen terme passer à la cryptographie post-quantique.

Chez Gunfinder, nous utilisons les normes TLS/SSL les plus modernes pour sécuriser au mieux vos transactions.

2. RSA

RSA est une méthode de cryptage qui repose sur une approche asymétrique. Elle fonctionne avec deux clés : une clé publique pour le cryptage et une clé privée pour le décryptage. La sécurité de RSA repose sur la difficulté de factoriser le produit de deux grands nombres premiers[11]. Ce principe rend RSA particulièrement adapté aux applications nécessitant une communication sécurisée sur des canaux non sécurisés[13].

Force de sécurité

À partir du 1er janvier 2026, l'Agence fédérale des réseaux (BNetzA) et l'Office fédéral de la sécurité dans les technologies de l'information (BSI) exigeront une longueur de clé minimale de 3 072 bits pour les entreprises et les autorités[11]. Cependant, de nombreuses organisations utilisent déjà des clés de 4 096 bits pour renforcer la sécurité[11]. De plus, l'utilisation de Optimal Asymmetric Encryption Padding (OAEP) est recommandée. Cette méthode formate les messages avant le cryptage pour rendre les attaques mathématiques plus difficiles[10]. Malgré ces mesures, RSA reste vulnérable aux attaques par canaux auxiliaires. Dans ce cas, les attaquants analysent des paramètres physiques tels que la consommation d'énergie ou le temps de traitement pour accéder aux clés privées[11].

Charge de calcul

Comparé aux méthodes symétriques, RSA est nettement plus lent – environ 1 000 fois[9]. Pour cette raison, RSA est généralement utilisé dans le commerce électronique uniquement pour l'échange sécurisé de clés. Le cryptage des données réelles est ensuite effectué avec AES, qui est mieux adapté aux données massives[15]. Cependant, lors d'un trafic élevé, les poignées de main RSA peuvent fortement solliciter les processeurs des serveurs et entraîner des retards[15].

Complexité d'implémentation

L'implémentation de RSA nécessite une infrastructure PKI (Infrastructure à clé publique) performante pour gérer les certificats et sécuriser les signatures numériques[5]. Un autre point faible réside dans la menace potentielle des ordinateurs quantiques. Si ces derniers deviennent suffisamment puissants, ils pourraient contourner la protection basée sur RSA en falsifiant des certificats. Cela faciliterait les attaques de phishing et de type homme du milieu[5].

Résistance quantique

RSA n'offre aucune protection contre les attaques quantiques. L'algorithme de Shor, exécuté sur un ordinateur quantique suffisamment puissant, pourrait résoudre le problème de la factorisation en temps polynomial. Ainsi, le cryptage RSA ne serait plus sécurisé[11][12]. Un risque concret est le scénario « Harvest Now, Decrypt Later ». Dans ce cas, des données cryptées interceptées aujourd'hui – comme des données clients ou des contrats – pourraient être décryptées à l'avenir, une fois que les ordinateurs quantiques seront disponibles[16]. Pour se préparer, les plateformes de commerce électronique devraient développer des systèmes crypto-agiles. Ceux-ci permettent de passer à des algorithmes résistants aux quantiques sans avoir à remplacer l'ensemble de l'infrastructure[16].

Dans la section suivante, nous examinerons les avantages et les inconvénients de RSA par rapport à d'autres normes.

3. AES-256

AES-256 est souvent considéré comme le standard d'or du cryptage des données et est utilisé pour sécuriser des informations hautement sensibles [14][17]. Dans le commerce électronique, il protège les données clients et les informations de carte de crédit. Avec une longueur de clé de 256 bits, il offre un énorme espace de clés de 2^256 combinaisons – ce qui équivaut à environ 78 chiffres. Cette immense diversité rend les attaques par force brute pratiquement impossibles avec la puissance de calcul actuelle [13]. AES-256 combine ainsi des normes de sécurité élevées avec une forte performance.

Force de sécurité

Pour les plateformes de commerce électronique, AES-256 n'est pas seulement une mesure de sécurité, mais aussi une exigence réglementaire. La norme PCI-DSS impose cette force de cryptage pour le stockage et la transmission des données de carte de paiement [18]. Les fuites de données sont un problème coûteux dans le commerce de détail, et il est alarmant que 57 % des violations de données proviennent de vulnérabilités de sécurité connues mais non corrigées [18]. AES-256 traite les données par blocs de 128 bits et effectue 14 tours de cryptage – plus que AES-128 (10 tours) ou AES-192 (12 tours) [13]. Ces tours supplémentaires augmentent encore la sécurité.

Charge de calcul

En tant que méthode de cryptage symétrique, AES-256 est nettement plus rapide et plus efficace en ressources que les méthodes asymétriques comme RSA [15]. Une étude de Ryan Kovar de l'équipe SURGe de Splunk de mars 2022 montre que le cryptage basé sur AES a pu traiter 100 000 fichiers (53,93 Go) en seulement 42 minutes et 52 secondes [14]. Cette rapidité rend AES-256 idéal pour le commerce électronique, où de grandes quantités de données sont traitées sans nuire de manière significative aux performances du système. Les processeurs modernes prennent en charge AES-NI, ce qui augmente encore l'efficacité [14].

Complexité d'implémentation

Le plus grand défi avec AES-256 est la gestion des clés. Étant donné que la même clé est utilisée pour le cryptage et le décryptage, elle doit être échangée et stockée en toute sécurité entre les parties autorisées [14][19]. De nombreuses plateformes de commerce électronique utilisent donc une architecture hybride : des méthodes asymétriques comme RSA sont utilisées pour l'échange sécurisé d'une clé de session, tandis que la transmission réelle des données se fait avec AES-256 [15][20]. La rotation automatisée des clés et le stockage sécurisé dans un système de coffre-fort sont essentiels, car la sécurité d'AES-256 dépend entièrement de la confidentialité de la clé [14][19]. Un cryptage visible comme HTTPS est également critique pour les affaires, car plus de 51 % des utilisateurs abandonnent un achat en ligne si leur navigateur affiche un avertissement de sécurité [18].

Résistance quantique

Comparé à RSA, AES-256 offre une meilleure protection contre les attaques quantiques. Alors que les méthodes asymétriques pourraient être complètement contournées par l'algorithme de Shor, l'algorithme de Grover réduit la sécurité effective d'AES-256 à seulement 128 bits. Ce niveau est également considéré comme sûr à long terme [16]. L'Office fédéral de la sécurité dans les technologies de l'information (BSI) recommande dans la directive technique TR-02102-1 (version 2025-1) l'utilisation d'AES-256 pour protéger les informations numériques à long terme [1][3]. Cependant, la sécurité globale d'un système dépend également de l'échange de clés. Alors qu'AES-256 protège les données, des algorithmes post-quantiques devraient être utilisés pour les poignées de main TLS afin d'assurer une sécurité quantique complète [16].

sbb-itb-1cfd233

4. Cryptographie post-quantique

La cryptographie post-quantique (PQC) offre une protection contre les ordinateurs quantiques qui peuvent surmonter les méthodes de cryptage classiques comme RSA à l'aide de l'algorithme de Shor [21]. L'Office fédéral de la sécurité dans les technologies de l'information (BSI) résume la situation : il ne s'agit plus de « si » ou « quand » les ordinateurs quantiques deviendront une réalité, mais de commencer dès maintenant la transition vers la cryptographie post-quantique [22]. Comme précédemment TLS/SSL, RSA ou AES-256, la PQC représente la prochaine étape pour faire face aux menaces futures dans le commerce numérique. La force de la PQC réside dans des problèmes mathématiques qui peuvent également résister aux attaques quantiques.

Résistance quantique

La PQC repose sur des défis mathématiques tels que les problèmes de réseaux, la cryptographie basée sur des codes ou la cryptographie basée sur des hachages, qui sont difficiles à résoudre à la fois pour les ordinateurs classiques et quantiques [21]. En juillet 2022, le National Institute of Standards and Technology (NIST) a standardisé les premiers algorithmes de PQC. Cela inclut CRYSTALS-Kyber pour l'échange de clés ainsi que CRYSTALS-Dilithium, Falcon et SPHINCS+ pour les signatures [21].

Un avantage de la PQC est qu'aucun matériel spécial n'est requis – les algorithmes peuvent fonctionner sur des systèmes existants. Le BSI recommande une approche hybride : les méthodes de PQC devraient être utilisées en conjonction avec des méthodes classiques pour garantir une sécurité à long terme même en cas de vulnérabilités découvertes ultérieurement [22].

Force de sécurité

Un grand risque réside dans le fait que les données cryptées interceptées aujourd'hui pourraient être décryptées à l'avenir par des ordinateurs quantiques. Les attaquants stockent ces données dans l'intention de les casser plus tard [22]. Pour les plateformes de commerce électronique qui doivent protéger les données des clients à long terme, cela est particulièrement critique.

« Les dommages causés par des données volées aujourd'hui ne se manifesteront que dans des années – l'inaction est un échec catastrophique en matière de gestion des risques. » – Anand Oswal, Vice-Président Exécutif de la Sécurité Réseau chez Palo Alto Networks [24]

Tandis que RSA est considéré comme non sécurisé contre les attaques quantiques, AES-256 est toujours jugé robuste. Cependant, l'échange de clés reste une vulnérabilité qui doit être rendue résistante aux quantiques – c'est précisément là que la PQC entre en jeu. En plus d'une sécurité accrue, des algorithmes de PQC efficaces permettent une intégration fluide dans les systèmes existants.

Charge de calcul

Étant donné que les algorithmes de PQC peuvent être exécutés sur du matériel classique, ils peuvent être facilement intégrés dans les infrastructures de commerce électronique existantes [21]. En particulier, les méthodes basées sur des réseaux comme CRYSTALS-Kyber sont considérées comme efficaces et sont des candidates de premier plan pour une utilisation généralisée. Cependant, la complexité de l'implémentation varie : les signatures basées sur des hachages avec gestion d'état, comme LMS et XMSS, nécessitent une gestion complexe et sont donc moins adaptées aux applications où un tel contrôle ne peut pas être garanti [21].

Pour faciliter l'implémentation, le BSI a intégré les méthodes de PQC dans la bibliothèque open-source « Botan ». Cela permet aux développeurs de tester et d'appliquer ces méthodes [21].

Complexité d'implémentation

La transition vers la PQC est un projet à long terme qui concerne des milliers d'appareils, d'applications et de bases de données [24].

« La liste est une étape de conformité nécessaire, mais aussi un signal précoce de modelage du marché. Les catégories sont larges, ce qui rend difficile pour les ingénieurs réseau d'identifier ce qui est réellement nécessaire pour fournir des mises à niveau PQC à travers les réseaux, les bases de données et les dépôts de code. » – Crick Waters, PDG de Patero [23]

Les experts recommandent deux stratégies : d'abord, développer une agilité crypto, c'est-à-dire la capacité d'échanger des algorithmes sans modifications majeures. Deuxièmement, utiliser la traduction de chiffre pour rendre les anciens systèmes compatibles. Les entreprises devraient commencer par une analyse complète de leur infrastructure cryptographique, en priorisant l'échange de clés [22][24]. Avec la PQC, l'architecture de sécurité est élargie pour résister également aux attaques futures.

Avantages et inconvénients

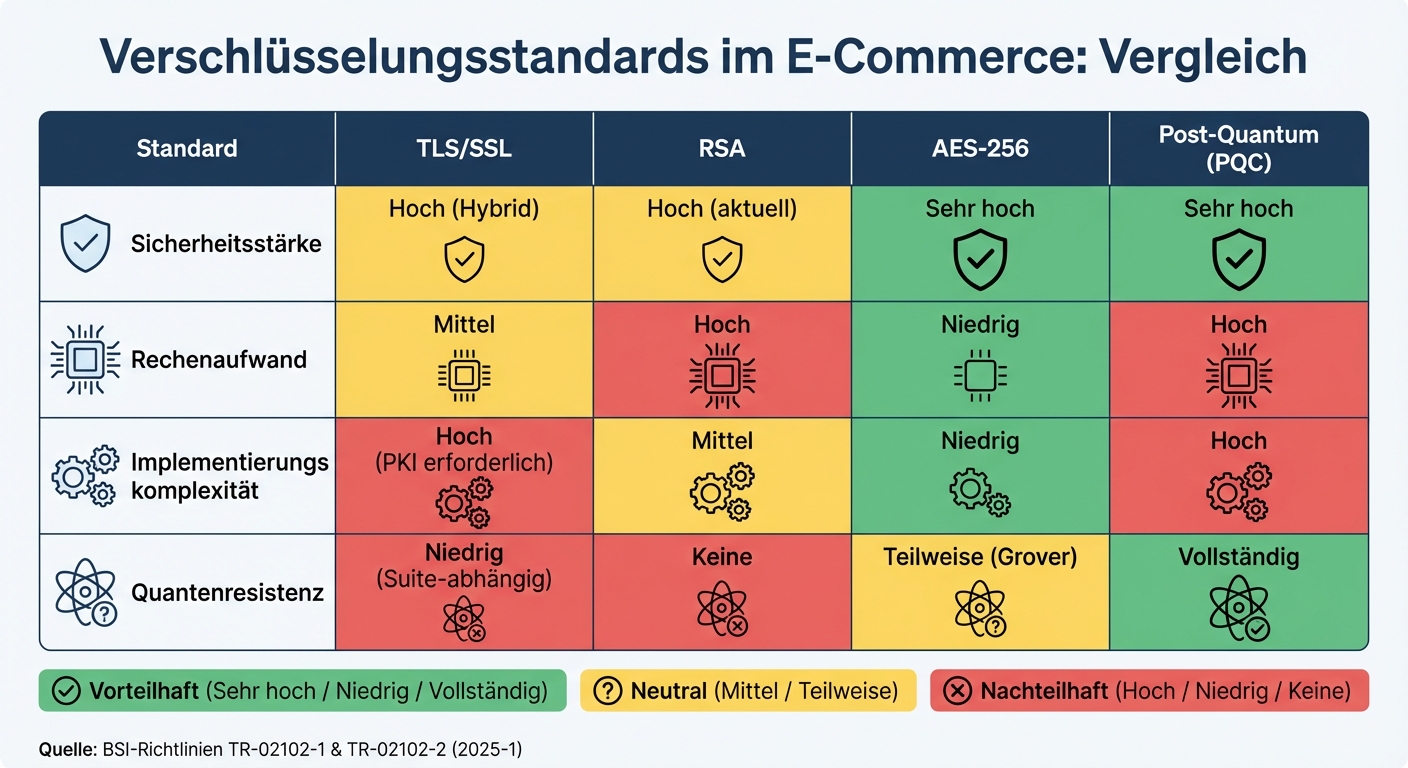

Comparaison des normes de cryptage dans le commerce électronique : TLS/SSL, RSA, AES-256 et cryptographie post-quantique

Voici un bref résumé des forces et des faiblesses des normes de cryptage présentées, afin de mieux comprendre leurs possibilités d'utilisation.

TLS/SSL offre une protection fiable des données pendant leur transmission et s'est établi comme norme dans le commerce électronique, en particulier pour des informations sensibles telles que les données de carte de crédit et les transactions bancaires [2]. Cependant, la dépendance à une infrastructure à clé publique (PKI) est un point faible : des certificats invalides ou non fiables augmentent le risque d'attaques de phishing et de type homme du milieu [2][5].

RSA repose sur des paires de clés publiques et privées et permet des signatures numériques sécurisées [5]. Cependant, la charge de calcul élevée rend RSA moins efficace que les méthodes symétriques. De plus, RSA n'est pas protégé contre les attaques futures des ordinateurs quantiques [25].

AES-256 se distingue par sa capacité à crypter rapidement et efficacement de grandes quantités de données. L'échange sécurisé des clés est souvent complété par des approches hybrides [5]. Cependant, AES-256 reste partiellement vulnérable aux ordinateurs quantiques, notamment à cause de l'algorithme de Grover.

Cryptographie post-quantique a été développée pour résister aux attaques des ordinateurs quantiques [25]. Cependant, l'implémentation de tels algorithmes est techniquement exigeante et nécessite des ajustements des protocoles existants. De plus, il existe encore une incertitude quant aux algorithmes qui représenteront le meilleur choix à long terme [25].

Le tableau suivant présente les différences centrales des normes de manière claire :

| Norme de cryptage | Force de sécurité | Charge de calcul | Complexité d'implémentation | Résistance quantique |

|---|---|---|---|---|

| TLS/SSL | Élevée (Hybride) | Moyenne | Élevée (PKI requise) | Faible (dépend de la suite) |

| RSA | Élevée (actuelle) | Élevée | Moyenne | Aucune |

| AES-256 | Très élevée | Faible | Faible | Partielle (Grover) |

| Post-Quantum | Très élevée | Élevée | Élevée | Complète |

Cette comparaison montre pourquoi les approches hybrides sont indispensables dans le commerce électronique. Les plateformes combinent souvent RSA pour l'échange sécurisé de clés avec AES-256 pour la transmission rapide et efficace des données [5]. Ainsi, les avantages des deux méthodes sont optimisés.

Recommandations

Pour des transactions sécurisées, vous devriez utiliser TLS 1.2/1.3 pour la transmission des données et AES-256 pour le cryptage. Les transactions sensibles doivent être protégées uniquement par https://, et des certificats valides d'autorités de certification reconnues sont indispensables [2]. Respectez les exigences de la directive BSI TR-02102-2 (version 2025-1) [3]. Ces normes constituent la base des recommandations suivantes.

Migration vers la cryptographie post-quantique (PQC)

Commencez dès maintenant la transition vers la cryptographie post-quantique avant que les ordinateurs quantiques ne deviennent une réalité. La CISA a publié en janvier 2026 une directive obligeant les autorités à prioriser les produits compatibles avec la PQC dans les domaines où ils sont déjà disponibles [23]. Crick Waters, PDG de Patero, décrit l'importance de cette liste :

« La liste est une étape de conformité nécessaire, mais c'est aussi un signal précoce de modelage du marché. » [23]

Approche hybride pour plus de sécurité

Combinez des méthodes d'échange de clés résistantes aux quantiques avec des algorithmes classiques pour vous protéger contre les deux scénarios de menace [22]. Le BSI recommande expressément :

« Les schémas post-quantiques ne devraient être utilisés en combinaison avec des schémas classiques ('hybrides') que si possible. » [22]

Il est particulièrement important de protéger l'échange de clés, car c'est ici que le risque d'attaques de type « store now, decrypt later » est le plus élevé [22].

Outils automatisés et normes modernes

Utilisez des outils automatisés pour analyser votre infrastructure cryptographique [23]. Lorsque vous achetez de nouveaux serveurs Web ou navigateurs, assurez-vous qu'ils prennent déjà en charge des méthodes basées sur des réseaux standardisées par le NIST pour l'échange de clés. Celles-ci sont considérées comme techniquement plus avancées que les signatures numériques résistantes aux quantiques [23]. Depuis janvier 2026, les options compatibles avec la PQC sont largement disponibles pour les logiciels Web centraux [23]. Cela renforce non seulement votre infrastructure actuelle, mais vous prépare également mieux aux défis futurs.

Méthodes et longueurs de clés adaptées à long terme

Respectez les directives BSI TR-02102-1, qui définissent des méthodes cryptographiques et des longueurs de clés adaptées à long terme [3]. Cependant, une enquête conjointe du BSI et de KPMG montre que la menace des ordinateurs quantiques est souvent sous-estimée. Sur plus de 150 questionnaires envoyés, seulement 28 réponses ont été reçues [22]. N'attendez plus – commencez la migration dès aujourd'hui.

FAQs

Comment préparez-vous votre plateforme de commerce électronique pour la cryptographie post-quantique ?

Pour rendre votre plateforme de commerce électronique prête pour l'ère des ordinateurs quantiques, vous devriez examiner de près les recommandations actuelles de l'Office fédéral de la sécurité dans les technologies de l'information (BSI). Le BSI propose d'utiliser des solutions de cryptage hybrides. Celles-ci combinent la cryptographie classique avec des algorithmes post-quantiques pour créer une phase de transition sécurisée. Une étape importante consiste à ajuster les tailles de clés conformément aux dernières exigences et à utiliser des algorithmes éprouvés tels que FrodoKEM ou Classic McEliece.

Ajustements de protocole et gestion des clés

En plus de l'introduction de nouveaux algorithmes, vous devez également réviser les protocoles cryptographiques existants. Cela inclut l'utilisation de signatures basées sur des hachages, qui sont considérées comme particulièrement résistantes aux attaques des ordinateurs quantiques. Il est également important d'optimiser les processus liés à la gestion des clés pour renforcer la protection de vos données.

Une stratégie pour la transition

Une stratégie claire et précoce est essentielle pour assurer une transition fluide. Cela vous permettra de garantir que les données de vos clients restent protégées à l'avenir – même lorsque les ordinateurs quantiques deviendront un jour courants. Ceux qui agissent maintenant resteront en sécurité à long terme.

Pourquoi AES-256 est-il si important pour la protection des données dans le commerce électronique ?

AES-256 fait partie des normes de cryptage les plus sécurisées et est indispensable dans le commerce électronique, car il protège de manière fiable des données sensibles telles que les détails de paiement et les informations personnelles. Avec une longueur de clé de 256 bits, il offre un niveau de sécurité extrêmement élevé qui est pratiquement impossible à surmonter.

Pour des plateformes comme Gunfinder, qui traitent des données confidentielles, un cryptage fort est essentiel. Cela aide non seulement à renforcer la confiance des utilisateurs, mais répond également aux exigences de protection des données. AES-256 combine ainsi efficacité et sécurité de manière idéale.

Quelles difficultés peuvent survenir lors de l'introduction de TLS 1.3 ?

L'introduction de TLS 1.3 présente certains défis. L'un d'eux est l'adaptation des systèmes existants aux nouvelles normes de sécurité, ce qui peut souvent être chronophage et techniquement exigeant. En particulier, les anciennes applications ou appareils peuvent poser des problèmes, car ils ne sont peut-être pas entièrement compatibles avec TLS 1.3.

Un autre point est que l'implémentation nécessite souvent une mise à jour de l'ensemble de l'infrastructure. Cela rend une planification minutieuse et des tests approfondis indispensables pour garantir que la transition se déroule sans heurts. Malgré ces obstacles, l'effort en vaut la peine : TLS 1.3 offre à la fois une sécurité améliorée et des performances nettement meilleures.