Logi API Gateway są kluczowe dla bezpieczeństwa nowoczesnych platform. Niebezpieczne logowanie może prowadzić do naruszeń prywatności, naruszeń RODO i utraty zaufania. Oto jak zarządzać logami w sposób bezpieczny i efektywny:

- Rejestruj tylko niezbędne dane: Loguj istotne informacje, takie jak znaczniki czasu, metody HTTP, ścieżki i kody statusu. Unikaj danych wrażliwych, takich jak hasła czy numery kart kredytowych.

- Integralność i szyfrowanie: Używaj rozwiązań do przechowywania, które są niezmienne, i szyfruj logi za pomocą AES-256 oraz TLS/SSL.

- Nadzór w czasie rzeczywistym: Automatyzuj alarmy dla podejrzanych aktywności, takich jak wielokrotne nieudane logowania lub nietypowy ruch.

- Przestrzegaj przepisów: RODO, PCI DSS i SOX wymagają ścisłych działań w zakresie minimalizacji danych, usuwania i bezpiecznego przechowywania.

Wskazówka: Używaj JSON do strukturalnych logów, aby ułatwić analizy i przestrzegać wymogów zgodności. Narzędzia takie jak ELK lub Datadog pomagają w zarządzaniu dużymi ilościami logów. Bezpieczne logowanie chroni nie tylko dane, ale także optymalizuje bezpieczeństwo operacyjne.

Niewystarczający nadzór i logowanie - Bezpieczeństwo API #7 (Niemiecki)

Zasady podstawowe dla bezpiecznego logowania API Gateway

Bezpieczne logowanie w API Gateway opiera się na trzech kluczowych zasadach. Stanowią one podstawę stabilnej architektury bezpieczeństwa i pomagają unikać kosztownych naruszeń zgodności. Oto jak skutecznie wdrożyć te zasady.

Rejestruj tylko to, co istotne

Loguj tylko te dane, które są naprawdę niezbędne. Zbyt wiele logów może wpłynąć na wydajność systemu i generować niepotrzebne koszty przechowywania. Skoncentruj się na istotnych metadanych, takich jak:

- Znaczniki czasu

- Metody HTTP

- Ścieżki

- Adresy IP klientów

- Kody statusu

- Czasy odpowiedzi

Te informacje są wystarczające, aby szybko zidentyfikować problemy i śledzić incydenty bezpieczeństwa, nie ujawniając danych wrażliwych.

Unikaj przechowywania pełnych ładunków lub krytycznych informacji, takich jak hasła czy dane osobowe. Wrażliwe pola, takie jak nagłówek Authorization czy numery kart kredytowych, powinny być albo zamaskowane, albo całkowicie wykluczone z logów. Przykład bezpiecznego, strukturalnego wpisu logu w formacie JSON może wyglądać tak:

{

"timestamp": "2025-04-12T10:00:00Z",

"request_id": "abc123",

"client_ip": "203.0.113.1",

"method": "GET",

"path": "/v1/data",

"status": 200,

"latency_ms": 45

}

Chroń integralność logów

Niezmienność logów jest kluczowa dla analiz forensycznych i przestrzegania przepisów. Używaj technologii takich jak pamięć WORM (Write Once, Read Many) oraz kryptograficzne haszowanie, aby zapobiec manipulacjom. Dodatkowe bezpieczeństwo zapewniają metody takie jak logowanie oparte na blockchainie, podpisy cyfrowe lub niezmienne rozwiązania pamięciowe.

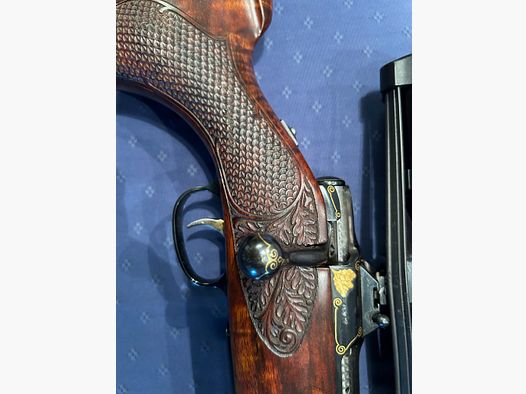

Jest to szczególnie istotne dla platform takich jak Gunfinder, gdzie logi transakcji służą jako dowód operacji biznesowych. Integralność tych danych jest kluczowa nie tylko dla bezpieczeństwa cybernetycznego, ale także dla spraw prawnych.

Szyfrowanie jest obowiązkowe

Chroń logi poprzez szyfrowanie – zarówno podczas przechowywania, jak i w trakcie przesyłania. Używaj sprawdzonych algorytmów, takich jak AES-256 dla danych przechowywanych i TLS/SSL dla przesyłania. Regularnie aktualizuj klucze szyfrujące i ogranicz dostęp do uprawnionego personelu.

Konsekwentne szyfrowanie zapobiega dostępowi atakujących do niechronionych logów i pozyskiwaniu cennych informacji do dalszych ataków.

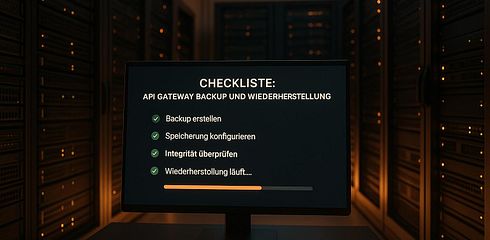

Pełna lista kontrolna dla bezpiecznego logowania API Gateway

Oto praktyczna lista kontrolna, która pomoże Ci skutecznie wdrożyć bezpieczne logowanie API Gateway i unikać typowych błędów. Obejmuje wszystkie istotne aspekty, aby zapewnić niezawodne i bezpieczne logowanie.

Ustaw strukturalne logowanie

Format logowania strukturalnego, taki jak JSON, jest idealny, ponieważ jest zgodny z nowoczesnymi narzędziami do zarządzania logami i ułatwia automatyczne analizy. Dobrze zaprojektowany wpis logu powinien zawierać następujące informacje:

- Znacznik czasu w formacie ISO 8601

- ID żądania do śledzenia

- Adres IP klienta

- Metoda HTTP i ścieżka

- Kod statusu odpowiedzi

- Czas odpowiedzi

Dodatkowo poziomy logów takie jak INFO, ERROR i DEBUG pomagają kontrolować szczegółowość logów. Dla normalnej pracy wystarczy INFO, podczas gdy ERROR powinien być używany w przypadku problemów z uwierzytelnianiem, a DEBUG do głębszej diagnostyki podczas rozwoju. Dynamiczne dostosowywanie poziomów logów umożliwia szybki dostęp do bardziej szczegółowych informacji w przypadku incydentów.

Śledź krytyczne akcje API

Wszystkie operacje CRUD (Create, Read, Update, Delete) powinny być konsekwentnie rejestrowane. Oznacza to, że szczegóły takie jak ID użytkownika, typ akcji, dotknięty zasób, znacznik czasu i wynik (sukces lub błąd) muszą być rejestrowane. Na przykład, podczas aktualizacji profilu mogą być logowane ID użytkownika, rodzaj akcji, dotknięty zasób i status (sukces/niepowodzenie).

Różne typy logów mają różne cele i powinny być odpowiednio skonfigurowane:

| Typ logu | Cel | Ważne pola/akcje |

|---|---|---|

| Logi dostępu | Śledzenie żądań/odpowiedzi | Metoda HTTP, URI, status, adres IP klienta, opóźnienie |

| Logi błędów | Rejestrowanie błędów | Komunikaty o błędach, ślady stosu, awarie wtyczek |

| Logi audytowe | Rejestrowanie zmian | Dostęp użytkowników, aktualizacje polityki, zmiany wtyczek |

| Logi niestandardowe | Rejestrowanie zdarzeń specyficznych dla biznesu | Niestandardowe metadane, aktywność na poziomie wtyczki |

Szczególną uwagę należy zwrócić na zdarzenia uwierzytelniania i autoryzacji. Obejmuje to próby logowania, przyznawanie i odmawianie dostępu. Te zdarzenia mogą wczesne wskazywać na problemy z bezpieczeństwem. Gdy krytyczne akcje są rejestrowane, ważne jest jednoczesne wykrywanie nietypowych aktywności w czasie rzeczywistym.

Monitoruj podejrzane aktywności

Utworzenie alarmów w czasie rzeczywistym jest kluczowe, aby wczesne wykrywać zagrożenia. Podejrzane aktywności mogą obejmować:

- Wiele nieudanych prób uwierzytelnienia

- Dostępy z nietypowych lub zablokowanych adresów IP

- Nagłe szczyty w ruchu

Automatyczne systemy monitorujące powinny zwracać uwagę na konkretne wskaźniki, takie jak wielokrotne nieudane logowania, dostęp z adresów IP z czarnej listy lub z zagranicznych sieci oraz nietypowe wskaźniki żądań. Narzędzia do zarządzania logami mogą ustawiać zasady, które wyzwalają powiadomienia lub nawet blokują działania w przypadku podejrzanego zachowania.

Dla platform takich jak Gunfinder, które przetwarzają dane wrażliwe, ciągłe monitorowanie jest szczególnie ważne. W tym przypadku dane wrażliwe, takie jak nagłówek Authorization czy numery kart kredytowych, powinny być zamaskowane. Na przykład nagłówek Authorization może być zastąpiony przez "[REDACTED]", a numery kart kredytowych mogą być zanonimizowane do ostatnich czterech cyfr.

Regularne przeglądy konfiguracji logów są niezbędne, aby upewnić się, że zarówno wymogi prawne, jak i wymagania operacyjne są przestrzegane. Bez odpowiedniego logowania naruszenia bezpieczeństwa mogą pozostać niezauważone przez średnio 280 dni, według raportu IBM Cost of a Data Breach.

sbb-itb-1cfd233

Wymogi dotyczące zgodności i monitorowania

Przestrzeganie przepisów prawnych jest kluczowym czynnikiem w zdobywaniu i utrzymywaniu zaufania użytkowników. Jednocześnie nowoczesne metody monitorowania mogą pomóc w efektywnym spełnianiu tych wymagań i obniżaniu kosztów. Poniżej dowiesz się, jak skutecznie wdrożyć przepisy prawne.

Spełnianie wymogów prawnych

W Niemczech i UE obowiązują surowe przepisy dotyczące zgodności dla logów API Gateway. Najważniejsze regulacje obejmują:

- RODO (Rozporządzenie o Ochronie Danych Osobowych): Nakłada obowiązek ochrony danych osobowych i przyznaje prawo do usunięcia.

- SOX (Ustawa Sarbanes-Oxley): Skupia się na precyzyjnym raportowaniu finansowym z przejrzystymi śladami audytowymi.

- PCI DSS (Standard Bezpieczeństwa Danych w Przemyśle Kart Płatniczych): Reguluje bezpieczne przetwarzanie informacji płatniczych.

Te przepisy bezpośrednio wpływają na to, jak muszą być zarządzane logi. Na przykład numery kart kredytowych nie mogą być przechowywane w logach, a dane osobowe, takie jak adresy IP czy identyfikatory użytkowników, muszą być szczególnie chronione.

| Wymóg zgodności | Zalecana miara | Typowy termin/reguła |

|---|---|---|

| RODO | Minimalizacja danych, obowiązek usunięcia | Usunięcie na żądanie, maks. 2 lata |

| PCI DSS | Brak przechowywania danych kart kredytowych w logach | Natychmiastowe maskowanie |

| SOX | Przejrzystość, ślady audytowe | Przechowywanie przez 7 lat |

Logi JSON oferują tutaj przewagę, ponieważ są czytelne maszynowo i umożliwiają automatyczne kontrole. Narzędzia takie jak ELK (Elasticsearch, Logstash, Kibana), Loki lub Datadog zapewniają pełne logowanie. Dla platform przetwarzających dane wrażliwe, takich jak Gunfinder, konsekwentne i bezpieczne logowanie jest niezbędne.

Zarządzanie przechowywaniem i usuwaniem logów

Jasna strategia przechowywania logów jest niezbędna do przestrzegania wymogów zgodności. Wielopoziomowa koncepcja przechowywania może w tym pomóc:

- Hot Storage: Logi z ostatnich 0–30 dni do aktywnego rozwiązywania problemów.

- Warm Storage: Indeksowane i skompresowane logi na okres 1–6 miesięcy.

- Cold Storage: Długoterminowe archiwizowanie przez 6+ miesięcy, aby spełnić wymagania zgodności i rzadkie badania.

RODO wymaga, aby dane osobowe mogły być usuwane na żądanie i generalnie nie były przechowywane dłużej niż dwa lata. Automatyczne strategie usuwania zapobiegają błędom ludzkim i zapewniają przestrzeganie terminów.

Usługi chmurowe, takie jak AWS CloudTrail, oferują funkcje automatycznego archiwizowania i usuwania. Mogą być skonfigurowane tak, aby zarządzać logami na podstawie zdefiniowanych wcześniej zasad, jednocześnie spełniając wymogi prawne.

Kontrolowanie kosztów przechowywania

Oprócz przestrzegania wymogów zgodności, kontrola kosztów odgrywa również ważną rolę. Inteligentna strategia przechowywania może pomóc w redukcji wydatków. Skompresowane logi do długoterminowego przechowywania są opłacalne, podczas gdy systemy przechowywania warstwowego zapewniają, że często potrzebne dane pozostają szybko dostępne.

Zgodnie z badaniem Postman z 2024 roku, 66% programistów korzysta z logów API Gateway do rozwiązywania problemów w środowiskach produkcyjnych.

Pokazuje to, jak ważne jest znalezienie równowagi między efektywnością kosztową a dostępnością.

Narzędzia monitorujące powinny ciągle monitorować wykorzystanie pamięci i wyzwalać alarmy, gdy osiągnięte zostaną progi. Warto przechowywać tylko niezbędne informacje. Szczegółowe logi debugowania są często zbędne w produkcji i mogą być dynamicznie aktywowane w razie potrzeby.

Centralizowane rozwiązania, takie jak Elasticsearch, Splunk lub Skywalking, upraszczają zarządzanie dużymi ilościami logów. Oferują nie tylko jednolite monitorowanie, ale także wspierają przestrzeganie wymogów zgodności poprzez automatyczne procesy archiwizacji.

Typowe błędy i jak je naprawić

Nawet doświadczeni programiści popełniają błędy w logowaniu, które mogą stwarzać ryzyko bezpieczeństwa. Często wynikają one z niejasnych wytycznych lub braku zrozumienia wymogów zgodności. Jednak przy odpowiednich działaniach wiele problemów można uniknąć.

Logowanie danych wrażliwych

Typowym i poważnym błędem jest przypadkowe przechowywanie wrażliwych informacji. Należą do nich hasła, tokeny lub numery kart kredytowych, które nigdy nie powinny pojawiać się w logach.

Przykład: W 2023 roku firma fintech doświadczyła masowej utraty danych, ponieważ wrażliwe dane były przechowywane w logach w postaci niezaszyfrowanej. Hakerzy uzyskali dostęp do tych logów przez źle skonfigurowany bucket pamięci.

Rozwiązanie? Proaktywne mechanizmy ochrony. Używaj maskowania danych na poziomie bramy, zanim informacje zostaną zapisane w logu. Wiele bram API oferuje wtyczki, które mogą automatycznie redagować wrażliwe pola.

Jednym z szczególnie ryzykownych scenariuszy jest logowanie pełnych ładunków żądań bez jakiegokolwiek maskowania. Może to prowadzić do rejestrowania wrażliwych danych, takich jak dane logowania użytkownika. Platformy takie jak Gunfinder, które pracują z wrażliwymi danymi transakcyjnymi, muszą postępować szczególnie ostrożnie i konsekwentnie filtrować.

Aby upewnić się, że żadne wrażliwe dane nie są logowane, regularnie przeglądaj swoje konfiguracje logów i przeprowadzaj audyty. Automatyczne skany mogą pomóc w wczesnym identyfikowaniu problematycznych wpisów.

Oprócz filtrowania danych wrażliwych, kluczowe jest również ciągłe monitorowanie logów.

Niedostateczny nadzór nad logami

Kolejnym częstym błędem jest niewystarczający lub brak nadzoru nad logami. Bez skutecznego monitorowania incydenty bezpieczeństwa, takie jak nieautoryzowane dostępy czy ataki, często pozostają niezauważone. Prowadzi to do dłuższego narażenia i potencjalnie poważniejszych konsekwencji.

Podejrzane wzorce, takie jak wielokrotne nieudane próby logowania czy nietypowe szczyty ruchu, mogą być łatwo przeoczone bez odpowiedniego monitorowania. Ryzyko naruszeń danych i naruszeń wymogów zgodności znacznie wzrasta.

Zgodnie z badaniem Postman z 2024 roku, 66% programistów polega na logach API Gateway, aby debugować problemy w produkcji.

Pokazuje to, jak ważna jest dobrze monitorowana infrastruktura logowania. Centralizowane rozwiązania do zarządzania logami, takie jak ELK Stack, Graylog lub Datadog, oferują analizę w czasie rzeczywistym, alarmowanie i wizualizację dużych ilości logów.

Ustaw automatyczne alarmy, aby być informowanym o anomaliach, takich jak nietypowy ruch, błędy uwierzytelniania czy podejrzane wywołania API. Strukturalne logi w formacie JSON ułatwiają również filtrowanie i analizę.

| Problem | Skutek | Rozwiązanie |

|---|---|---|

| Dane wrażliwe w logach | Naruszenia prywatności, naruszenie RODO | Automatyczne maskowanie, regularne audyty |

| Brak nadzoru | Późne wykrywanie ataków, dłuższe narażenie | Automatyczne alarmy, analiza w czasie rzeczywistym |

| Logi nieustrukturyzowane | Utrudniona ocena, przeoczone zagrożenia | Format JSON, jednolita struktura |

Zintegruj swoje logi API Gateway z centralnymi platformami operacyjnymi bezpieczeństwa, takimi jak Google SecOps lub AWS CloudWatch. Takie narzędzia ułatwiają monitorowanie i wspierają przestrzeganie wymogów zgodności.

Regularne przeglądy logów pod kątem podejrzanych aktywności powinny być stałym elementem Twojej strategii bezpieczeństwa. Dokumentuj wszystkie praktyki logowania, aby móc wykazać przestrzeganie standardów prawnych podczas audytów.

Podsumowanie: Najważniejsze punkty w skrócie

Bezpieczne logowanie API Gateway odgrywa kluczową rolę dla platform e-commerce, takich jak Gunfinder, w zakresie ochrony danych, zgodności i płynnego działania. Staranna implementacja chroni zarówno firmę, jak i klientów przed incydentami bezpieczeństwa i problemami prawnymi. Ta podstawa stanowi punkt wyjścia dla dalszych działań w zakresie bezpieczeństwa.

Kluczowe kroki w zakresie bezpieczeństwa

Podstawy bezpiecznego logowania API Gateway opierają się na trzech kluczowych zasadach: minimalizacji danych, szyfrowaniu i ciągłym monitorowaniu.

Strukturalne logowanie w formacie JSON umożliwia precyzyjną analizę i ułatwia korelację zdarzeń. Dzięki temu podejrzane aktywności mogą być szybciej wykrywane, a wymagania RODO spełniane. Szczególnie dla platform takich jak Gunfinder, które przetwarzają wrażliwe dane transakcyjne, niezbędne jest konsekwentne maskowanie haseł, informacji płatniczych i danych osobowych.

Szyfrowanie end-to-end, zarówno podczas przesyłania, jak i w spoczynku, chroni przed nieautoryzowanym dostępem. W połączeniu z rygorystycznymi kontrolami dostępu i regularnymi audytami tworzy stabilny fundament bezpieczeństwa.

Dobrze zorganizowane i bezpieczne logi są niezbędne do wczesnego wykrywania incydentów bezpieczeństwa. Bez odpowiedniego monitorowania ataki mogą pozostać niezauważone – ryzyko, na które żadne przedsiębiorstwo nie może sobie pozwolić.

Przechowywanie zgodne z przepisami z jasno określonymi terminami przechowywania i automatycznym usuwaniem minimalizuje ryzyko prawne, a jednocześnie oszczędza koszty przechowywania. Użycie identyfikatorów korelacji umożliwia również pełne śledzenie żądań w złożonych, rozproszonych systemach. Na tej podstawie można wyciągnąć konkretne działania.

Następne kroki

- Sprawdź swoją aktualną konfigurację logowania: Dowiedz się, czy wrażliwe dane są logowane bez ochrony i w razie potrzeby wprowadź procedury maskowania.

- Automatyzuj monitorowanie i alarmowanie: Narzędzia takie jak ELK Stack lub Datadog pomagają szybko wykrywać anomalie, takie jak nietypowy ruch, błędy uwierzytelniania czy podejrzane wywołania API.

- Szkol swoje zespoły: Uświadom pracowników o znaczeniu bezpiecznego logowania, aby unikać błędów, takich jak przypadkowe logowanie danych wrażliwych.

- Przeprowadzaj regularne audyty: Dokumentuj swoje procesy logowania, aby spełniać wymogi zgodności i długoterminowo zapewniać stabilną infrastrukturę bezpieczeństwa.

Inwestycja w bezpieczną strategię logowania się opłaca – prowadzi do mniejszej liczby incydentów bezpieczeństwa, mniejszych ryzyk prawnych i większej stabilności operacyjnej.

Najczęściej zadawane pytania

Jak możesz zapewnić, że żadne wrażliwe dane nie są przechowywane w logach Twojego API Gateway?

Aby upewnić się, że wrażliwe dane nie trafiają do logów Twojego API Gateway, powinieneś maskować lub całkowicie usuwać krytyczne informacje, takie jak hasła, dane kart kredytowych czy dane osobowe przed ich zapisaniem.

Ponadto zaleca się regularne przeglądanie logów, aby upewnić się, że żadne poufne dane nie zostały przypadkowo zarejestrowane. Zwróć również uwagę na staranne zarządzanie uprawnieniami dostępu, aby tylko autoryzowane osoby miały dostęp do logów. To pomoże znacznie zredukować ryzyko nieautoryzowanego dostępu.

Jak pomaga monitorowanie w czasie rzeczywistym logów API Gateway w wczesnym wykrywaniu incydentów bezpieczeństwa?

Monitorowanie w czasie rzeczywistym logów API Gateway pomaga Ci natychmiast wykrywać podejrzane aktywności i odpowiednio reagować. Dzięki temu możesz szybko zidentyfikować incydenty bezpieczeństwa i podjąć niezbędne kroki.

Analizując logi w sposób ciągły, można bezpośrednio identyfikować nietypowe wzorce, takie jak nieautoryzowane próby dostępu czy nagłe szczyty w żądaniach. To znacznie redukuje ryzyko luk w zabezpieczeniach.

Jakie przepisy prawne obowiązują w zakresie logowania logów API Gateway i jak można je przestrzegać?

Logowanie logów API Gateway musi być ściśle zgodne z obowiązującymi przepisami o ochronie danych, takimi jak RODO. Kluczowe jest, aby dane osobowe były zbierane tylko wtedy, gdy jest to absolutnie konieczne. Należy również podjąć odpowiednie środki ochrony, aby zapewnić bezpieczeństwo tych danych.

Aby spełnić wymogi prawne, powinieneś zwrócić uwagę na następujące punkty:

- Minimalizacja danych: Loguj tylko te informacje, które są naprawdę potrzebne.

- Kontrola dostępu: Upewnij się, że tylko autoryzowane osoby mają dostęp do logów.

- Szyfrowanie: Używaj szyfrowania zarówno podczas przesyłania, jak i przechowywania logów.

Ponadto warto regularnie przeglądać logi i bezpiecznie usuwać stare lub niepotrzebne dane po określonym czasie. Dzięki temu zapewnisz, że wymogi prawne będą przestrzegane na stałe.