API odpowiadają za 57% całego ruchu internetowego – i są głównym celem ataków cybernetycznych. Bramki API chronią wrażliwe dane jako pośrednicy między klientami a mikroserwisami. Jak więc naprawdę zabezpieczyć swoją bramkę API? Oto najważniejsze środki:

- OAuth 2.0 i OpenID Connect: Chroń dane za pomocą nowoczesnej autoryzacji i specyficznych uprawnień.

- Szyfrowanie: Używaj HTTPS i TLS (min. 1.2) do bezpiecznego przesyłania danych i przechowuj wrażliwe dane w formie zaszyfrowanej.

- Regularne audyty: Sprawdzaj API co pół roku lub częściej pod kątem luk w zabezpieczeniach.

- Kontrola dostępu: Wdrażaj zasadę minimalnych uprawnień z użyciem RBAC i ABAC.

- Monitoring i logowanie: Monitoruj aktywność API w czasie rzeczywistym, aby wcześnie wykrywać zagrożenia.

- Limity szybkości: Ograniczaj wywołania API, aby zapobiegać nadużyciom i przeciążeniom.

- Web Application Firewall (WAF): Blokuj szkodliwy ruch, zanim dotrze do Twojego systemu.

Szybkie fakty:

- 41% firm miało incydenty związane z bezpieczeństwem API.

- Zgodność z RODO może pomóc uniknąć kar.

- Ograniczenie szybkości zmniejsza obciążenie serwera o nawet 40%.

Te środki nie tylko chronią dane, ale także wzmacniają zaufanie Twoich użytkowników. Czytaj dalej, aby dowiedzieć się, jak wdrożyć każdy z tych elementów.

Bezpieczeństwo bramki API w prosty sposób!

1. OAuth 2.0 i OpenID Connect do autoryzacji

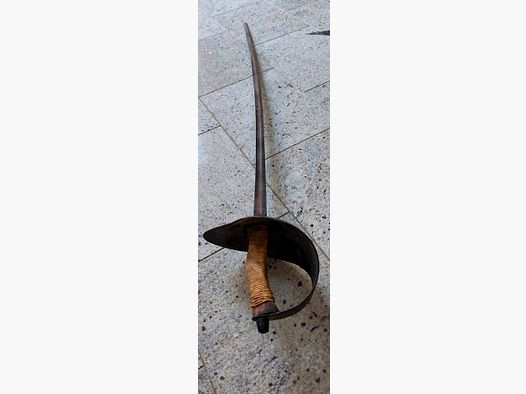

OAuth 2.0 i OpenID Connect to silny duet, jeśli chodzi o bezpieczne zarządzanie wrażliwymi danymi użytkowników – kluczowy punkt dla Gunfinder, gdzie codziennie przetwarzane są takie dane. Podczas gdy OAuth 2.0 autoryzuje dostęp do zasobów, OpenID Connect potwierdza tożsamość użytkowników. Razem pokrywają więc dwa kluczowe aspekty bezpieczeństwa.

Jaka jest różnica między OAuth 2.0 a OpenID Connect?

Różnica leży w ich funkcji: OAuth 2.0 określa, do jakich zasobów aplikacja ma dostęp, podczas gdy OpenID Connect wyjaśnia, kto faktycznie korzysta z aplikacji. Dzięki tej kombinacji możesz upewnić się, że zarówno prawa dostępu, jak i tożsamość użytkowników są dokładnie weryfikowane.

Tak działa wdrożenie w bramce API

Bramka API może służyć jako centralny punkt do weryfikacji tokenów JWT. Na podstawie zdefiniowanych zakresów decyduje się, do jakich zasobów można uzyskać dostęp. Zawarte w tokenie roszczenia są następnie przekazywane do usług backendowych, aby mogły one uzyskać potrzebne informacje.

Zamiast przyznawać ogólne prawa dostępu, powinieneś korzystać z konkretnych zakresów OAuth. W architekturze mikroserwisów każda usługa może mieć własne dane uwierzytelniające klienta. Poprzez przepływ danych uwierzytelniających klienta OAuth 2.0 każda usługa autoryzuje się z dokładnie tymi uprawnieniami, których potrzebuje – ani więcej, ani mniej.

Dodatkowe środki bezpieczeństwa

Aby zwiększyć bezpieczeństwo, możesz podjąć następujące działania:

- mTLS (mutual TLS): Silna autoryzacja między klientem a serwerem.

- Token Binding: Ochrona przed kradzieżą tokenów.

- Regularna rotacja sekretów klienta: Zmniejsza powierzchnię ataku.

- Ograniczenie szybkości: Blokuje ataki brute-force.

Powinieneś również upewnić się, że wszystkie istotne atrybuty tokenów, takie jak podpis, czas wygaśnięcia i roszczenia, są weryfikowane. Ogranicz zakresy do absolutnie niezbędnych i przechowuj dane uwierzytelniające klienta w zabezpieczonych środowiskach. Te środki pomogą Ci stworzyć bezpieczne i niezawodne rozwiązanie do autoryzacji i autoryzacji w Twojej bramce API.

2. Szyfrowanie danych podczas przesyłania i przechowywania

Podczas gdy autoryzacja z użyciem OAuth i OpenID Connect chroni dostęp, szyfrowanie zapewnia, że dane pozostają bezpieczne i nienaruszone zarówno podczas przesyłania, jak i przechowywania. Jest to kluczowy element spełnienia wymagań RODO. Oto jak możesz wdrożyć standardy bezpieczeństwa podczas przesyłania i przechowywania danych.

Szyfrowanie podczas przesyłania danych

Użycie HTTPS jest koniecznością, aby zabezpieczyć przesyłanie danych. Dzięki zastosowaniu TLS (Transport Layer Security) dane są szyfrowane, co zapobiega próbom podsłuchu i atakom typu man-in-the-middle.

Upewnij się, że używana jest co najmniej TLS 1.2. Nowoczesne API WebSocket i HTTP obsługują wyłącznie TLS 1.2, co już zapewnia wysoki poziom bezpieczeństwa. Bramki API mogą być skonfigurowane tak, aby wymuszały TLS dla wszystkich przychodzących i wychodzących połączeń, aby zapewnić ciągłe szyfrowanie.

Szyfrowanie przechowywanych danych

Gdy wrażliwe dane są przechowywane w bazach danych, szyfrowanie ma szczególne znaczenie w Niemczech. RODO wyraźnie wymaga działań takich jak ochrona danych poprzez projektowanie technologii i domyślne ustawienia przyjazne dla ochrony danych, aby chronić dane osobowe.

"RODO nie nakłada konkretnych wymagań dotyczących poziomu szyfrowania ani żadnych innych konkretnych standardów technicznych, ponieważ mogą one szybko stać się przestarzałe z powodu zmian technologicznych." - Rupert Brown, CTO i założyciel Evidology Systems

Szyfrowanie jest w RODO podkreślane jako ważne narzędzie. Firmy mogą być nawet zwolnione z obowiązku powiadamiania o naruszeniach ochrony danych, jeśli dotknięte dane były szyfrowane, a klucze nie zostały skompromitowane.

Nowoczesne algorytmy szyfrowania i zarządzanie kluczami

Postaw na nowoczesne i silne algorytmy szyfrowania. Przy wyborze między szyfrowaniem symetrycznym a asymetrycznym: szyfrowanie symetryczne jest szybsze, podczas gdy szyfrowanie asymetryczne jest uważane za bezpieczniejsze dzięki parze kluczy publicznych i prywatnych.

Szyfrowanie end-to-end jest niezbędne, aby zapewnić, że dane mogą być odszyfrowane tylko w miejscu docelowym. Bezpieczeństwo w dużej mierze zależy od zarządzania kluczami szyfrowania.

"Ostatecznie bezpieczeństwo informacji chronionych przez kryptografię bezpośrednio zależy od siły kluczy, skuteczności mechanizmów kryptograficznych i protokołów związanych z kluczami oraz ochrony zapewnionej kluczom." - NIST SP 800-57 część 1, rev. 5

Do przechowywania kluczy Moduły zabezpieczeń sprzętowych (HSM) oferują najbezpieczniejszą opcję. Unikaj twardo zakodowanych kluczy w kodzie źródłowym lub plikach konfiguracyjnych. Zamiast tego powinny być używane Systemy zarządzania kluczami (KMS), aby automatycznie generować, zabezpieczać, rotować i usuwać klucze.

Zgodność z RODO poprzez szyfrowanie

Dla firm w Niemczech, takich jak Gunfinder, przestrzeganie RODO jest niezbędne. Naruszenia mogą prowadzić do kar w wysokości do 20 milionów euro lub 4% globalnego rocznego obrotu.

Ocena skutków dla ochrony danych (DSFA) pomaga ocenić, czy i w jakim zakresie szyfrowanie jest odpowiednie dla określonych przetwarzania danych. Dokumentuj wszystkie środki szyfrowania, w tym używane algorytmy, zarządzanie kluczami i powody szyfrowania określonych typów danych.

3. Regularne audyty bezpieczeństwa i aktualizacje

Regularne audyty bezpieczeństwa są kluczowym elementem, aby utrzymać bezpieczeństwo Twojej bramki API. Biorąc pod uwagę, że 84% firm w ubiegłym roku zgłosiło co najmniej jedno naruszenie bezpieczeństwa API – co stanowi wyraźny wzrost w porównaniu do 78% w 2023 roku – jest to ważniejsze niż kiedykolwiek. Jednocześnie globalne koszty naruszeń ochrony danych wzrosły do 4,88 miliona USD w 2024 roku. Takie audyty uzupełniają szyfrowanie i tworzą solidną podstawę dla kompleksowej strategii bezpieczeństwa API.

Jak często powinny być przeprowadzane audyty?

Częstotliwość audytów w dużej mierze zależy od profilu ryzyka Twoich API. Firmy takie jak Gunfinder, które przetwarzają wrażliwe dane klientów, powinny przeprowadzać audyty co najmniej co pół roku lub nawet częściej. Dla API o wysokim ryzyku sensowne są kwartalne audyty, podczas gdy API o średnim ryzyku mogą być sprawdzane co pół roku, a API o niskim ryzyku raz w roku. W przypadku istotnych zmian w API powinny być planowane dodatkowe audyty. W dynamicznych środowiskach, takich jak mikroserwisy, często konieczne są cotygodniowe lub comiesięczne skany, aby być na bieżąco.

Przebieg procesu audytu

Dobry audyt bezpieczeństwa podąża za jasnym i strukturalnym procesem. Najpierw definiowane są zakres i cele, a następnie identyfikowane są API do przeglądu oraz potencjalne zagrożenia. Ważne jest, aby zebrać wszystkie istotne informacje architektoniczne i dotyczące zagrożeń oraz dokładnie sprawdzić istniejącą dokumentację. Jak w przypadku integracji dostawców tożsamości, konsekwentna weryfikacja jest kluczem do sukcesu. Proces audytu łączy automatyczne skany z ręcznymi testami penetracyjnymi, aby skutecznie wykrywać luki w zabezpieczeniach.

Odpowiednie narzędzia do pracy

Nowoczesne narzędzia odgrywają kluczową rolę w przeprowadzaniu audytów. SAST (Static Application Security Testing) analizuje kod źródłowy, podczas gdy DAST (Dynamic Application Security Testing) umożliwia testowanie API w czasie rzeczywistym. Szczególnie skuteczna jest integracja kontroli bezpieczeństwa w CI/CD, aby wcześnie wykrywać problemy z bezpieczeństwem. Obecnie jednak tylko 13% firm przeprowadza testy swoich API w czasie rzeczywistym – co stanowi spadek z 18% w 2023 roku.

Usuwanie i monitorowanie luk w zabezpieczeniach

Po odkryciu luk w zabezpieczeniach kluczowe jest systematyczne podejście do ich usuwania. Strukturalne przepływy pracy pomagają efektywnie rozwiązywać problemy. Jednocześnie aktywność API powinna być ciągle monitorowana, aby wcześnie wykrywać podejrzane zachowania. Wszystkie działania powinny być dokumentowane i weryfikowane przez ponowne audyty, aby upewnić się, że luki zostały rzeczywiście usunięte. Te inwestycje się opłacają: 57% firm zgłosiło w ciągu ostatnich dwóch lat naruszenia bezpieczeństwa związane z API. Dzięki proaktywnym środkom bezpieczeństwa można znacznie zminimalizować takie ryzyko i zaoszczędzić na kosztach w dłuższej perspektywie.

4. Konfiguracja szczegółowych zasad kontroli dostępu

Po omówieniu autoryzacji i szyfrowania, kolejnym kluczowym punktem jest precyzyjne zarządzanie prawami dostępu. To jest sedno bezpiecznej architektury bramki API. Dobrze przemyślane zasady zapobiegają niepożądanym dostępom i są szczególnie ważne dla platform takich jak Gunfinder, które pracują z wrażliwymi danymi.

Zastosowanie zasady minimalnych uprawnień

Sprawdzonym podejściem do bezpieczeństwa jest przyznawanie użytkownikom i systemom tylko tych praw, które są absolutnie niezbędne do wykonania ich zadań. Takie podejście zmniejsza powierzchnię ataku i minimalizuje ryzyko wycieków danych. Przykład: Kupujący na Gunfinder potrzebuje jedynie dostępu do odczytu danych produktów i dostępu do zapisu dla zamówień. Dostęp do API sprzedawców lub funkcji administracyjnych nie jest dla niego konieczny.

RBAC i ABAC w sensowny sposób

Strategie takie jak Role-Based Access Control (RBAC) i Attribute-Based Access Control (ABAC) umożliwiają szczegółowe zarządzanie uprawnieniami. RBAC definiuje prawa dostępu na podstawie ról, takich jak „Kupujący”, „Sprzedawca” czy „Administrator”. ABAC idzie krok dalej i uwzględnia dodatkowe atrybuty, takie jak lokalizacja, pora dnia czy typ urządzenia. Dzięki temu RBAC zapewnia, że każdy użytkownik ma dostęp tylko do danych istotnych dla jego roli. Automatyzacje, takie jak synchronizacja SCIM i przepływy pracy dostępu w trybie Just-in-Time, czynią te podejścia jeszcze bardziej efektywnymi.

Używaj listy dozwolonych zamiast listy blokowanych

Listy blokowane, które tylko zabraniają określonych dostępów, są często podatne na błędy. Bezpieczniejszą alternatywą są listy dozwolone, w których dostęp mają tylko wyraźnie zatwierdzone punkty końcowe. Dzięki temu zapewnia się, że tylko zamierzone grupy mają dostęp do określonych API, a nieautoryzowane dostępy są skutecznie blokowane.

Unikaj typowych błędów

Zbyt szerokie prawa dostępu i brak szczegółowych kontroli na poziomie API należą do najczęstszych luk. Innym krytycznym błędem jest łączenie różnych metod autoryzacji z różnymi poziomami bezpieczeństwa dla tego samego zasobu. Takie niespójności mogą stworzyć poważne luki w zabezpieczeniach.

Regularna konserwacja i weryfikacja

Zasady kontroli dostępu nie są jednorazową sprawą. Muszą być regularnie weryfikowane i dostosowywane do aktualnych wymagań. Przestarzałe uprawnienia, nieaktywne konta użytkowników lub zmienione wymagania dotyczące ról mogą szybko stać się zagrożeniem dla bezpieczeństwa. Również walidacja przychodzących JWT powinna być konsekwentnie przeprowadzana, nawet jeśli zostały one już przekształcone przez bramkę.

5. Monitorowanie aktywności API i rejestrowanie zdarzeń bezpieczeństwa

Po skonfigurowaniu zasad kontroli dostępu, monitorowanie Twojej bramki API jest kolejnym kluczowym krokiem. Monitoring i logowanie idą w parze, aby wcześnie wykrywać zagrożenia i szybko na nie reagować. Dla platform takich jak Gunfinder, które codziennie przetwarzają tysiące wywołań API, ten rodzaj monitorowania jest niezbędny. Przyjrzyjmy się, jakie metryki i szczegóły logów mogą pomóc Ci w terminowym identyfikowaniu potencjalnych zagrożeń.

Dlaczego ciągłe monitorowanie jest ważne

Monitorowanie API jest kluczowe, aby mieć na uwadze wydajność, dostępność i bezpieczeństwo Twoich API. Pomaga to w wykrywaniu błędów, opóźnień i luk w zabezpieczeniach, zanim staną się prawdziwymi problemami. Biorąc pod uwagę, że 83% całego ruchu w sieci odbywa się za pośrednictwem API, ciągłe monitorowanie nie jest opcją, lecz koniecznością.

"Możesz zabezpieczyć swoje API również za pomocą kompleksowego logowania i monitorowania w czasie rzeczywistym. Oba te elementy współpracują, aby zapewnić organizacjom całościową obronę przed zagrożeniami." – Wiz

Jakie metryki i logi powinieneś zbierać

Bramki API oferują zintegrowane narzędzia do monitorowania, rejestrowania i analizowania wywołań i odpowiedzi API. Dokładne logowanie powinno obejmować następujące dane: informacje o żądaniach i odpowiedziach, tożsamości użytkowników, adresy IP, znaczniki czasu i komunikaty o błędach. Te logi służą nie tylko jako archiwum, ale także pomagają w analizie wzorców użytkowania i wykrywaniu luk w zabezpieczeniach.

Wykrywanie nietypowych aktywności

Monitorowanie w czasie rzeczywistym umożliwia wykrywanie nietypowych wzorców lub podejrzanych aktywności, takich jak nagłe szczyty ruchu lub nietypowe wywołania API. Sygnalizować mogą:

- Nieproporcjonalnie częste żądania

- Nieautoryzowane próby dostępu

- Złośliwe ładunki lub próby wstrzyknięcia

- Wysokie wskaźniki błędów

"Tylko dlatego, że bezpieczeństwo Twojego API nie zostało naruszone, nie oznacza, że wszystko jest w porządku. Powinieneś zbierać metryki i rejestrować korzystanie z API, aby wykrywać niepożądane zachowania." – Michał Trojanowski, inżynier marketingu produktu w Curity

Integracja z dostawcami tożsamości

Podłączenie do dostawców tożsamości daje Ci centralny przegląd tożsamości użytkowników i uprawnień. Rozwiązania ITDR (Identity Threat Detection and Response) nieustannie monitorują aktywność użytkowników, wykrywają nietypowe zachowania i alarmują zespoły bezpieczeństwa w przypadku podejrzanych działań. Ta integracja umożliwia również automatyczne reakcje, takie jak blokowanie adresów IP lub tokenów po nieudanych próbach autoryzacji.

Praktyczne wskazówki dotyczące wdrożenia

- Ustaw alarmy dla krytycznych metryk.

- Zbieraj dane logów z różnych źródeł, aby zapewnić przezroczystość przez całą dobę.

- Zwracaj uwagę na nietypowe żądania, takie jak iterowanie po identyfikatorach, nieoczekiwane nagłówki lub dane oraz klientów próbujących obejść limity szybkości.

Przykłady rzeczywistych zagrożeń

W grudniu 2024 roku ujawniono, że chińscy hakerzy ukradli dane z amerykańskich miejsc pracy rządowych. Atak miał miejsce za pośrednictwem skompromitowanego klucza API dostawcy cyberbezpieczeństwa BeyondTrust. Takie ataki są kosztowne: tylko w USA ataki API mogą spowodować straty w wysokości 506 miliardów dolarów w tej dekadzie.

Automatyczne reakcje jako środek ochrony

Nowoczesne systemy monitorowania oferują automatyczne reakcje na incydenty bezpieczeństwa. Obejmują one blokowanie adresów IP lub tokenów, powiadamianie zespołów SOC (Security Operations Center) lub przekierowywanie ruchu do pułapek. Ta automatyzacja znacznie skraca czas reakcji – z przeciętnych 48 minut do zaledwie 51 sekund.

sbb-itb-1cfd233

6. Stosowanie limitów szybkości, aby zapobiegać nadużyciom API

Po monitorowaniu i logowaniu limity szybkości są kluczowym krokiem w ochronie Twojej bramki API przed nadużyciami i przeciążeniem. Jak już wspomniano, ograniczenie szybkości pomaga wcześnie ograniczać szkodliwy ruch. Określa, jak często API może być wywoływane w określonym czasie. Dla platform takich jak Gunfinder, które codziennie stają w obliczu dużego ruchu API, to działanie jest niezbędne.

Jak opisuje DataDome:

"Ograniczenie szybkości API polega w skrócie na ograniczeniu dostępu dla ludzi (i botów) do API na podstawie zasad/polityk ustalonych przez operatora lub właściciela API".

Równowaga między bezpieczeństwem a użytecznością

Dobre ograniczenie szybkości musi łączyć bezpieczeństwo i doświadczenie użytkownika. Zbyt surowe limity mogą utrudniać korzystanie z API przez legalnych użytkowników, podczas gdy zbyt luźne ustawienia otwierają drzwi atakującym. Wyzwanie polega na skonfigurowaniu limitów w taki sposób, aby minimalizować fałszywe alarmy, ale jednocześnie skutecznie chronić przed złośliwymi działaniami.

Przegląd algorytmów ograniczania szybkości

Wybór odpowiedniego algorytmu zależy od Twoich wymagań. Oto kilka popularnych opcji:

| Algorytm | Odpowiedni dla | Główne cechy | Do rozważenia |

|---|---|---|---|

| Fixed Window | Proste wdrożenia | Resetuje licznik w stałych interwałach czasowych | Może powodować szczyty ruchu na granicach |

| Sliding Window | Równomierny ruch | Używa przesuwającego się okna czasowego | Unika szczytów, ale jest bardziej skomplikowane |

| Leaky Bucket | Stabilne przetwarzanie żądań | Przetwarza żądania z równomierną szybkością | Idealne dla stałych wzorców ruchu |

| Token Bucket | Zmienne wzorce ruchu | Uzupełnia tokeny w czasie dla żądań | Dobre dla nagłych szczytów ruchu |

Praktyczne wdrożenie limitów szybkości

Dzięki dynamicznemu ograniczeniu szybkości możesz zmniejszyć obciążenie serwera o nawet 40% w czasie szczytów, nie narażając dostępności. Ta technika dostosowuje limity w czasie rzeczywistym do czynników takich jak obciążenie serwera, ruch i wydajność systemu. Skuteczna strategia łączy ograniczenie szybkości na poziomie klucza – które kontroluje wykorzystanie na podstawie klucza API – z ograniczeniem szybkości opartym na zasobach, które chroni mocno obciążone punkty końcowe.

Przejrzysta komunikacja

Jasna komunikacja zasad ograniczenia szybkości jest niezbędna, aby nie zakłócać doświadczenia użytkownika. Twoja dokumentacja API powinna jasno określać limity dla każdego punktu końcowego oraz konsekwencje ich przekroczenia. Używaj nagłówków limitów szybkości, aby pokazać pozostały margines (np. pozostałe żądania). W przypadku przekroczeń powinien być zwracany kod statusu HTTP 429 z zrozumiałym komunikatem o błędzie oraz nagłówkiem Retry-After. Ta przejrzystość uzupełnia środki techniczne i ułatwia komunikację z użytkownikami.

Monitorowanie i dostosowanie

Regularnie monitoruj wzorce ruchu swojego API oraz kluczowe metryki, takie jak żądania na sekundę, trafienia limitów szybkości i błędy 429. Ustaw alarmy dla przekroczeń progów i dostosuj limity odpowiednio. Dzięki temu upewnisz się, że Twoje środki ochrony nadążają za rozwojem Twojego API.

Rosnące zagrożenia

Znaczenie ograniczenia szybkości będzie nadal rosło, ponieważ ataki mogą wzrosnąć o 996% do 2030 roku. Przemyślana strategia ograniczenia szybkości jest zatem kluczowym elementem kompleksowej architektury bezpieczeństwa API. Stanowi pierwszą linię obrony i tworzy solidną podstawę dla dodatkowych środków ochrony, takich jak Web Application Firewall.

7. Wdrożenie ochrony Web Application Firewall

Obok limitów szybkości, Web Application Firewall (WAF) jest kluczowym elementem bezpieczeństwa Twojego API. WAF działa jako dodatkowa warstwa ochrony, która przechwytuje szkodliwy ruch, zanim dotrze do Twojej bramki API. Ponieważ API coraz częściej stają się celem ataków – w końcu 70% zapytań aplikacyjnych to zautomatyzowane żądania API – ta ochrona jest niezbędna. Następnym krokiem jest skonfigurowanie WAF w taki sposób, aby celowo broniła przed typowymi wektorami ataków.

Odpowiednia lokalizacja WAF

WAF powinna być umieszczona bezpośrednio przed Twoją bramką API. Dzięki temu każda przychodząca prośba jest sprawdzana i oczyszczana, zanim dotrze do serwerów. Ta strategiczna lokalizacja pozwala WAF analizować przychodzące żądania HTTP(S) i działać jako filtr dla ruchu webowego i API na poziomie aplikacji.

"WAF odgrywają kluczową rolę w bezpieczeństwie API, stanowiąc istotny element wielowarstwowej strategii obrony. Wykrywając i łagodząc szeroki zakres zagrożeń w czasie rzeczywistym, WAF pomagają chronić API, zabezpieczać wrażliwe dane krytyczne dla biznesu i zapewniać integralność usług online."

José Carlos Chávez, inżynier oprogramowania zabezpieczającego w Okta, współlider OWASP Coraza

Ochrona przed aktualnymi zagrożeniami

Stan zagrożenia dla API stale się zaostrza: 53% firm zgłasza co najmniej trzy ataki API miesięcznie. Szczególnie w handlu detalicznym ataki botów wzrosły o 50% w drugiej połowie 2023 roku. WAF wykrywa te zagrożenia i blokuje je, identyfikując znane wzorce ataków, takie jak SQL Injection i Cross-Site Scripting, oraz zapobiegając nieautoryzowanemu dostępowi.

Praktyczna konfiguracja i sprawdzone metody

Rozpocznij od trybu wykrywania, aby analizować wzorce ruchu i minimalizować fałszywe alarmy, zanim zaczniesz blokować żądania. Dostosuj zasady WAF, aby obejmowały 10 najważniejszych ryzyk OWASP i oferowały środki ochrony oparte na stawkach przeciwko atakom DDoS.

Przykład: W czerwcu 2024 roku Cloudlytics pokazał, jak połączenie AWS API Gateway i AWS WAF zapewnia silną obronę przed zagrożeniami. Zasada SQL Injection w AWS WAF automatycznie sprawdza przychodzące żądania pod kątem szkodliwych wzorców, podczas gdy zasady oparte na stawkach ograniczają ruch z pojedynczych adresów IP, aby zapobiec atakom DDoS. Ta konfiguracja doskonale uzupełnia funkcje Twojej bramki API.

Uzupełniająca architektura bezpieczeństwa

WAF i bramki API współpracują, aby zapewnić kompleksową ochronę:

| Funkcja | Bramka API | WAF |

|---|---|---|

| Autoryzacja i autoryzacja | Tak | Nie |

| Ograniczenie szybkości | Tak | Nie |

| Zarządzanie ruchem | Tak | Nie |

| Ochrona oparta na podpisie | Tak | Tak |

| Ochrona przed exploitami webowymi | Nie | Tak |

| Walidacja wejścia | Nie | Tak |

| Wykrywanie botów | Ograniczone | Tak |

Podczas gdy bramki API działają głównie reaktywnie i są ograniczone do zarejestrowanych API, WAF oferują szerszą ochronę.

Regularna konserwacja i monitorowanie

Utrzymuj zasady WAF na bieżąco, aby sprostać nowym zagrożeniom. Połącz logi WAF z systemem SIEM, aby wykrywać nietypowe wzorce ruchu. Powinieneś również regularnie przeprowadzać kontrole zdrowia WAF.

Integracja WAF w wielowarstwową strategię bezpieczeństwa tworzy silną sieć obronną, która chroni Twoje API i użytkowników przed rosnącymi wyzwaniami w zakresie cyberbezpieczeństwa.

Podsumowanie

Bezpieczeństwo bramek API jest dziś niezbędne. Z 57% całego ruchu internetowego obsługiwanego przez API, widać, jak kluczowa jest ochrona tych interfejsów. Alarmujący przykład: w Indiach ataki API wzrosły w trzecim kwartale 2024 roku o ponad 3000% w porównaniu do roku poprzedniego, co odpowiada 271 milionom ataków w zaledwie trzy miesiące.

Dla firm takich jak Gunfinder, które codziennie przetwarzają wrażliwe dane, solidne środki bezpieczeństwa są absolutnie konieczne. Technologie takie jak OAuth 2.0, szyfrowanie, szczegółowe kontrole dostępu i zapory aplikacji internetowych tworzą wiele warstw ochrony, które zapewniają zarówno poufność, jak i integralność danych. Te środki wzmacniają całą infrastrukturę i oferują wysoki poziom ochrony – punkt, który również podkreślają eksperci.

Misbah Thevarmannil mówi:

"Bezpieczeństwo API jest istotnym aspektem nowoczesnej architektury oprogramowania zabezpieczającego API. Zapewnia doskonały sposób komunikacji między różnymi aplikacjami."

Bramki API znacznie zmniejszają powierzchnię ataku i chronią usługi backendowe przed zagrożeniami, takimi jak SQL Injection czy Cross-Site Scripting. Dla Gunfinder oznacza to: bezpieczna komunikacja między frontendem a backendem, przestrzeganie przepisów dotyczących ochrony danych, takich jak RODO, oraz skuteczna ochrona przed atakami. Jednocześnie zapobiegają one temu, aby nieodkryte luki – z których 30% często pozostaje długo niezałatanych – stały się bramą do ataków, takich jak działania botów czy ataki DDoS.

Inwestycja w bezpieczeństwo bramki API to więc nie tylko środek zapobiegawczy, ale także sposób na wzmocnienie zaufania użytkowników. Bezpieczne transakcje i przestrzeganie przepisów regulacyjnych tworzą stabilną podstawę dla długoterminowego sukcesu.

Przedstawione praktyki bezpieczeństwa – od autoryzacji, przez szyfrowanie, po ciągłe monitorowanie – współdziałają jak wielowarstwowy system ochrony. Każde z tych działań przyczynia się do tego, że Twoja infrastruktura API pozostaje nie tylko bezpieczna, ale także wydajna, nawet w obliczu rosnących zagrożeń cybernetycznych.

FAQ

Dlaczego szyfrowanie jest ważne dla bezpieczeństwa bramek API i jak je prawidłowo wdrożyć?

Dlaczego szyfrowanie jest ważne dla bramek API?

Szyfrowanie odgrywa kluczową rolę w zapewnieniu bezpieczeństwa bramek API. Zapewnia, że dane wymieniane między klientem API a punktem końcowym API pozostają zarówno poufne, jak i nienaruszone. Szczególnie Transport Layer Security (TLS) jest tutaj kluczowe, ponieważ zapobiega, aby wrażliwe informacje, takie jak hasła czy klucze API, nie wpadły w niepowołane ręce lub nie zostały zmanipulowane.

Jak można skutecznie wdrożyć szyfrowanie?

- Używaj HTTPS: Każde żądanie API powinno być realizowane wyłącznie przez HTTPS. Zapewnia to, że przesyłanie danych jest szyfrowane.

- Silna autoryzacja i autoryzacja: Solidny model autoryzacji i autoryzacji pomaga regulować dostęp do API i zapobiegać nieautoryzowanym dostępom.

- Regularne kontrole bezpieczeństwa: Protokół powinien być regularnie aktualizowany i sprawdzany, aby przeciwdziałać nowym zagrożeniom bezpieczeństwa i zapewnić długoterminowe zabezpieczenie.

Dzięki tym środkom komunikacja przez bramki API pozostaje bezpieczna i chroniona.

Jak firmy mogą zapewnić, że ich bramki API są zgodne z RODO?

Zapewnienie zgodności z RODO bramki API

Aby uczynić bramkę API zgodną z RODO, kluczowe jest zdefiniowanie jasnych odpowiedzialności. Dwie role odgrywają tutaj centralną rolę: Administrator danych, który decyduje o przetwarzaniu danych osobowych, oraz Przetwarzający dane, który wykonuje to przetwarzanie w imieniu administratora. Szczególnie przy korzystaniu z usług chmurowych obie role mogą występować jednocześnie, co czyni jasne rozgraniczenie i dokumentację jeszcze ważniejszymi.

Dodatkowo niezbędne są techniczne i organizacyjne środki. Należą do nich między innymi:

- Szyfrowanie danych, aby chronić wrażliwe informacje przed nieautoryzowanym dostępem.

- Kontrola dostępu, aby zapewnić, że tylko upoważnione osoby mają dostęp do danych.

- Regularne kontrole bezpieczeństwa, aby wcześnie wykrywać i usuwać luki.

Bramki API oferują cenną pomoc, kontrolując dostęp do danych i konsekwentnie wdrażając polityki bezpieczeństwa. Takie środki pomagają zredukować ryzyko nieautoryzowanego dostępu i zapewniają poufność oraz integralność danych osobowych – kluczowy aspekt wymagań RODO.

Jak przeprowadzasz regularne audyty bezpieczeństwa dla bramek API i jak często powinny się one odbywać?

Regularne audyty bezpieczeństwa dla bramek API

Aby zapewnić bezpieczeństwo bramek API, regularne audyty są niezbędne. Oto kilka sprawdzonych podejść, które pomagają wczesnym wykrywać i usuwać potencjalne luki:

- Aktualizuj polityki bezpieczeństwa: Regularnie sprawdzaj, czy Twoje polityki są aktualne i dostosowuj je w razie potrzeby do bieżących zagrożeń.

- Wykorzystaj testy automatyczne: Narzędzia do analizy luk mogą pomóc szybko wykryć potencjalne ryzyka i podjąć działania na czas.

- Monitoruj i rejestruj aktywności: Ciągłe monitorowanie umożliwia natychmiastowe wykrywanie podejrzanych działań i reagowanie na nie.

- Szkolenie zespołu: Upewnij się, że Twój zespół jest na bieżąco z najnowszymi środkami bezpieczeństwa i potencjalnymi zagrożeniami.

Zaleca się przeprowadzanie audytów co najmniej co kwartał. Jeśli jednak planowane są większe zmiany lub pojawiają się nowe zagrożenia, warto rozważyć częstsze kontrole, aby na czas zamknąć luki w zabezpieczeniach.