Veilige versleuteling is de sleutel tot vertrouwen en privacy in E-Commerce. Hier zijn de belangrijkste inzichten:

- TLS/SSL beschermt gegevens tijdens de overdracht, zichtbaar door "https://” en het slot-symbool. Huidige standaard: TLS 1.3.

- AES-256 beveiligt opgeslagen gegevens efficiënt en wordt aanbevolen voor creditcardgegevens.

- RSA is geschikt voor de sleuteluitwisseling, maar niet beschermd tegen kwantumaanvallen.

- Post-Quantum Versleuteling (PQC) bereidt voor op kwantumcomputers en combineert klassieke en nieuwe methoden voor langdurige veiligheid.

De combinatie van deze standaarden biedt uitgebreide bescherming voor gevoelige klantgegevens. Nu is het juiste moment om over te schakelen naar kwantumveilige methoden.

1. TLS/SSL

TLS/SSL zorgt in E-Commerce voor een veilige gegevensoverdracht door vertrouwelijkheid (bescherming tegen ongeoorloofd afluisteren), integriteit (voorkoming van manipulatie) en authenticiteit (verificatie van de website-identiteit) te waarborgen[2]. Een veilige verbinding herken je aan "https://” en het slot-symbool in de adresbalk.

Veiligheidssterkte

Sinds 2018 is TLS 1.3 de huidige standaard en biedt het in vergelijking met TLS 1.2 en verouderde SSL-versies aanzienlijk hogere veiligheid[8]. Door het gebruik van Perfect Forward Secrecy (PFS) blijven eerdere sessies zelfs beschermd als de privésleutel later wordt gecompromitteerd[8]. Bovendien zijn onveilige algoritmen zoals MD5, SHA-1, RC4 en statische RSA-sleuteluitwisselingen volledig verwijderd. Het BSI heeft in 2022 ook de hash-functie SHA-224 en de elliptische curve secp224r1 uit zijn minimumnormen geschrapt[7].

Rekenlast

De TLS-handshake is het meest rekenintensieve deel, omdat het meerdere stappen omvat. TLS 1.3 optimaliseert dit proces met slechts één round-trip time (RTT) – in tegenstelling tot de twee RTT's in TLS 1.2. Bij heropnames is zelfs een 0-RTT-verbinding mogelijk[8]. Na de handshake werkt de symmetrische versleuteling bijzonder efficiënt. Session-identifiers verbeteren de prestaties verder door beveiligingsparameters op te slaan en zo de volledige handshake bij latere verbindingen overbodig te maken[6].

Implementatiecomplexiteit

De instelling van TLS vereist het beheer van de Certificate Chain. Daarbij verzendt jouw server zijn certificaat samen met tussenliggende certificaten om een vertrouwenspad naar een root-CA te creëren[6]. Vanaf april 2025 zijn certificaten slechts 47 dagen geldig, wat een geautomatiseerd beheer, bijvoorbeeld via het ACME-protocol, onmisbaar maakt[8]. De BSI-richtlijnen TR-02102-2 (versie 2025-1) geven duidelijke aanbevelingen voor cryptografische mechanismen en sleutellengtes[4][3]. Deze maatregelen zijn cruciaal om zowel de veiligheid van de verbinding als het vertrouwen in jouw platform te waarborgen.

Kwantumweerstand

Een ander belangrijk aspect is de toekomstige bedreiging door kwantumcomputers. Huidige TLS 1.3-implementaties zijn gebaseerd op RSA en Elliptic Curve Diffie-Hellman (ECDHE), die niet bestand zijn tegen aanvallen door kwantumcomputers[8]. Om ook in de toekomst beschermd te zijn, moeten E-Commerce-platforms op middellange termijn overschakelen naar Post-Quantum Versleuteling.

Bij Gunfinder maken we gebruik van de modernste TLS/SSL-standaarden om jouw transacties zo goed mogelijk te beveiligen.

2. RSA

RSA is een versleutelingsmethode die is gebaseerd op een asymmetrische aanpak. Het werkt met twee sleutels: een openbare sleutel voor versleuteling en een privésleutel voor ontsleuteling. De veiligheid van RSA is gebaseerd op de moeilijkheid om het product van twee grote priemgetallen te factoriseren[11]. Dit principe maakt RSA bijzonder geschikt voor toepassingen waarbij veilige communicatie over onveilige kanalen vereist is[13].

Veiligheidssterkte

Vanaf 1 januari 2026 vereisen de Bundesnetzagentur (BNetzA) en het Bundesamt für Sicherheit in der Informationstechnik (BSI) een minimale sleutellengte van 3.072 bit voor bedrijven en overheden[11]. Veel organisaties gebruiken echter al 4.096-bit sleutels om de veiligheid verder te verhogen[11]. Bovendien wordt het gebruik van Optimal Asymmetric Encryption Padding (OAEP) aanbevolen. Deze methode formatteert berichten vóór de versleuteling om wiskundige aanvallen te bemoeilijken[10]. Ondanks deze maatregelen blijft RSA kwetsbaar voor zogenaamde side-channel aanvallen. Hierbij analyseren aanvallers fysieke parameters zoals stroomverbruik of verwerkingstijd om toegang te krijgen tot de privésleutels[11].

Rekenlast

In vergelijking met symmetrische methoden is RSA aanzienlijk langzamer – ongeveer 1.000 keer[9]. Om deze reden wordt RSA in E-Commerce meestal alleen gebruikt voor de veilige uitwisseling van sleutels. De daadwerkelijke gegevensversleuteling gebeurt dan met AES, dat beter geschikt is voor grote hoeveelheden gegevens[15]. Bij hoge dataverkeer kunnen RSA-handshakes echter de processoren van servers zwaar belasten en vertragingen veroorzaken[15].

Implementatiecomplexiteit

De implementatie van RSA vereist een krachtige PKI (Public Key Infrastructure) om certificaten te beheren en digitale handtekeningen te beveiligen[5]. Een ander zwak punt ligt in de mogelijke bedreiging door kwantumcomputers. Als deze krachtig genoeg worden, kunnen ze RSA-gebaseerde bescherming omzeilen door certificaten te vervalsen. Dit zou phishing- en man-in-the-middle-aanvallen vergemakkelijken[5].

Kwantumweerstand

RSA biedt geen bescherming tegen kwantumaanvallen. De Shor-algoritme, dat op een voldoende krachtige kwantumcomputer wordt uitgevoerd, zou het factorisatieprobleem in polynomiale tijd kunnen oplossen. Daarmee zou RSA-versleuteling niet meer veilig zijn[11][12]. Een concreet risico is het scenario "Harvest Now, Decrypt Later". Hierbij zouden versleutelde gegevens die vandaag worden onderschept – zoals klantgegevens of contracten – in de toekomst kunnen worden ontsleuteld zodra kwantumcomputers beschikbaar zijn[16]. Om je hierop voor te bereiden, moeten E-Commerce-platforms crypto-agile systemen ontwikkelen. Deze maken de overstap naar kwantumveilige algoritmen mogelijk zonder de hele infrastructuur te hoeven vervangen[16].

In het volgende gedeelte worden de voor- en nadelen van RSA in vergelijking met andere standaarden belicht.

3. AES-256

AES-256 wordt vaak aangeduid als de gouden standaard van gegevensversleuteling en wordt gebruikt voor het beveiligen van zeer gevoelige informatie [14][17]. In E-Commerce beschermt het klantgegevens en creditcardinformatie. Met een sleutellengte van 256 bit biedt het een enorme sleutelruimte van 2^256 combinaties – dat komt overeen met ongeveer 78 cijfers. Deze enorme variëteit maakt brute-force-aanvallen met de huidige rekenkracht praktisch onmogelijk [13]. Daarbij combineert AES-256 hoge veiligheidsnormen met sterke prestaties.

Veiligheidssterkte

Voor E-Commerce-platforms is AES-256 niet alleen een veiligheidsmaatregel, maar ook een wettelijke vereiste. De PCI-DSS-standaard schrijft deze versleutelingssterkte voor de opslag en overdracht van betalingskaartgegevens voor [18]. Gegevenslekken zijn in de detailhandel een kostbaar probleem, en schokkend genoeg ontstaan 57% van de datalekken door bekende, maar niet verholpen beveiligingslekken [18]. AES-256 verwerkt gegevens in 128-bit blokken en doorloopt daarbij 14 versleutelingrondes – meer dan AES-128 (10 rondes) of AES-192 (12 rondes) [13]. Deze extra rondes verhogen de veiligheid verder.

Rekenlast

Als symmetrische versleutelingsmethode is AES-256 aanzienlijk sneller en efficiënter in gebruik dan asymmetrische methoden zoals RSA [15]. Een studie van Ryan Kovar van het Splunk SURGe-team uit maart 2022 toont aan dat AES-gebaseerde versleuteling 100.000 bestanden (53,93 GB) in slechts 42 minuten en 52 seconden kon verwerken [14]. Deze snelheid maakt AES-256 ideaal voor E-Commerce, waar grote hoeveelheden gegevens worden verwerkt zonder de systeemprestaties merkbaar te beïnvloeden. Moderne processoren ondersteunen AES-NI, wat de efficiëntie verder verhoogt [14].

Implementatiecomplexiteit

De grootste uitdaging bij AES-256 is het sleutelbeheer. Aangezien dezelfde sleutel voor de versleuteling en ontsleuteling wordt gebruikt, moet deze veilig tussen de bevoegde partijen worden uitgewisseld en opgeslagen [14][19]. Veel E-Commerce-platforms gebruiken daarom een hybride architectuur: Asymmetrische methoden zoals RSA worden gebruikt voor de veilige uitwisseling van een sessiesleutel, terwijl de daadwerkelijke gegevensoverdracht met AES-256 plaatsvindt [15][20]. Geautomatiseerde sleutelrotatie en veilige opslag in een vault-systeem zijn daarbij essentieel, aangezien de veiligheid van AES-256 volledig afhankelijk is van de geheimhouding van de sleutel [14][19]. Zichtbare versleuteling zoals HTTPS is ook bedrijfskritisch, aangezien meer dan 51% van de gebruikers een online aankoop afbreekt als hun browser een beveiligingswaarschuwing weergeeft [18].

Kwantumweerstand

In vergelijking met RSA biedt AES-256 betere bescherming tegen kwantumaanvallen. Terwijl asymmetrische methoden volledig kunnen worden omzeild door het Shor-algoritme, vermindert het Grover-algoritme de effectieve veiligheid van AES-256 slechts tot 128 bit. Dit niveau wordt ook op lange termijn als veilig beschouwd [16]. Het Bundesamt für Sicherheit in der Informationstechnik (BSI) beveelt in de technische richtlijn TR-02102-1 (versie 2025-1) expliciet het gebruik van AES-256 aan om digitale informatie op lange termijn te beschermen [1][3]. Echter, de totale veiligheid van een systeem hangt ook af van de sleuteluitwisseling. Terwijl AES-256 de gegevens beschermt, moeten voor TLS-handshakes post-kwantumalgoritmen worden gebruikt om volledige kwantumveiligheid te waarborgen [16].

sbb-itb-1cfd233

4. Post-Quantum Versleuteling

Post-Quantum Versleuteling (PQC) biedt bescherming tegen kwantumcomputers die klassieke versleutelingsmethoden zoals RSA kunnen overwinnen met behulp van het Shor-algoritme [21]. Het Bundesamt für Sicherheit in der Informationstechnik (BSI) verwoordt het als volgt: Het gaat niet meer om het "of" of "wanneer" kwantumcomputers werkelijkheid worden, maar om nu de overstap naar post-kwantumcryptografie te maken [22]. Net als eerder TLS/SSL, RSA of AES-256 vormt PQC de volgende stap om toekomstige bedreigingen in de digitale handel het hoofd te bieden. De kracht van PQC ligt in wiskundige problemen die ook bestand zijn tegen kwantumaanvallen.

Kwantumweerstand

PQC is gebaseerd op wiskundige uitdagingen zoals roosterproblemen, code-gebaseerde of hash-gebaseerde cryptografie, die zowel voor klassieke als voor kwantumcomputers moeilijk oplosbaar zijn [21]. In juli 2022 heeft het National Institute of Standards and Technology (NIST) de eerste PQC-algoritmen gestandaardiseerd. Deze omvatten CRYSTALS-Kyber voor sleuteluitwisseling en CRYSTALS-Dilithium, Falcon en SPHINCS+ voor handtekeningen [21].

Een voordeel van PQC is dat er geen speciale hardware vereist is – de algoritmen kunnen op bestaande systemen draaien. Het BSI beveelt een hybride aanpak aan: PQC-methoden moeten samen met klassieke methoden worden gebruikt om ook bij later ontdekte kwetsbaarheden langdurige veiligheid te waarborgen [22].

Veiligheidssterkte

Een groot risico is dat vandaag onderschepte versleutelde gegevens in de toekomst door kwantumcomputers kunnen worden ontsleuteld. Aanvallers slaan dergelijke gegevens op met de bedoeling ze later te kraken [22]. Voor E-Commerce-platforms die klantgegevens op lange termijn moeten beschermen, is dit bijzonder kritisch.

„De schade door vandaag gestolen gegevens zal pas over jaren zichtbaar zijn – inactiviteit is een catastrofaal falen in risicomanagement.” – Anand Oswal, Executive Vice President of Network Security bij Palo Alto Networks [24]

Terwijl RSA als onveilig wordt beschouwd tegen kwantumaanvallen, wordt AES-256 nog steeds als robuust beschouwd. Toch blijft de sleuteluitwisseling een kwetsbaarheid die kwantumveilig moet worden gemaakt – precies hier komt PQC in beeld. Naast de verhoogde veiligheid maken efficiënte PQC-algoritmen een soepele integratie in bestaande systemen mogelijk.

Rekenlast

Aangezien PQC-algoritmen op klassieke hardware kunnen worden uitgevoerd, kunnen ze gemakkelijk in bestaande E-Commerce-infrastructuren worden geïntegreerd [21]. Vooral rooster-gebaseerde methoden zoals CRYSTALS-Kyber worden als efficiënt beschouwd en zijn leidende kandidaten voor breed gebruik. De complexiteit van de implementatie varieert echter: hash-gebaseerde handtekeningen met statusbeheer, zoals LMS en XMSS, vereisen een uitgebreide beheersystemen en zijn daarom minder geschikt voor toepassingen waarbij een dergelijke controle niet kan worden gegarandeerd [21].

Om de implementatie te vergemakkelijken, heeft het BSI PQC-methoden geïntegreerd in de open-source bibliotheek "Botan". Hierdoor kunnen ontwikkelaars deze methoden testen en toepassen [21].

Implementatiecomplexiteit

De overstap naar PQC is een langetermijnproject dat duizenden apparaten, toepassingen en databases betreft [24].

„De lijst is een noodzakelijke compliance-stap, maar ook een vroeg marktvormend signaal. De categorieën zijn breed gedefinieerd, wat het voor netwerkingenieurs moeilijk maakt om te identificeren wat daadwerkelijk nodig is om PQC-upgrades over netwerken, databases en code-repositories te implementeren.” – Crick Waters, CEO van Patero [23]

Experts raden twee strategieën aan: Ten eerste de ontwikkeling van crypto-agiliteit, dat wil zeggen de mogelijkheid om algoritmen zonder grote wijzigingen uit te wisselen. Ten tweede het gebruik van Cipher Translation om oudere systemen compatibel te maken. Bedrijven moeten beginnen met een uitgebreide analyse van hun cryptografische infrastructuur en daarbij de sleuteluitwisseling prioriteren [22][24]. Met PQC wordt de veiligheidsarchitectuur zo uitgebreid dat deze ook toekomstige aanvallen kan weerstaan.

Voor- en nadelen

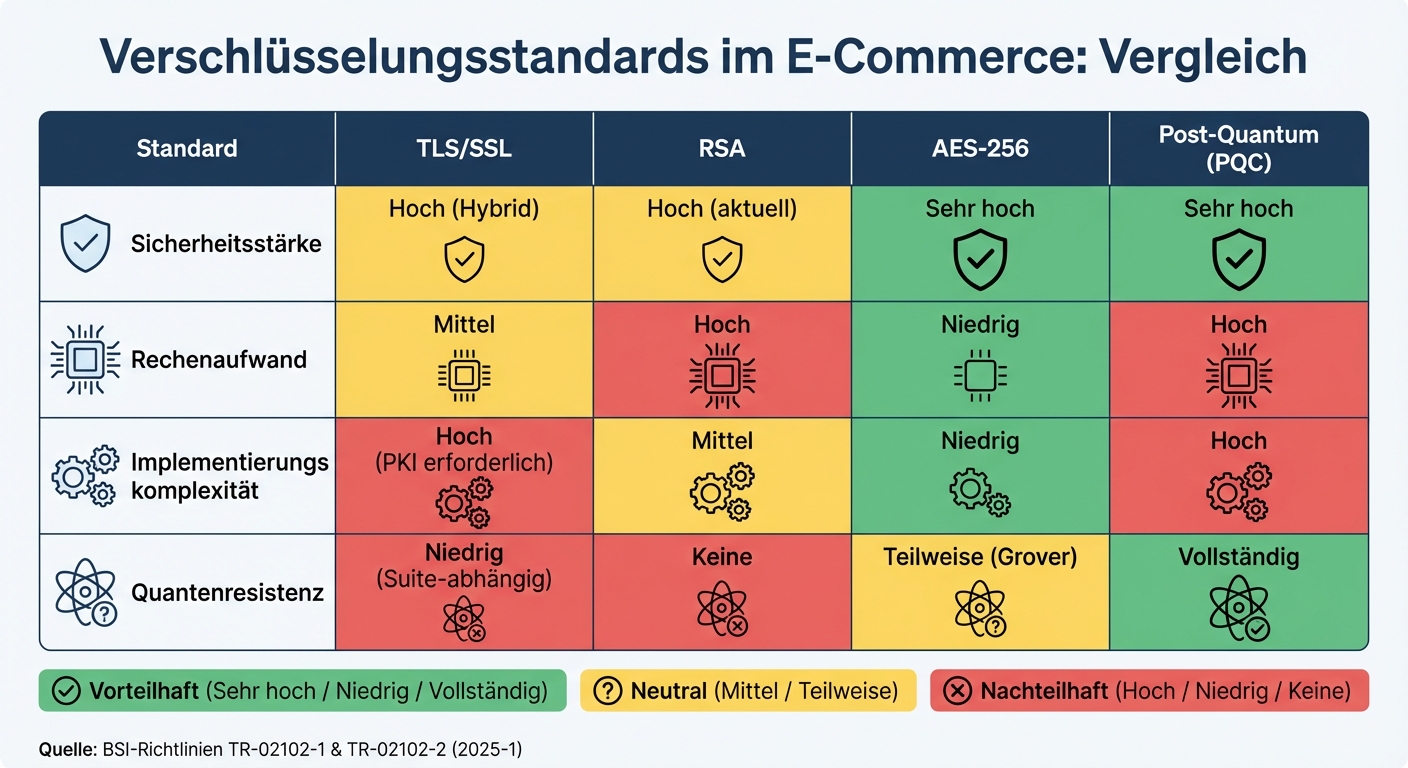

Vergelijking van de E-Commerce versleutelingsstandaarden: TLS/SSL, RSA, AES-256 en Post-Quantum Versleuteling

Hier volgt een korte samenvatting van de sterke en zwakke punten van de gepresenteerde versleutelingsstandaarden om hun toepassingsmogelijkheden beter te begrijpen.

TLS/SSL biedt betrouwbare bescherming voor gegevens tijdens de overdracht en heeft zich gevestigd als standaard in E-Commerce, vooral voor gevoelige informatie zoals creditcardgegevens en banktransacties [2]. Echter, de afhankelijkheid van een Public Key Infrastructure (PKI) is een zwak punt: Ongeldige of niet-vertrouwde certificaten verhogen het risico op phishing- en man-in-the-middle-aanvallen [2][5].

RSA is gebaseerd op openbare en privé sleutelpaaren en maakt veilige digitale handtekeningen mogelijk [5]. Maar de hoge rekenlast maakt RSA minder efficiënt dan symmetrische methoden. Bovendien is RSA niet beschermd tegen toekomstige aanvallen door kwantumcomputers [25].

AES-256 overtuigt door zijn vermogen om grote hoeveelheden gegevens snel en efficiënt te versleutelen. De veilige sleuteluitwisseling wordt vaak aangevuld door hybride benaderingen [5]. Echter, AES-256 blijft gedeeltelijk kwetsbaar voor kwantumcomputers, vooral door Grover's algoritme.

Post-Quantum Versleuteling is ontwikkeld om aanvallen door kwantumcomputers te weerstaan [25]. De implementatie van dergelijke algoritmen is echter technisch uitdagend en vereist aanpassingen van bestaande protocollen. Bovendien bestaat er nog onzekerheid over welke algoritmen op lange termijn de beste keuze zijn [25].

De volgende tabel toont de centrale verschillen tussen de standaarden overzichtelijk aan:

| Versleutelingsstandaard | Veiligheidssterkte | Rekenlast | Implementatiecomplexiteit | Kwantumweerstand |

|---|---|---|---|---|

| TLS/SSL | Hoog (Hybride) | Gemiddeld | Hoog (PKI vereist) | Laag (suite-afhankelijk) |

| RSA | Hoog (actueel) | Hoog | Gemiddeld | Geen |

| AES-256 | Zeer hoog | Laag | Laag | Gedeeltelijk (Grover) |

| Post-Quantum | Zeer hoog | Hoog | Hoog | Volledig |

Deze vergelijking toont aan waarom hybride benaderingen in E-Commerce onmisbaar zijn. Platforms combineren vaak RSA voor de veilige sleuteluitwisseling met AES-256 voor de snelle en efficiënte gegevensoverdracht [5]. Zo worden de voordelen van beide methoden optimaal benut.

Aanbevelingen

Voor veilige transacties moet je TLS 1.2/1.3 gebruiken voor gegevensoverdracht en AES-256 voor versleuteling. Gevoelige transacties behoren uitsluitend in de bescherming van https://, en daarbij zijn geldige certificaten van erkende certificeringsinstanties onmisbaar [2]. Houd je aan de richtlijnen van de BSI-richtlijn TR-02102-2 (versie 2025-1) [3]. Deze standaarden vormen de basis voor de volgende aanbevelingen.

Migratie naar Post-Quantum Versleuteling (PQC)

Begin nu met de overstap naar Post-Quantum Versleuteling, voordat kwantumcomputers werkelijkheid worden. De CISA heeft in januari 2026 een richtlijn gepubliceerd die overheden verplicht om PQC-geschikte producten te prioriteren in gebieden waar deze al beschikbaar zijn [23]. Crick Waters, CEO van Patero, beschrijft het belang van deze lijst:

„De lijst is een noodzakelijke compliance-stap, maar het is ook een vroeg marktvormend signaal.” [23]

Hybride aanpak voor meer veiligheid

Combineer kwantumresistente sleuteluitwisselingsmethoden met klassieke algoritmen om je tegen beide bedreigingsscenario's te beschermen [22]. Het BSI beveelt expliciet aan:

„Post-kwantum schema's moeten indien mogelijk alleen in combinatie met klassieke schema's ('hybride') worden gebruikt.” [22]

Bijzonder belangrijk is de bescherming van de sleuteluitwisseling, aangezien hier het risico van "store now, decrypt later"-aanvallen het grootst is [22].

Geautomatiseerde tools en moderne standaarden

Gebruik geautomatiseerde tools om jouw cryptografische infrastructuur te analyseren [23]. Let bij de aankoop van nieuwe webservers of browsers op dat deze al NIST-gestandaardiseerde, rooster-gebaseerde methoden voor sleuteluitwisseling ondersteunen. Deze worden als technisch verder ontwikkeld beschouwd dan kwantumveilige digitale handtekeningen [23]. Sinds januari 2026 zijn PQC-geschikte opties voor centrale websoftware wijdverspreid [23]. Hiermee versterk je niet alleen jouw huidige infrastructuur, maar ben je ook beter voorbereid op toekomstige uitdagingen.

Langdurig geschikte methoden en sleutellengtes

Houd je aan de BSI-richtlijnen TR-02102-1, die langdurig geschikte cryptografische methoden en sleutellengtes definiëren [3]. Een gezamenlijke marktonderzoek van het BSI en KPMG toont echter aan dat de bedreiging door kwantumcomputers vaak wordt onderschat. Van meer dan 150 verzonden vragenlijsten kwamen slechts 28 antwoorden terug [22]. Wacht niet langer – begin vandaag nog met de migratie.

FAQs

Hoe rust je jouw E-Commerce-platform uit voor Post-Quantum Versleuteling?

Om jouw E-Commerce-platform klaar te maken voor het tijdperk van kwantumcomputers, moet je de huidige aanbevelingen van het Bundesamt für Sicherheit in der Informationstechnik (BSI) goed in de gaten houden. Het BSI stelt voor om hybride versleutelingsoplossingen te gebruiken. Deze combineren klassieke cryptografie met post-kwantumalgoritmen om een veilige overgangsfase te creëren. Een belangrijke stap daarbij is om de sleutelgroottes aan te passen volgens de nieuwste vereisten en beproefde algoritmen zoals FrodoKEM of Classic McEliece te gebruiken.

Protocolaanpassingen en sleutelbeheer

Naast de invoering van nieuwe algoritmen moet je ook bestaande cryptografische protocollen herzien. Dit omvat het gebruik van hash-gebaseerde handtekeningen, die als bijzonder resistent tegen aanvallen door kwantumcomputers worden beschouwd. Even belangrijk is de optimalisatie van de processen rond sleutelbeheer om de bescherming van jouw gegevens verder te verhogen.

Een strategie voor de overgang

Een duidelijke en tijdige strategie is cruciaal om de overstap soepel te laten verlopen. Zo kun je ervoor zorgen dat de gegevens van jouw klanten ook in de toekomst beschermd zijn – zelfs als kwantumcomputers op een dag tot het dagelijks leven behoren. Wie nu handelt, blijft op lange termijn veilig.

Waarom is AES-256 zo belangrijk voor de bescherming van gegevens in E-Commerce?

AES-256 behoort tot de veiligste versleutelingsstandaarden en is in E-Commerce onmisbaar, omdat het gevoelige gegevens zoals betalingsdetails en persoonlijke informatie betrouwbaar beschermt. Met een 256-bit sleutellengte biedt het een extreem hoog niveau van veiligheid dat praktisch onmogelijk te doorbreken is.

Voor platforms zoals Gunfinder, die met vertrouwelijke gegevens werken, is sterke versleuteling cruciaal. Het helpt niet alleen om het vertrouwen van de gebruikers te versterken, maar voldoet ook aan de eisen van de privacywetgeving. AES-256 combineert daarbij efficiëntie en veiligheid op ideale wijze.

Welke moeilijkheden kunnen zich voordoen bij de invoering van TLS 1.3?

De invoering van TLS 1.3 brengt enkele uitdagingen met zich mee. Een daarvan is de aanpassing van bestaande systemen aan de nieuwe veiligheidsnormen, wat vaak tijdrovend en technisch uitdagend kan zijn. Vooral oudere toepassingen of apparaten kunnen problemen veroorzaken, omdat ze mogelijk niet volledig compatibel zijn met TLS 1.3.

Een ander punt is dat de implementatie vaak een update van de gehele infrastructuur vereist. Dit maakt zorgvuldige planning en uitgebreide tests onmisbaar om ervoor te zorgen dat de overgang soepel verloopt. Ondanks deze obstakels is de inspanning de moeite waard: TLS 1.3 biedt zowel verbeterde veiligheid als een merkbaar betere prestaties.