Les journaux de l'API Gateway sont essentiels pour la sécurité des plateformes modernes. Une journalisation non sécurisée peut entraîner des violations de données, des violations du RGPD et une perte de confiance. Voici comment gérer les journaux de manière sécurisée et efficace :

- Enregistrer uniquement les données nécessaires : Enregistrez des informations essentielles telles que les horodatages, les méthodes HTTP, les chemins et les codes d'état. Évitez les données sensibles telles que les mots de passe ou les numéros de carte de crédit.

- Intégrité et cryptage : Utilisez des solutions de stockage immuables et cryptez les journaux avec AES-256 et TLS/SSL.

- Surveillance en temps réel : Automatisez les alertes pour les activités suspectes telles que les tentatives de connexion échouées répétées ou un trafic inhabituel.

- Respect de la conformité : Le RGPD, le PCI DSS et le SOX exigent des mesures strictes en matière de minimisation des données, de suppression et de stockage sécurisé.

Conseil : Utilisez JSON pour des journaux structurés afin de faciliter les analyses et de respecter les exigences de conformité. Des outils comme ELK ou Datadog aident à gérer de grands volumes de journaux. Une journalisation sécurisée protège non seulement les données, mais optimise également la sécurité opérationnelle.

Surveillance et journalisation insuffisantes - Sécurité API #7 (Allemand)

Règles de base pour une journalisation sécurisée des API Gateway

Une journalisation sécurisée dans un API Gateway repose sur trois principes centraux. Ceux-ci forment la base d'une architecture de sécurité stable et aident à éviter des violations de conformité coûteuses. Voici comment mettre en œuvre ces principes de manière efficace.

Enregistrez uniquement l'essentiel

Enregistrez uniquement les données qui sont vraiment nécessaires. Trop de journaux peuvent nuire aux performances du système et entraîner des coûts de stockage inutiles. Concentrez-vous sur les métadonnées essentielles telles que :

- Horodatage

- Méthodes HTTP

- Chemins

- Adresses IP des clients

- Codes d'état

- Temps de réponse

Ces informations suffisent pour identifier rapidement les problèmes et retracer les incidents de sécurité sans divulguer de données sensibles.

Évitez d'enregistrer des charges utiles complètes ou des informations critiques telles que des mots de passe ou des données personnelles. Des champs sensibles comme l'en-tête d'autorisation ou les numéros de carte de crédit doivent également être masqués ou complètement exclus des journaux. Un exemple d'entrée de journal sécurisée et structurée au format JSON pourrait ressembler à ceci :

{

"timestamp": "2025-04-12T10:00:00Z",

"request_id": "abc123",

"client_ip": "203.0.113.1",

"method": "GET",

"path": "/v1/data",

"status": 200,

"latency_ms": 45

}

Protégez l'intégrité des journaux

Des journaux immuables sont essentiels pour les analyses judiciaires et le respect des réglementations. Utilisez des technologies telles que le stockage WORM (Write Once, Read Many) et le hachage cryptographique pour prévenir les manipulations. Des méthodes supplémentaires telles que la journalisation basée sur la blockchain, les signatures numériques ou les solutions de stockage immuables offrent une sécurité accrue.

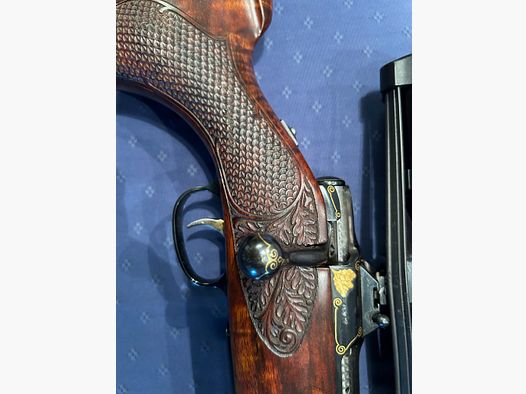

Cela est particulièrement pertinent pour des plateformes comme Gunfinder, où les journaux de transactions servent de preuve pour les opérations commerciales. L'intégrité de ces données est cruciale non seulement pour la cybersécurité, mais aussi pour les affaires juridiques.

Le cryptage est obligatoire

Protégez les journaux par cryptage - tant au repos qu'en transit. Utilisez des algorithmes éprouvés comme AES-256 pour les données stockées et TLS/SSL pour le transfert. Mettez régulièrement à jour les clés de cryptage et limitez l'accès au personnel autorisé.

Un cryptage cohérent empêche les attaquants d'accéder à des journaux non protégés et d'en tirer des informations précieuses pour d'autres attaques.

Liste de contrôle complète pour une journalisation sécurisée des API Gateway

Voici une liste de contrôle pratique qui vous aide à mettre en œuvre efficacement une journalisation sécurisée des API Gateway et à éviter les erreurs courantes. Elle couvre tous les aspects pertinents pour garantir une journalisation fiable et sécurisée.

Configurer une journalisation structurée

Un format de journalisation structuré comme JSON est idéal car il est compatible avec les outils modernes de gestion des journaux et facilite les analyses automatisées. Une entrée de journal bien conçue devrait contenir les informations suivantes :

- Horodatage au format ISO 8601

- ID de requête pour le suivi

- Adresse IP du client

- Méthode HTTP et chemin

- Code d'état de la réponse

- Temps de réponse

De plus, les Niveaux de journalisation tels que INFO, ERROR et DEBUG aident à contrôler la profondeur des détails des journaux. Pour le fonctionnement normal, INFO suffit, tandis que ERROR doit être utilisé en cas de problèmes d'authentification et DEBUG pour des diagnostics approfondis pendant le développement. Des ajustements dynamiques des niveaux de journalisation vous permettent d'accéder rapidement à des informations plus détaillées en cas d'incidents.

Suivre les actions critiques de l'API

Toutes les opérations CRUD (Créer, Lire, Mettre à jour, Supprimer) doivent être systématiquement enregistrées. Cela signifie que des détails tels que l'ID utilisateur, le type d'action, la ressource concernée, l'horodatage et le résultat (succès ou échec) doivent être consignés. Par exemple, lors d'une mise à jour de profil, l'ID utilisateur, le type d'action, la ressource concernée et le statut (réussi/non réussi) pourraient être enregistrés.

Différents types de journaux ont des objectifs différents et doivent être configurés en conséquence :

| Type de journal | Objectif | Champs/Actions importants |

|---|---|---|

| Journaux d'accès | Suivi des requêtes/réponses | Méthode HTTP, URI, statut, IP client, latence |

| Journaux d'erreurs | Enregistrement des erreurs | Messages d'erreur, traces de pile, plantages de plugins |

| Journaux d'audit | Journaliser les modifications | Accès utilisateur, mises à jour de politique, modifications de plugins |

| Journaux personnalisés | Capturer des événements spécifiques à l'entreprise | Métadonnées personnalisées, activité au niveau des plugins |

Une attention particulière doit être accordée aux événements d'authentification et d'autorisation. Cela inclut les tentatives de connexion, les autorisations d'accès et les refus. Ces événements peuvent indiquer des problèmes de sécurité à un stade précoce. Une fois que des actions critiques sont enregistrées, il est important de détecter simultanément les activités inhabituelles en temps réel.

Surveiller les activités suspectes

La mise en place d'alertes en temps réel est essentielle pour détecter les menaces tôt. Les activités suspectes peuvent inclure :

- Plusieurs tentatives d'authentification échouées

- Accès depuis des adresses IP inhabituelles ou bloquées

- Pics soudains de trafic

Les systèmes de surveillance automatisés doivent prêter attention à des indicateurs spécifiques, tels que des tentatives de connexion échouées répétées, des accès depuis des IP sur liste noire ou des réseaux étrangers, ainsi que des taux de requêtes inhabituels. Les outils de gestion des journaux peuvent établir des règles qui déclenchent des notifications en cas de comportement suspect ou bloquent même des actions.

Pour des plateformes comme Gunfinder, qui traitent des données sensibles, une surveillance continue est particulièrement importante. Les données sensibles telles que l'en-tête d'autorisation ou les numéros de carte de crédit doivent être masquées. Par exemple, les en-têtes d'autorisation peuvent être remplacés par "[REDACTED]" et les numéros de carte de crédit anonymisés sauf pour les quatre derniers chiffres.

Des vérifications régulières des configurations de journaux sont essentielles pour garantir que les exigences légales et opérationnelles sont respectées. Sans une journalisation appropriée, les violations de sécurité peuvent rester non détectées pendant en moyenne 280 jours, selon le rapport IBM sur le coût d'une violation de données.

sbb-itb-1cfd233

Exigences de conformité et de surveillance

Le respect des réglementations est un facteur essentiel pour gagner et maintenir la confiance des utilisateurs. En même temps, les méthodes de surveillance modernes peuvent aider à répondre efficacement à ces exigences et à réduire les coûts. Voici comment vous pouvez mettre en œuvre avec succès les exigences légales.

Respecter les exigences légales

En Allemagne et dans l'UE, des exigences strictes de conformité s'appliquent aux journaux des API Gateway. Les principaux règlements comprennent :

- RGPD (Règlement général sur la protection des données) : Il impose la protection des données personnelles et accorde le droit à l'effacement.

- SOX (Sarbanes-Oxley Act) : L'accent est mis sur un reporting financier précis avec des pistes de vérification traçables.

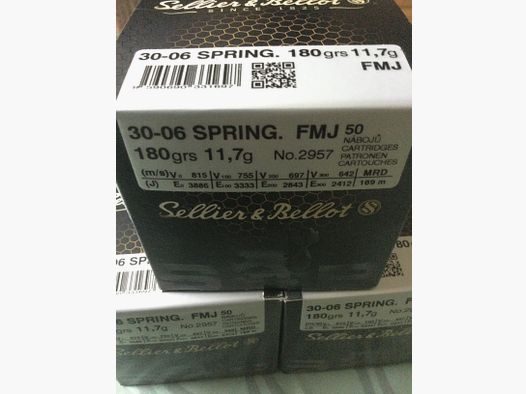

- PCI DSS (Norme de sécurité des données de l'industrie des cartes de paiement) : Régule le traitement sécurisé des informations de paiement.

Ces règlements influencent directement la manière dont les journaux doivent être gérés. Par exemple, les numéros de carte de crédit ne doivent pas être stockés dans les journaux, et les données personnelles telles que les adresses IP ou les identifiants d'utilisateur doivent être particulièrement protégées.

| Exigence de conformité | Mesure recommandée | Délai/Règle typique |

|---|---|---|

| RGPD | Minimisation des données, obligation de suppression | Suppression sur demande, max. 2 ans |

| PCI DSS | Aucun stockage des données de carte de crédit dans le journal | Masquage immédiat |

| SOX | Traçabilité, pistes de vérification | Conservation pendant 7 ans |

Les journaux JSON offrent un avantage ici, car ils sont lisibles par machine et permettent des vérifications automatisées. Des outils comme ELK (Elasticsearch, Logstash, Kibana), Loki ou Datadog garantissent une journalisation sans faille. Pour les plateformes qui traitent des données sensibles, comme Gunfinder, une journalisation cohérente et sécurisée est indispensable.

Gérer le stockage et la suppression des journaux

Une stratégie claire de conservation des journaux est essentielle pour respecter les exigences de conformité. Un concept de stockage échelonné peut aider :

- Stockage chaud : Journaux des 0 à 30 derniers jours pour le dépannage actif.

- Stockage tiède : Journaux indexés et compressés pour une période de 1 à 6 mois.

- Stockage froid : Archivage à long terme pour plus de 6 mois, afin de couvrir les exigences de conformité et les enquêtes rares.

Le RGPD exige que les données personnelles puissent être supprimées sur demande et ne soient généralement pas conservées plus de deux ans. Des stratégies de suppression automatisées préviennent les erreurs humaines et garantissent le respect des délais.

Les services cloud comme AWS CloudTrail offrent des fonctionnalités d'archivage et de suppression automatisées. Celles-ci peuvent être configurées pour gérer les journaux en fonction de politiques prédéfinies tout en respectant les exigences légales.

Contrôler les coûts de stockage

En plus de respecter les exigences de conformité, le contrôle des coûts joue également un rôle important. Une stratégie de stockage intelligente peut aider à réduire les dépenses. Les journaux compressés pour le stockage à long terme sont rentables, tandis que les systèmes de stockage par niveaux garantissent que les données fréquemment nécessaires restent rapidement accessibles.

Selon une enquête Postman de 2024, 66 % des développeurs utilisent les journaux des API Gateway pour le dépannage dans des environnements de production.

Cela montre à quel point il est important de trouver un équilibre entre l'efficacité des coûts et la disponibilité.

Les outils de surveillance doivent surveiller en continu l'utilisation du stockage et déclencher des alertes lorsque des seuils sont atteints. Il est judicieux de ne stocker que les informations nécessaires. Les journaux de débogage détaillés sont souvent superflus en production et peuvent être activés dynamiquement si nécessaire.

Des solutions centralisées comme Elasticsearch, Splunk ou Skywalking simplifient la gestion de grands volumes de journaux. Elles offrent non seulement une surveillance unifiée, mais soutiennent également le respect des exigences de conformité grâce à des processus d'archivage automatisés.

Erreurs courantes et comment les corriger

Même les développeurs expérimentés commettent des erreurs lors de la journalisation qui peuvent créer des risques de sécurité. Souvent, celles-ci résultent de directives peu claires ou d'une compréhension insuffisante des exigences de conformité. Cependant, avec les bonnes mesures, de nombreux problèmes peuvent être évités.

Journalisation des données sensibles

Une erreur fréquente et grave est le stockage accidentel d'informations sensibles. Cela inclut les mots de passe, les jetons ou les numéros de carte de crédit qui ne devraient jamais apparaître dans les journaux.

Un exemple : En 2023, une entreprise fintech a subi une perte de données massive parce que des données sensibles étaient stockées en clair dans les journaux. Les attaquants ont eu accès à ces journaux via un bucket de stockage mal configuré.

La solution ? Mécanismes de protection proactifs. Utilisez le masquage des données au niveau du gateway avant que les informations ne soient même écrites dans le journal. De nombreux API Gateways offrent des plugins qui peuvent automatiquement rédiger des champs sensibles.

Un scénario particulièrement risqué est la journalisation de charges utiles de requête complètes sans aucun masquage. Cela peut entraîner la capture de données sensibles telles que les identifiants de connexion des utilisateurs. Les plateformes comme Gunfinder, qui traitent des données de transaction sensibles, doivent être particulièrement prudentes et filtrer systématiquement.

Pour garantir qu'aucune donnée sensible n'est journalisée, vous devriez régulièrement vérifier vos configurations de journaux et effectuer des audits. Des analyses automatisées peuvent aider à identifier rapidement les entrées problématiques.

En plus du filtrage des données sensibles, une surveillance continue des journaux est essentielle.

Surveillance des journaux insuffisante

Une autre erreur courante est une surveillance insuffisante ou absente des journaux. Sans une surveillance efficace, les incidents de sécurité tels que les accès non autorisés ou les attaques restent souvent non détectés. Cela entraîne une exposition prolongée et des conséquences potentiellement graves.

Des modèles suspects tels que des tentatives de connexion échouées répétées ou des pics de trafic inhabituels peuvent facilement passer inaperçus sans surveillance appropriée. Le risque de violations de données et de violations des exigences de conformité augmente considérablement.

Selon une enquête Postman de 2024, 66 % des développeurs s'appuient sur les journaux des API Gateway pour déboguer des problèmes en production.

Cela montre à quel point une infrastructure de journalisation bien surveillée est importante. Des solutions de gestion des journaux centralisées comme le stack ELK, Graylog ou Datadog offrent une analyse en temps réel, des alertes et une visualisation de grands volumes de journaux.

Configurez des alertes automatisées pour être averti d'anomalies telles qu'un trafic inhabituel, des erreurs d'authentification ou des appels API suspects. Des journaux structurés au format JSON facilitent également le filtrage et l'analyse.

| Problème | Impact | Solution |

|---|---|---|

| Données sensibles dans les journaux | Violations de données, violation du RGPD | Masquage automatique, audits réguliers |

| Surveillance manquante | Détection tardive des attaques, exposition prolongée | Alertes automatisées, analyse en temps réel |

| Journaux non structurés | Évaluation difficile, menaces manquées | Format JSON, structure uniforme |

Intégrez vos journaux d'API Gateway dans des plateformes de sécurité opérationnelle centralisées telles que Google SecOps ou AWS CloudWatch. Ces outils facilitent la surveillance et aident à respecter les exigences de conformité.

Des vérifications régulières des journaux pour des activités suspectes devraient faire partie intégrante de votre stratégie de sécurité. Documentez toutes les pratiques de journalisation pour pouvoir prouver la conformité aux normes légales lors des audits.

Conclusion : Les points clés en un coup d'œil

Une journalisation sécurisée des API Gateway joue un rôle central pour les plateformes de commerce électronique comme Gunfinder en matière de protection des données, de conformité et de fonctionnement fluide. Une mise en œuvre soignée protège à la fois l'entreprise et les clients contre les incidents de sécurité et les problèmes juridiques. Cette base constitue le point de départ pour d'autres mesures de sécurité.

Étapes de sécurité centrales

Les bases d'une journalisation sécurisée des API Gateway reposent sur trois principes décisifs : minimisation des données, cryptage et surveillance continue.

Une journalisation structurée au format JSON permet une analyse précise et facilite la corrélation des événements. Ainsi, les activités suspectes peuvent être détectées plus rapidement et les exigences du RGPD peuvent être respectées. En particulier pour des plateformes comme Gunfinder, qui traitent des données de transaction sensibles, il est indispensable de masquer systématiquement les mots de passe, les informations de paiement et les données personnelles.

Cryptage de bout en bout, tant lors du transfert qu'au repos, protège contre les accès non autorisés. Associé à des contrôles d'accès stricts et à des audits réguliers, cela crée une base de sécurité solide.

Des journaux bien structurés et sécurisés sont essentiels pour détecter les incidents de sécurité à temps. Sans une surveillance appropriée, les attaques pourraient passer inaperçues - un risque qu'aucune entreprise ne peut se permettre.

Un stockage conforme avec des délais de conservation clairement définis et une suppression automatisée minimisent les risques juridiques tout en réduisant les coûts de stockage. L'utilisation d'IDs de corrélation permet également un suivi sans faille des requêtes dans des systèmes complexes et distribués. Sur cette base, des mesures concrètes peuvent être dérivées.

Prochaines étapes

- Vérifiez votre configuration de journalisation actuelle : Découvrez si des données sensibles sont enregistrées sans protection et mettez en place des routines de masquage si nécessaire.

- Automatisez la surveillance et l'alerte : Des outils comme le stack ELK ou Datadog aident à détecter rapidement des anomalies telles qu'un trafic inhabituel, des erreurs d'authentification ou des appels API suspects.

- Formez votre équipe : Sensibilisez les employés à l'importance d'une journalisation sécurisée pour éviter des erreurs telles que la journalisation accidentelle de données sensibles.

- Effectuez des audits réguliers : Documentez vos processus de journalisation pour respecter les exigences de conformité et garantir une infrastructure de sécurité stable à long terme.

L'investissement dans une stratégie de journalisation sécurisée en vaut la peine - grâce à moins d'incidents de sécurité, à des risques juridiques réduits et à une plus grande stabilité opérationnelle.

FAQs

Comment pouvez-vous vous assurer qu'aucune donnée sensible n'est stockée dans les journaux de votre API Gateway ?

Pour vous assurer que des données sensibles ne se retrouvent pas dans les journaux de votre API Gateway, vous devez masquer ou supprimer complètement des informations critiques telles que les mots de passe, les données de carte de crédit ou les données personnelles avant le stockage.

De plus, il est conseillé de vérifier régulièrement les journaux pour s'assurer qu'aucune donnée confidentielle n'a été enregistrée par erreur. Veillez également à gérer soigneusement les droits d'accès afin que seules les personnes autorisées aient accès aux journaux. Cela aide à réduire considérablement le risque d'accès non autorisés.

Comment la surveillance en temps réel des journaux de l'API Gateway aide-t-elle à détecter les incidents de sécurité tôt ?

La surveillance en temps réel des journaux de l'API Gateway vous aide à détecter immédiatement des activités suspectes et à agir en conséquence. Vous pouvez ainsi repérer rapidement les incidents de sécurité et prendre rapidement les mesures nécessaires.

En analysant continuellement les journaux, vous pouvez identifier directement des modèles inhabituels tels que des tentatives d'accès non autorisées ou des pics soudains de requêtes. Cela réduit considérablement le risque de vulnérabilités de sécurité.

Quelles exigences légales s'appliquent à la journalisation des journaux de l'API Gateway et comment peuvent-elles être respectées ?

La journalisation des journaux de l'API Gateway doit être strictement conforme aux lois sur la protection des données en vigueur, telles que le RGPD. Il est essentiel de ne collecter des données personnelles que lorsque cela est absolument nécessaire. De plus, des mesures de protection appropriées doivent être mises en place pour garantir la sécurité de ces données.

Pour respecter les exigences légales, vous devez prendre en compte les points suivants :

- Minimisation des données : Ne journalisez que les informations qui sont réellement nécessaires.

- Contrôles d'accès : Assurez-vous que seules les personnes autorisées ont accès aux journaux.

- Cryptage : Utilisez le cryptage tant lors du transfert qu'au stockage des journaux.

De plus, il est judicieux de vérifier régulièrement les journaux et de supprimer de manière sécurisée les anciennes données ou celles qui ne sont plus nécessaires après une période définie. Cela garantit que les exigences légales sont respectées de manière durable.