Los registros de API Gateway son cruciales para la seguridad de las plataformas modernas. Un registro inseguro puede llevar a violaciones de datos, infracciones del GDPR y pérdida de confianza. Aquí aprenderás cómo gestionar los registros de manera segura y eficiente:

- Registrar solo los datos necesarios: Registra información esencial como marcas de tiempo, métodos HTTP, rutas y códigos de estado. Evita datos sensibles como contraseñas o números de tarjetas de crédito.

- Integridad y cifrado: Utiliza soluciones de almacenamiento inalterables y cifra los registros con AES-256 y TLS/SSL.

- Monitoreo en tiempo real: Automatiza alarmas para actividades sospechosas como intentos de inicio de sesión fallidos repetidos o tráfico inusual.

- Cumplimiento: El GDPR, PCI DSS y SOX requieren medidas estrictas para la minimización de datos, eliminación y almacenamiento seguro.

Consejo: Utiliza JSON para registros estructurados, para facilitar el análisis y cumplir con los requisitos de cumplimiento. Herramientas como ELK o Datadog ayudan a gestionar grandes volúmenes de registros. Un registro seguro no solo protege los datos, sino que también optimiza la seguridad operativa.

Monitoreo y registro insuficientes - Seguridad de API #7 (Alemán)

Reglas básicas para un registro seguro de API Gateway

Un registro seguro en un API Gateway se basa en tres principios centrales. Estos forman la base para una arquitectura de seguridad estable y ayudan a evitar costosas infracciones de cumplimiento. Aquí aprenderás cómo implementar estos principios de manera efectiva.

Registra solo lo esencial

Registra solo los datos que realmente son necesarios. Demasiados registros pueden afectar el rendimiento del sistema y generar costos de almacenamiento innecesarios. Concéntrate en metadatos esenciales como:

- Marca de tiempo

- Métodos HTTP

- Rutas

- Direcciones IP del cliente

- Códigos de estado

- Tiempos de respuesta

Esta información es suficiente para identificar problemas rápidamente y rastrear incidentes de seguridad sin revelar datos sensibles.

Evita almacenar cargas útiles completas o información crítica como contraseñas o datos personales. También se deben enmascarar o excluir completamente de los registros campos sensibles como el encabezado de autorización o los números de tarjetas de crédito. Un ejemplo de una entrada de registro segura y estructurada en formato JSON podría verse así:

{

"timestamp": "2025-04-12T10:00:00Z",

"request_id": "abc123",

"client_ip": "203.0.113.1",

"method": "GET",

"path": "/v1/data",

"status": 200,

"latency_ms": 45

}

Protege la integridad de los registros

Los registros inalterables son esenciales para análisis forenses y cumplimiento normativo. Utiliza tecnologías como almacenamiento WORM (Write Once, Read Many) y hashing criptográfico para prevenir manipulaciones. Métodos adicionales como el registro basado en blockchain, firmas digitales o soluciones de almacenamiento inalterables ofrecen seguridad adicional.

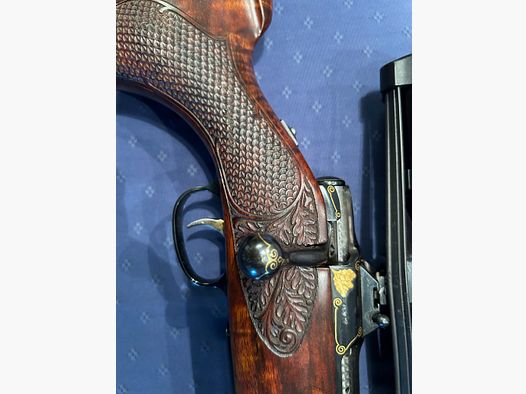

Esto es especialmente relevante para plataformas como Gunfinder, donde los registros de transacciones sirven como prueba de las operaciones comerciales. La integridad de estos datos es crucial no solo para la ciberseguridad, sino también para asuntos legales.

El cifrado es obligatorio

Protege los registros mediante cifrado, tanto en almacenamiento como durante la transmisión. Utiliza algoritmos probados como AES-256 para datos almacenados y TLS/SSL para la transmisión. Actualiza regularmente las claves de cifrado y limita el acceso al personal autorizado.

Un cifrado consistente evita que los atacantes accedan a registros no protegidos y obtengan información valiosa para futuros ataques.

Lista de verificación completa para un registro seguro de API Gateway

Aquí encontrarás una lista de verificación práctica que te ayudará a implementar un registro seguro de API Gateway de manera efectiva y evitar errores comunes. Cubre todos los aspectos relevantes para garantizar un registro confiable y seguro.

Configurar registro estructurado

Un formato de registro estructurado como JSON es ideal, ya que es compatible con herramientas modernas de gestión de registros y facilita análisis automatizados. Una entrada de registro bien diseñada debe contener la siguiente información:

- Marca de tiempo en formato ISO 8601

- ID de solicitud para seguimiento

- Dirección IP del cliente

- Método HTTP y ruta

- Código de estado de la respuesta

- Tiempo de respuesta

Además, los Niveles de registro como INFO, ERROR y DEBUG ayudan a controlar la profundidad de los registros. Para la operación normal, INFO es suficiente, mientras que ERROR debe usarse para problemas de autenticación y DEBUG para diagnósticos profundos durante el desarrollo. Ajustes dinámicos de los niveles de registro te permiten acceder rápidamente a información más detallada en caso de incidentes.

Rastrear acciones críticas de API

Todas las operaciones CRUD (Crear, Leer, Actualizar, Eliminar) deben registrarse de manera consistente. Esto significa que se deben registrar detalles como ID de usuario, tipo de acción, recurso afectado, marca de tiempo y el resultado (éxito o error). Ejemplo: En una actualización de perfil, se podrían registrar el ID de usuario, el tipo de acción, el recurso afectado y el estado (exitoso/no exitoso).

Diferentes tipos de registros tienen diferentes propósitos y deben configurarse en consecuencia:

| Tipo de registro | Propósito | Campos/Acciones importantes |

|---|---|---|

| Registros de acceso | Rastrear solicitudes/respuestas | Método HTTP, URI, estado, IP del cliente, latencia |

| Registros de errores | Registrar errores | Mensajes de error, trazas de pila, fallos de plugins |

| Registros de auditoría | Registrar cambios | Acceso de usuario, actualizaciones de políticas, cambios de plugins |

| Registros personalizados | Capturar eventos específicos del negocio | Metadatos personalizados, actividad a nivel de plugin |

Se debe prestar especial atención a los eventos de autenticación y autorización. Esto incluye intentos de inicio de sesión, permisos de acceso y denegaciones. Estos eventos pueden indicar problemas de seguridad de manera temprana. Una vez que se registran acciones críticas, es importante detectar al mismo tiempo actividades inusuales en tiempo real.

Monitorear actividades sospechosas

Establecer alarmas en tiempo real es crucial para detectar amenazas de manera temprana. Las actividades sospechosas pueden incluir:

- Múltiples intentos fallidos de autenticación

- Accesos desde direcciones IP inusuales o bloqueadas

- Picos repentinos en el tráfico

Los sistemas de monitoreo automatizados deben estar atentos a indicadores específicos, como intentos de inicio de sesión fallidos repetidos, accesos desde IPs en listas negras o redes extranjeras, así como tasas de solicitudes inusuales. Las herramientas de gestión de registros pueden establecer reglas que generen notificaciones o incluso bloqueen acciones en caso de comportamiento sospechoso.

Para plataformas como Gunfinder, que procesan datos sensibles, el monitoreo continuo es especialmente importante. Los datos sensibles como el encabezado de autorización o los números de tarjetas de crédito deben ser enmascarados. Por ejemplo, los encabezados de autorización pueden ser reemplazados por "[REDACTED]" y los números de tarjetas de crédito pueden ser anonimizados hasta los últimos cuatro dígitos.

Las revisiones regulares de las configuraciones de registro son esenciales para garantizar que se cumplan tanto los requisitos legales como las necesidades operativas. Sin un registro adecuado, las violaciones de seguridad pueden permanecer sin ser detectadas durante un promedio de 280 días, según el Informe de Costos de Violaciones de Datos de IBM.

sbb-itb-1cfd233

Requisitos de cumplimiento y monitoreo

El cumplimiento de las regulaciones legales es un factor esencial para ganar y mantener la confianza de los usuarios. Al mismo tiempo, los métodos modernos de monitoreo pueden ayudar a cumplir estos requisitos de manera eficiente y reducir costos. A continuación, aprenderás cómo implementar con éxito los requisitos legales.

Cumplir con los requisitos legales

En Alemania y la UE, existen estrictas regulaciones de cumplimiento para los registros de API Gateway. Los marcos regulatorios más importantes incluyen:

- GDPR (Reglamento General de Protección de Datos): Obliga a proteger los datos personales y otorga el derecho a la eliminación.

- SOX (Ley Sarbanes-Oxley): Se centra en la presentación precisa de informes financieros con auditorías verificables.

- PCI DSS (Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago): Regula el procesamiento seguro de información de pago.

Estas regulaciones influyen directamente en cómo deben gestionarse los registros. Por ejemplo, los números de tarjetas de crédito no deben almacenarse en los registros, y los datos personales como direcciones IP o identificadores de usuario deben ser especialmente protegidos.

| Requisito de cumplimiento | Medida recomendada | Plazo/regla típica |

|---|---|---|

| GDPR | Minimización de datos, obligación de eliminación | Eliminación a solicitud, máximo 2 años |

| PCI DSS | No almacenar datos de tarjetas de crédito en el registro | Enmascaramiento inmediato |

| SOX | Rastreo, auditorías verificables | 7 años de conservación |

Los registros JSON ofrecen una ventaja aquí, ya que son legibles por máquinas y permiten auditorías automatizadas. Herramientas como ELK (Elasticsearch, Logstash, Kibana), Loki o Datadog garantizan un registro completo. Para plataformas que procesan datos sensibles, como Gunfinder, un registro consistente y seguro es indispensable.

Gestionar el almacenamiento y eliminación de registros

Una estrategia clara para la retención de registros es esencial para cumplir con los requisitos de cumplimiento. Un concepto de almacenamiento escalonado puede ayudar:

- Almacenamiento caliente: Registros de los últimos 0-30 días para solución de problemas activa.

- Almacenamiento tibio: Registros indexados y comprimidos durante un período de 1-6 meses.

- Almacenamiento frío: Archivado a largo plazo durante más de 6 meses para cumplir con los requisitos de cumplimiento y auditorías raras.

El GDPR exige que los datos personales puedan ser eliminados a solicitud y no se almacenen durante más de dos años. Las estrategias de eliminación automatizadas previenen errores humanos y aseguran que se cumplan los plazos.

Los servicios en la nube como AWS CloudTrail ofrecen funciones para la archivación y eliminación automatizadas. Estos pueden configurarse para gestionar registros según políticas predefinidas y al mismo tiempo cumplir con los requisitos legales.

Controlar los costos de almacenamiento

Además de cumplir con los requisitos de cumplimiento, el control de costos también juega un papel importante. Una estrategia de almacenamiento inteligente puede ayudar a reducir gastos. Los registros comprimidos para almacenamiento a largo plazo son rentables, mientras que los sistemas de almacenamiento escalonado aseguran que los datos que se necesitan con frecuencia estén disponibles rápidamente.

Según una encuesta de Postman de 2024, el 66 % de los desarrolladores utilizan registros de API Gateway para solucionar problemas en entornos de producción.

Esto muestra cuán importante es encontrar un equilibrio entre la eficiencia de costos y la disponibilidad.

Las herramientas de monitoreo deben supervisar continuamente el uso del almacenamiento y generar alarmas cuando se alcancen umbrales. Es útil almacenar solo la información necesaria. Los registros de depuración detallados a menudo son innecesarios en producción y pueden activarse dinámicamente según sea necesario.

Soluciones centralizadas como Elasticsearch, Splunk o Skywalking simplifican la gestión de grandes volúmenes de registros. No solo ofrecen una supervisión unificada, sino que también apoyan el cumplimiento de los requisitos de cumplimiento mediante procesos de archivado automatizados.

Errores comunes y cómo solucionarlos

Incluso los desarrolladores experimentados cometen errores en el registro que pueden crear riesgos de seguridad. A menudo, estos resultan de directrices poco claras o de una falta de comprensión de los requisitos de cumplimiento. Pero con las medidas adecuadas, se pueden evitar muchos problemas.

Registro de datos sensibles

Un error común y grave es el almacenamiento accidental de información sensible. Esto incluye contraseñas, tokens o números de tarjetas de crédito que nunca deberían aparecer en los registros.

Un ejemplo: En 2023, una empresa fintech sufrió una pérdida masiva de datos porque se almacenaron datos sensibles sin cifrar en los registros. A través de un bucket de almacenamiento mal configurado, los atacantes tuvieron acceso a estos registros.

¿La solución? Mecanismos de protección proactivos. Utiliza enmascaramiento de datos a nivel de gateway antes de que la información se escriba en el registro. Muchos API Gateways ofrecen plugins que pueden redactar automáticamente campos sensibles.

Un escenario particularmente arriesgado es registrar cargas útiles completas de solicitudes sin ningún tipo de enmascaramiento. Esto puede llevar a que se capturen datos sensibles como credenciales de usuario. Las plataformas como Gunfinder, que trabajan con datos de transacciones sensibles, deben proceder con especial cuidado y filtrar de manera consistente.

Para asegurarte de que no se registren datos sensibles, debes revisar regularmente tus configuraciones de registro y realizar auditorías. Los escaneos automatizados pueden ayudar a identificar entradas problemáticas de manera temprana.

Además de filtrar datos sensibles, también es crucial un monitoreo continuo de los registros.

Monitoreo deficiente de registros

Otro error común es la supervisión insuficiente o inexistente de los registros. Sin un monitoreo efectivo, los incidentes de seguridad como accesos no autorizados o ataques a menudo pasan desapercibidos. Esto lleva a una exposición prolongada y posiblemente a consecuencias más graves.

Patrones sospechosos como intentos de inicio de sesión fallidos repetidos o picos de tráfico inusuales pueden pasarse por alto fácilmente sin la supervisión adecuada. Esto aumenta significativamente el riesgo de brechas de datos y violaciones de cumplimiento.

Según una encuesta de Postman de 2024, el 66 % de los desarrolladores confían en los registros de API Gateway para depurar problemas en producción.

Esto muestra cuán importante es tener una infraestructura de registro bien supervisada. Soluciones de gestión de registros centralizadas como ELK Stack, Graylog o Datadog ofrecen análisis en tiempo real, alertas y visualización de grandes volúmenes de registros.

Configura alarmas automatizadas para ser alertado sobre anomalías como tráfico inusual, errores de autenticación o llamadas API sospechosas. Los registros estructurados en formato JSON también facilitan el filtrado y análisis.

| Problema | Impacto | Solución |

|---|---|---|

| Datos sensibles en registros | Violaciones de privacidad, infracción del GDPR | Enmascaramiento automático, auditorías regulares |

| Falta de supervisión | Detección tardía de ataques, mayor exposición | Alarmas automatizadas, análisis en tiempo real |

| Registros no estructurados | Dificultad en la evaluación, amenazas perdidas | Formato JSON, estructura uniforme |

Integra tus registros de API Gateway en plataformas centrales de operaciones de seguridad como Google SecOps o AWS CloudWatch. Estas herramientas facilitan el monitoreo y apoyan el cumplimiento de los requisitos de cumplimiento.

Revisiones regulares de los registros en busca de actividades sospechosas deben ser una parte integral de tu estrategia de seguridad. Documenta todas las prácticas de registro para poder demostrar el cumplimiento de los estándares legales durante las auditorías.

Conclusión: Los puntos más importantes en resumen

Un registro seguro de API Gateway juega un papel central para plataformas de comercio electrónico como Gunfinder, en lo que respecta a la protección de datos, cumplimiento y operación fluida. Una implementación cuidadosa protege tanto a la empresa como a los clientes de incidentes de seguridad y problemas legales. Esta base forma el punto de partida para más medidas de seguridad.

Pasos de seguridad centrales

Los fundamentos de un registro seguro de API Gateway se basan en tres principios clave: minimización de datos, cifrado y monitoreo continuo.

Un registro estructurado en formato JSON permite un análisis preciso y facilita la correlación de eventos. De esta manera, se pueden detectar actividades sospechosas más rápidamente y cumplir con los requisitos del GDPR. Especialmente para plataformas como Gunfinder, que procesan datos de transacciones sensibles, es indispensable enmascarar de manera consistente contraseñas, información de pago y datos personales.

Cifrado de extremo a extremo, tanto durante la transmisión como en reposo, protege contra accesos no autorizados. Junto con controles de acceso estrictos y auditorías regulares, se establece una base sólida de seguridad.

Registros bien estructurados y seguros son esenciales para detectar incidentes de seguridad a tiempo. Sin un monitoreo adecuado, los ataques podrían pasar desapercibidos, un riesgo que ninguna empresa puede permitirse.

Un almacenamiento conforme a las normativas con plazos de retención claramente definidos y eliminación automatizada minimiza los riesgos legales y al mismo tiempo ahorra costos de almacenamiento. El uso de IDs de correlación también permite un seguimiento completo de las solicitudes en sistemas complejos y distribuidos. A partir de esta base, se pueden derivar medidas concretas.

Próximos pasos

- Revisa tu configuración actual de registro: Descubre si se están registrando datos sensibles sin protección y aplica rutinas de enmascaramiento si es necesario.

- Automatiza el monitoreo y la alerta: Herramientas como ELK Stack o Datadog ayudan a detectar rápidamente anomalías como tráfico inusual, errores de autenticación o llamadas API sospechosas.

- Capacita a tu equipo: Sensibiliza a los empleados sobre la importancia de un registro seguro para evitar errores como el registro accidental de datos sensibles.

- Realiza auditorías regulares: Documenta tus procesos de registro para cumplir con los requisitos de cumplimiento y garantizar una infraestructura de seguridad estable a largo plazo.

La inversión en una estrategia de registro segura vale la pena: menos incidentes de seguridad, menores riesgos legales y mayor estabilidad operativa.

Preguntas frecuentes

¿Cómo puedes asegurarte de que no se almacenen datos sensibles en los registros de tu API Gateway?

Para asegurarte de que los datos sensibles no terminen en los registros de tu API Gateway, debes enmascarar o eliminar completamente información crítica como contraseñas, datos de tarjetas de crédito o datos personales antes de almacenarlos.

Además, es recomendable revisar los registros regularmente para asegurarte de que no se hayan registrado accidentalmente datos confidenciales. También asegúrate de gestionar cuidadosamente los derechos de acceso para que solo las personas autorizadas tengan acceso a los registros. Esto ayuda a reducir significativamente el riesgo de accesos no autorizados.

¿Cómo ayuda la supervisión en tiempo real de los registros de API Gateway a detectar incidentes de seguridad de manera temprana?

La supervisión en tiempo real de los registros de API Gateway te ayuda a detectar actividades sospechosas de inmediato y a actuar en consecuencia. Así puedes identificar incidentes de seguridad de manera temprana y tomar rápidamente las medidas necesarias.

Al analizar continuamente los registros, se pueden identificar patrones inusuales como intentos de acceso no autorizados o picos abruptos en las solicitudes de manera directa. Esto reduce significativamente el riesgo de brechas de seguridad.

¿Qué requisitos legales se aplican al registro de los registros de API Gateway y cómo se pueden cumplir?

El registro de los registros de API Gateway debe realizarse estrictamente de acuerdo con las leyes de protección de datos aplicables, como el GDPR. Es crucial que los datos personales solo se recopilen cuando sea absolutamente necesario. Además, se deben tomar medidas de protección adecuadas para garantizar la seguridad de estos datos.

Para cumplir con los requisitos legales, debes tener en cuenta los siguientes puntos:

- Minimización de datos: Registra únicamente la información que realmente sea necesaria.

- Controles de acceso: Asegúrate de que solo las personas autorizadas tengan acceso a los registros.

- Cifrado: Utiliza cifrado tanto durante la transmisión como en el almacenamiento de los registros.

Además, es recomendable revisar los registros regularmente y eliminar de manera segura los datos antiguos o que ya no se necesiten después de un período definido. Así te aseguras de que se cumplan los requisitos legales de manera continua.