Un cifrado seguro es la clave para la confianza y la protección de datos en el comercio electrónico. Aquí están los hallazgos más importantes:

- TLS/SSL protege los datos durante la transmisión, visible a través de "https://" y el símbolo de candado. Estándar actual: TLS 1.3.

- AES-256 asegura los datos almacenados de manera eficiente y se recomienda para datos de tarjetas de crédito.

- RSA es adecuado para el intercambio de claves, pero no está protegido contra ataques cuánticos.

- Cifrado post-cuántico (PQC) se prepara para computadoras cuánticas y combina métodos clásicos y nuevos para una seguridad a largo plazo.

La combinación de estos estándares ofrece una protección integral para los datos sensibles de los clientes. Ahora es el momento adecuado para cambiar a métodos resistentes a cuánticas.

1. TLS/SSL

TLS/SSL garantiza una transmisión segura de datos en el comercio electrónico al asegurar la confidencialidad (protección contra la lectura no autorizada), integridad (prevención de manipulaciones) y autenticidad (verificación de la identidad del sitio web)[2]. Puedes reconocer una conexión segura por "https://" y el símbolo de candado en la barra de direcciones.

Fortaleza de seguridad

Desde 2018, TLS 1.3 es el estándar actual y ofrece una seguridad significativamente mayor en comparación con TLS 1.2 y versiones SSL obsoletas[8]. Al utilizar Perfect Forward Secrecy (PFS), las sesiones pasadas permanecen protegidas incluso si la clave privada se ve comprometida más tarde[8]. Además, se han eliminado completamente algoritmos inseguros como MD5, SHA-1, RC4 y los intercambios de claves RSA estáticas. En 2022, el BSI también eliminó la función hash SHA-224 y la curva elíptica secp224r1 de sus estándares mínimos[7].

Carga computacional

El apretón de manos de TLS es la parte más intensiva en cálculos, ya que implica varios pasos. TLS 1.3 optimiza este proceso con solo un Round-Trip Time (RTT), en contraste con los dos RTT en TLS 1.2. En reanudaciones, incluso es posible una conexión 0-RTT[8]. Después del apretón de manos, el cifrado simétrico funciona de manera especialmente eficiente. Los identificadores de sesión mejoran aún más el rendimiento al almacenar en caché los parámetros de seguridad, haciendo innecesario el apretón de manos completo en conexiones posteriores[6].

Complejidad de implementación

La configuración de TLS requiere la gestión de la cadena de certificados. Tu servidor transmite su certificado junto con certificados intermedios para establecer un camino de confianza hacia una Root-CA[6]. A partir de abril de 2025, los certificados solo serán válidos por 47 días, lo que hace que la gestión automatizada, por ejemplo, a través del protocolo ACME, sea indispensable[8]. Las directrices del BSI TR-02102-2 (versión 2025-1) proporcionan recomendaciones claras sobre mecanismos criptográficos y longitudes de clave[4][3]. Estas medidas son cruciales para garantizar tanto la seguridad de la conexión como la confianza en tu plataforma.

Resistencia cuántica

Otro aspecto importante es la amenaza futura de las computadoras cuánticas. Las implementaciones actuales de TLS 1.3 se basan en RSA y Elliptic Curve Diffie-Hellman (ECDHE), que no son resistentes a ataques de computadoras cuánticas[8]. Para estar protegidas en el futuro, las plataformas de comercio electrónico deben cambiar a cifrado post-cuántico a medio plazo.

En Gunfinder, utilizamos los estándares TLS/SSL más modernos para asegurar tus transacciones de la mejor manera posible.

2. RSA

RSA es un método de cifrado que se basa en un enfoque asimétrico. Funciona con dos claves: una clave pública para el cifrado y una clave privada para el descifrado. La seguridad de RSA se basa en la dificultad de factorizar el producto de dos grandes números primos[11]. Este principio hace que RSA sea especialmente adecuado para aplicaciones donde se requiere comunicación segura a través de canales inseguros[13].

Fortaleza de seguridad

A partir del 1 de enero de 2026, la Agencia Federal de Redes (BNetzA) y la Oficina Federal de Seguridad en la Tecnología de la Información (BSI) exigirán una longitud mínima de clave de 3.072 bits para empresas y autoridades[11]. Sin embargo, muchas organizaciones ya están utilizando claves de 4.096 bits para aumentar aún más la seguridad[11]. Además, se recomienda el uso de Optimal Asymmetric Encryption Padding (OAEP). Este método formatea los mensajes antes del cifrado para dificultar los ataques matemáticos[10]. A pesar de estas medidas, RSA sigue siendo vulnerable a ataques de canal lateral. En estos, los atacantes analizan parámetros físicos como el consumo de energía o el tiempo de procesamiento para acceder a las claves privadas[11].

Carga computacional

En comparación con los métodos simétricos, RSA es significativamente más lento, aproximadamente 1.000 veces[9]. Por esta razón, RSA se utiliza en el comercio electrónico principalmente para el intercambio seguro de claves. El cifrado real de los datos se realiza luego con AES, que es más adecuado para grandes volúmenes de datos[15]. Sin embargo, en caso de alto tráfico de datos, los apretón de manos RSA pueden sobrecargar significativamente los procesadores de los servidores y causar retrasos[15].

Complejidad de implementación

La implementación de RSA requiere una infraestructura de clave pública (PKI) robusta para gestionar certificados y asegurar firmas digitales[5]. Otro punto débil es la posible amenaza de las computadoras cuánticas. Si estas se vuelven lo suficientemente potentes, podrían eludir la protección basada en RSA falsificando certificados. Esto facilitaría ataques de phishing y de hombre en el medio[5].

Resistencia cuántica

RSA no ofrece protección contra ataques cuánticos. El algoritmo de Shor, que se ejecuta en una computadora cuántica suficientemente potente, podría resolver el problema de factorización en tiempo polinómico. Esto haría que el cifrado RSA ya no fuera seguro[11][12]. Un riesgo concreto es el escenario "Cosechar ahora, descifrar después". En este, los datos cifrados que se interceptan hoy, como datos de clientes o contratos, podrían ser descifrados en el futuro una vez que las computadoras cuánticas estén disponibles[16]. Para prepararse, las plataformas de comercio electrónico deberían desarrollar sistemas criptoágiles. Estos permiten el cambio a algoritmos resistentes a cuánticas sin tener que reemplazar toda la infraestructura[16].

En la siguiente sección se examinarán las ventajas y desventajas de RSA en comparación con otros estándares.

3. AES-256

AES-256 a menudo se denomina el estándar de oro del cifrado de datos y se utiliza para asegurar información altamente sensible [14][17]. En el comercio electrónico, protege los datos de los clientes y la información de las tarjetas de crédito. Con una longitud de clave de 256 bits, ofrece un enorme espacio de claves de 2^256 combinaciones, lo que equivale a aproximadamente 78 dígitos. Esta enorme variedad hace que los ataques de fuerza bruta sean prácticamente imposibles con la potencia de cálculo actual [13]. AES-256 combina altos estándares de seguridad con un rendimiento sólido.

Fortaleza de seguridad

Para las plataformas de comercio electrónico, AES-256 no solo es una medida de seguridad, sino también un requisito regulatorio. El estándar PCI-DSS exige esta fortaleza de cifrado para el almacenamiento y la transmisión de datos de tarjetas de pago [18]. Las filtraciones de datos son un problema costoso en el comercio minorista, y alarmantemente, el 57% de las violaciones de datos se deben a vulnerabilidades de seguridad conocidas pero no corregidas [18]. AES-256 procesa datos en bloques de 128 bits y pasa por 14 rondas de cifrado, más que AES-128 (10 rondas) o AES-192 (12 rondas) [13]. Estas rondas adicionales aumentan aún más la seguridad.

Carga computacional

Como método de cifrado simétrico, AES-256 es significativamente más rápido y eficiente en recursos que los métodos asimétricos como RSA [15]. Un estudio de Ryan Kovar del equipo SURGe de Splunk de marzo de 2022 muestra que el cifrado basado en AES pudo procesar 100,000 archivos (53.93 GB) en solo 42 minutos y 52 segundos [14]. Esta velocidad hace que AES-256 sea ideal para el comercio electrónico, donde se procesan grandes volúmenes de datos sin afectar significativamente el rendimiento del sistema. Los procesadores modernos admiten AES-NI, lo que aumenta aún más la eficiencia [14].

Complejidad de implementación

El mayor desafío con AES-256 es la gestión de claves. Dado que se utiliza la misma clave para cifrar y descifrar, debe intercambiarse y almacenarse de manera segura entre las partes autorizadas [14][19]. Por lo tanto, muchas plataformas de comercio electrónico utilizan una arquitectura híbrida: los métodos asimétricos como RSA se utilizan para el intercambio seguro de una clave de sesión, mientras que la transmisión real de datos se realiza con AES-256 [15][20]. La rotación automatizada de claves y el almacenamiento seguro en un sistema de bóveda son esenciales, ya que la seguridad de AES-256 depende completamente de la confidencialidad de la clave [14][19]. La cifrado visible como HTTPS también es crítico para el negocio, ya que más del 51% de los usuarios abandonan una compra en línea si su navegador muestra una advertencia de seguridad [18].

Resistencia cuántica

En comparación con RSA, AES-256 ofrece una mejor protección contra ataques cuánticos. Mientras que los métodos asimétricos podrían ser completamente eludidos por el algoritmo de Shor, el algoritmo de Grover reduce la seguridad efectiva de AES-256 a solo 128 bits. Este nivel se considera seguro a largo plazo [16]. La Oficina Federal de Seguridad en la Tecnología de la Información (BSI) recomienda en la Directriz Técnica TR-02102-1 (versión 2025-1) el uso de AES-256 para proteger la información digital a largo plazo [1][3]. Sin embargo, la seguridad general de un sistema también depende del intercambio de claves. Mientras que AES-256 protege los datos, se deben utilizar algoritmos post-cuánticos para los apretón de manos TLS para garantizar una seguridad cuántica completa [16].

sbb-itb-1cfd233

4. Cifrado post-cuántico

El cifrado post-cuántico (PQC) ofrece protección contra computadoras cuánticas que pueden superar métodos de cifrado clásicos como RSA utilizando el algoritmo de Shor [21]. La Oficina Federal de Seguridad en la Tecnología de la Información (BSI) lo resume: ya no se trata de "si" o "cuándo" las computadoras cuánticas se convertirán en realidad, sino de abordar la transición a la criptografía post-cuántica ahora [22]. Al igual que TLS/SSL, RSA o AES-256, PQC representa el siguiente paso para enfrentar las amenazas futuras en el comercio digital. La fortaleza de PQC radica en problemas matemáticos que también pueden resistir ataques cuánticos.

Resistencia cuántica

PQC se basa en desafíos matemáticos como problemas de reticulado, criptografía basada en códigos o criptografía basada en hash, que son difíciles de resolver tanto para computadoras clásicas como cuánticas [21]. En julio de 2022, el Instituto Nacional de Estándares y Tecnología (NIST) estandarizó los primeros algoritmos de PQC. Estos incluyen CRYSTALS-Kyber para el intercambio de claves, así como CRYSTALS-Dilithium, Falcon y SPHINCS+ para firmas [21].

Una ventaja de PQC es que no se requiere hardware especial: los algoritmos pueden ejecutarse en sistemas existentes. El BSI recomienda un enfoque híbrido: los métodos PQC deben utilizarse junto con métodos clásicos para garantizar la seguridad a largo plazo incluso ante vulnerabilidades descubiertas más tarde [22].

Fortaleza de seguridad

Un gran riesgo es que los datos cifrados interceptados hoy podrían ser descifrados en el futuro por computadoras cuánticas. Los atacantes almacenan tales datos con la intención de crackearlos más tarde [22]. Para las plataformas de comercio electrónico que deben proteger los datos de los clientes a largo plazo, esto es especialmente crítico.

“El daño causado por datos robados hoy no se mostrará hasta dentro de años: la inacción es un fracaso catastrófico en la gestión de riesgos.” – Anand Oswal, Vicepresidente Ejecutivo de Seguridad de Redes en Palo Alto Networks [24]

Mientras que RSA se considera inseguro frente a ataques cuánticos, AES-256 sigue siendo robusto. Sin embargo, el intercambio de claves sigue siendo un punto débil que debe hacerse resistente a cuánticas: aquí es donde entra PQC. Además de la mayor seguridad, los algoritmos PQC eficientes permiten una integración fluida en sistemas existentes.

Carga computacional

Dado que los algoritmos PQC pueden ejecutarse en hardware clásico, se pueden integrar fácilmente en las infraestructuras de comercio electrónico existentes [21]. Los métodos basados en reticulados como CRYSTALS-Kyber se consideran eficientes y son candidatos líderes para un uso amplio. Sin embargo, la complejidad de implementación varía: las firmas basadas en hash con gestión de estado, como LMS y XMSS, requieren una gestión compleja y, por lo tanto, son menos adecuadas para aplicaciones donde no se puede garantizar tal control [21].

Para facilitar la implementación, el BSI ha integrado métodos PQC en la biblioteca de código abierto "Botan". Esto permite a los desarrolladores probar y aplicar estos métodos [21].

Complejidad de implementación

La transición a PQC es un proyecto a largo plazo que afecta a miles de dispositivos, aplicaciones y bases de datos [24].

“La lista es un paso necesario de cumplimiento, pero también es una señal temprana que da forma al mercado. Las categorías son amplias, lo que dificulta a los ingenieros de red identificar lo que realmente se necesita para implementar actualizaciones de PQC a través de redes, bases de datos y repositorios de código.” – Crick Waters, CEO de Patero [23]

Los expertos recomiendan dos estrategias: primero, desarrollar agilidad criptográfica, es decir, la capacidad de intercambiar algoritmos sin cambios significativos. En segundo lugar, utilizar la traducción de cifrados para hacer que los sistemas más antiguos sean compatibles. Las empresas deben comenzar con un análisis exhaustivo de su infraestructura criptográfica, priorizando el intercambio de claves [22][24]. Con PQC, la arquitectura de seguridad se amplía para resistir futuros ataques.

Ventajas y desventajas

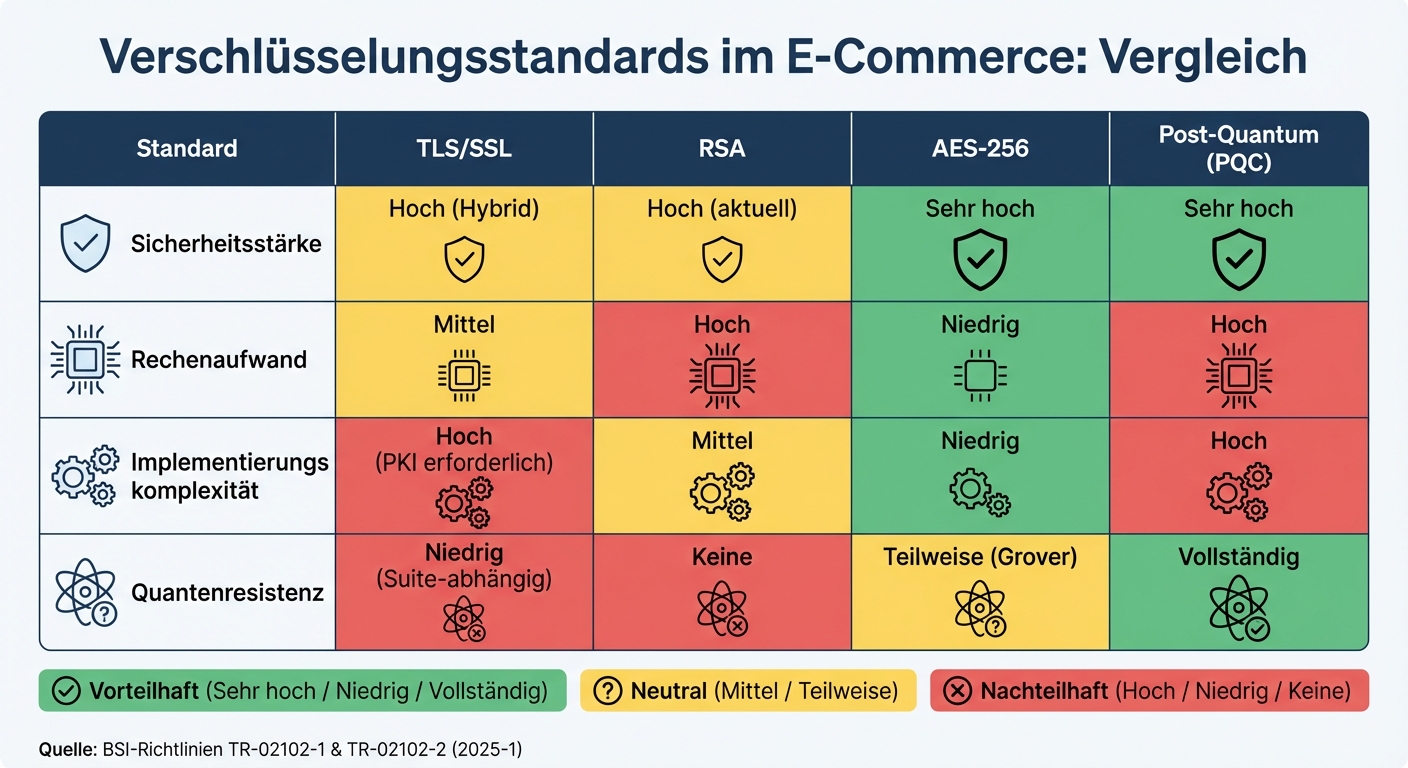

Comparación de los estándares de cifrado en comercio electrónico: TLS/SSL, RSA, AES-256 y cifrado post-cuántico

A continuación se presenta un breve resumen de las fortalezas y debilidades de los estándares de cifrado presentados para comprender mejor sus posibles aplicaciones.

TLS/SSL ofrece una protección confiable para los datos durante la transmisión y se ha establecido como estándar en el comercio electrónico, especialmente para información sensible como datos de tarjetas de crédito y transacciones bancarias [2]. Sin embargo, la dependencia de una infraestructura de clave pública (PKI) es un punto débil: los certificados no válidos o no confiables aumentan el riesgo de ataques de phishing y de hombre en el medio [2][5].

RSA se basa en pares de claves públicas y privadas y permite firmas digitales seguras [5]. Sin embargo, la alta carga computacional hace que RSA sea menos eficiente que los métodos simétricos. Además, RSA no está protegido contra futuros ataques de computadoras cuánticas [25].

AES-256 se destaca por su capacidad para cifrar grandes volúmenes de datos de manera rápida y eficiente. El intercambio seguro de claves se complementa a menudo con enfoques híbridos [5]. Sin embargo, AES-256 sigue siendo parcialmente vulnerable a las computadoras cuánticas, especialmente debido al algoritmo de Grover.

Cifrado post-cuántico se ha desarrollado para resistir ataques de computadoras cuánticas [25]. Sin embargo, la implementación de tales algoritmos es técnicamente desafiante y requiere ajustes en los protocolos existentes. Además, aún existe incertidumbre sobre qué algoritmos representarán la mejor opción a largo plazo [25].

La siguiente tabla presenta las diferencias centrales de los estándares de manera clara:

| Estándar de cifrado | Fortaleza de seguridad | Carga computacional | Complejidad de implementación | Resistencia cuántica |

|---|---|---|---|---|

| TLS/SSL | Alta (Híbrido) | Media | Alta (PKI requerida) | Baja (dependiente de la suite) |

| RSA | Alta (actual) | Alta | Media | Ninguna |

| AES-256 | Muy alta | Baja | Baja | Parcial (Grover) |

| Post-Cuántico | Muy alta | Alta | Alta | Completa |

Esta comparación muestra por qué los enfoques híbridos son indispensables en el comercio electrónico. Las plataformas a menudo combinan RSA para el intercambio seguro de claves con AES-256 para la rápida y eficiente transmisión de datos [5]. De esta manera, se aprovechan al máximo las ventajas de ambos métodos.

Recomendaciones

Para transacciones seguras, debes utilizar TLS 1.2/1.3 para la transmisión de datos y AES-256 para el cifrado. Las transacciones sensibles deben estar protegidas exclusivamente por https://, y para ello, los certificados válidos de autoridades de certificación reconocidas son indispensables [2]. Cumple con las directrices de la normativa BSI TR-02102-2 (versión 2025-1) [3]. Estos estándares forman la base para las siguientes recomendaciones de acción.

Migración a cifrado post-cuántico (PQC)

Comienza ahora la transición a cifrado post-cuántico antes de que las computadoras cuánticas se conviertan en realidad. La CISA publicó en enero de 2026 una directriz que obliga a las autoridades a priorizar productos compatibles con PQC en áreas donde ya están disponibles [23]. Crick Waters, CEO de Patero, describe la importancia de esta lista:

“La lista es un paso necesario de cumplimiento, pero también es una señal temprana que da forma al mercado” [23]

Enfoque híbrido para mayor seguridad

Combina métodos de intercambio de claves resistentes a cuánticas con algoritmos clásicos para protegerte contra ambos escenarios de amenaza [22]. El BSI recomienda explícitamente:

“Los esquemas post-cuánticos deben utilizarse solo en combinación con esquemas clásicos ('híbridos') si es posible” [22]

Es especialmente importante proteger el intercambio de claves, ya que aquí el riesgo de ataques de "almacenar ahora, descifrar después" es mayor [22].

Herramientas automatizadas y estándares modernos

Utiliza herramientas automatizadas para analizar tu infraestructura criptográfica [23]. Al comprar nuevos servidores web o navegadores, asegúrate de que ya admitan métodos basados en reticulados estandarizados por NIST para el intercambio de claves. Estos se consideran técnicamente más avanzados que las firmas digitales resistentes a cuánticas [23]. Desde enero de 2026, las opciones compatibles con PQC son ampliamente disponibles para el software web central [23]. Esto no solo fortalece tu infraestructura actual, sino que también te prepara mejor para futuros desafíos.

Métodos y longitudes de clave adecuados a largo plazo

Cumple con las directrices BSI TR-02102-1, que definen métodos criptográficos y longitudes de clave adecuados a largo plazo [3]. Sin embargo, una encuesta de mercado conjunta del BSI y KPMG muestra que la amenaza de las computadoras cuánticas a menudo se subestima. De más de 150 cuestionarios enviados, solo se recibieron 28 respuestas [22]. No esperes más: comienza la migración hoy mismo.

Preguntas frecuentes

¿Cómo preparas tu plataforma de comercio electrónico para el cifrado post-cuántico?

Para hacer que tu plataforma de comercio electrónico esté lista para la era de las computadoras cuánticas, debes examinar detenidamente las recomendaciones actuales de la Oficina Federal de Seguridad en la Tecnología de la Información (BSI). El BSI sugiere implementar soluciones de cifrado híbridas. Estas combinan criptografía clásica con algoritmos post-cuánticos para crear una fase de transición segura. Un paso importante es ajustar los tamaños de clave de acuerdo con las últimas directrices y utilizar algoritmos probados como FrodoKEM o Classic McEliece.

Ajustes de protocolo y gestión de claves

Además de introducir nuevos algoritmos, también debes revisar los protocolos criptográficos existentes. Esto incluye el uso de firmas basadas en hash, que se consideran especialmente resistentes a ataques de computadoras cuánticas. También es importante optimizar los procesos relacionados con la gestión de claves para aumentar aún más la protección de tus datos.

Una estrategia para la transición

Una estrategia clara y temprana es crucial para facilitar la transición. Así puedes asegurarte de que los datos de tus clientes estén protegidos en el futuro, incluso cuando las computadoras cuánticas se conviertan en algo cotidiano. Quien actúe ahora, estará a salvo a largo plazo.

¿Por qué es tan importante AES-256 para la protección de datos en el comercio electrónico?

AES-256 es uno de los estándares de cifrado más seguros y es indispensable en el comercio electrónico, ya que protege de manera confiable datos sensibles como detalles de pago e información personal. Con una longitud de clave de 256 bits, ofrece un nivel de seguridad extremadamente alto que es prácticamente imposible de superar.

Para plataformas como Gunfinder, que manejan datos confidenciales, un cifrado fuerte es crucial. No solo ayuda a fortalecer la confianza de los usuarios, sino que también cumple con los requisitos de protección de datos. AES-256 combina eficiencia y seguridad de manera ideal.

¿Qué dificultades pueden surgir al implementar TLS 1.3?

La implementación de TLS 1.3 presenta algunos desafíos. Uno de ellos es la adaptación de los sistemas existentes a los nuevos estándares de seguridad, lo que a menudo puede ser intensivo en tiempo y técnicamente exigente. Las aplicaciones o dispositivos más antiguos pueden presentar dificultades, ya que pueden no ser completamente compatibles con TLS 1.3.

Otro punto es que la implementación a menudo requiere una actualización de toda la infraestructura. Esto hace que una planificación cuidadosa y pruebas exhaustivas sean indispensables para garantizar que la transición se realice sin problemas. A pesar de estos obstáculos, el esfuerzo vale la pena: TLS 1.3 ofrece tanto una seguridad mejorada como un rendimiento notablemente mejor.