Bezpieczne szyfrowanie jest kluczem do zaufania i ochrony danych w e-commerce. Oto najważniejsze wnioski:

- TLS/SSL chroni dane podczas przesyłania, co jest widoczne przez „https://” i symbol kłódki. Aktualny standard: TLS 1.3.

- AES-256 skutecznie zabezpiecza przechowywane dane i jest zalecany do danych kart kredytowych.

- RSA nadaje się do wymiany kluczy, ale nie jest chroniony przed atakami kwantowymi.

- Szyfrowanie postkwantowe (PQC) przygotowuje na komputery kwantowe i łączy klasyczne oraz nowe metody dla długoterminowego bezpieczeństwa.

Połączenie tych standardów zapewnia kompleksową ochronę wrażliwych danych klientów. Teraz jest odpowiedni czas, aby przejść na metody odporne na kwanty.

1. TLS/SSL

TLS/SSL zapewnia bezpieczne przesyłanie danych w e-commerce, gwarantując poufność (ochronę przed nieautoryzowanym odczytem), integralność (zapobieganie manipulacjom) i autentyczność (weryfikację tożsamości strony internetowej)[2]. Bezpieczne połączenie rozpoznasz po „https://” i symbolu kłódki w pasku adresu.

Siła bezpieczeństwa

Od 2018 roku TLS 1.3 jest aktualnym standardem i oferuje znacznie wyższe bezpieczeństwo w porównaniu do TLS 1.2 oraz przestarzałych wersji SSL[8]. Dzięki wykorzystaniu Perfect Forward Secrecy (PFS) wcześniejsze sesje pozostają chronione nawet wtedy, gdy klucz prywatny zostanie później skompromitowany[8]. Ponadto usunięto całkowicie niebezpieczne algorytmy, takie jak MD5, SHA-1, RC4 oraz statyczne wymiany kluczy RSA. BSI w 2022 roku dodatkowo usunęło funkcję skrótu SHA-224 oraz krzywą eliptyczną secp224r1 z minimalnych standardów[7].

Obciążenie obliczeniowe

Handshake TLS jest najbardziej obciążającą częścią, ponieważ obejmuje kilka kroków. TLS 1.3 optymalizuje ten proces do tylko jednej Round-Trip Time (RTT) – w przeciwieństwie do dwóch RTT w TLS 1.2. Przy wznowieniach możliwe jest nawet połączenie 0-RTT[8]. Po handshake symetryczne szyfrowanie działa szczególnie efektywnie. Identyfikatory sesji dodatkowo poprawiają wydajność, przechowując parametry bezpieczeństwa i eliminując potrzebę pełnego handshake przy późniejszych połączeniach[6].

Złożoność implementacji

Ustawienie TLS wymaga zarządzania łańcuchem certyfikatów. Twój serwer przesyła swoje certyfikaty wraz z certyfikatami pośrednimi, aby ustanowić ścieżkę zaufania do Root-CA[6]. Od kwietnia 2025 roku certyfikaty będą ważne tylko przez 47 dni, co czyni automatyczne zarządzanie, na przykład za pomocą protokołu ACME, niezbędnym[8]. Wytyczne BSI TR-02102-2 (wersja 2025-1) dostarczają jasnych zaleceń dotyczących mechanizmów kryptograficznych i długości kluczy[4][3]. Te środki są kluczowe dla zapewnienia zarówno bezpieczeństwa połączenia, jak i zaufania do Twojej platformy.

Odporność na kwanty

Kolejnym ważnym aspektem jest przyszłe zagrożenie ze strony komputerów kwantowych. Aktualne implementacje TLS 1.3 opierają się na RSA i eliptycznej krzywej Diffie-Hellman (ECDHE), które nie są odporne na ataki komputerów kwantowych[8]. Aby być chronionym w przyszłości, platformy e-commerce muszą w średnim okresie przejść na szyfrowanie postkwantowe.

W Gunfinder korzystamy z najnowocześniejszych standardów TLS/SSL, aby jak najlepiej zabezpieczyć Twoje transakcje.

2. RSA

RSA to metoda szyfrowania oparta na asymetrycznym podejściu. Działa z dwoma kluczami: publicznym do szyfrowania i prywatnym do deszyfrowania. Bezpieczeństwo RSA opiera się na trudności w faktoryzacji iloczynu dwóch dużych liczb pierwszych[11]. Ta zasada sprawia, że RSA jest szczególnie odpowiednie do zastosowań, w których wymagana jest bezpieczna komunikacja przez niepewne kanały[13].

Siła bezpieczeństwa

Od 1 stycznia 2026 roku Bundesnetzagentur (BNetzA) oraz Federalny Urząd ds. Bezpieczeństwa w Technice Informacyjnej (BSI) wymagają minimalnej długości klucza wynoszącej 3072 bitów dla firm i instytucji[11]. Wiele organizacji już teraz korzysta z kluczy 4096-bitowych, aby zwiększyć bezpieczeństwo[11]. Dodatkowo zaleca się stosowanie Optimal Asymmetric Encryption Padding (OAEP). Ta metoda formatuje wiadomości przed szyfrowaniem, aby utrudnić ataki matematyczne[10]. Pomimo tych środków RSA pozostaje podatne na tzw. ataki boczne. W tym przypadku napastnicy analizują parametry fizyczne, takie jak zużycie energii lub czas przetwarzania, aby uzyskać dostęp do kluczy prywatnych[11].

Obciążenie obliczeniowe

W porównaniu do metod symetrycznych RSA jest znacznie wolniejsze – około 1000 razy[9]. Z tego powodu RSA w e-commerce jest zazwyczaj używane tylko do bezpiecznej wymiany kluczy. Właściwe szyfrowanie danych odbywa się następnie za pomocą AES, które jest lepiej przystosowane do dużych zbiorów danych[15]. Przy dużym ruchu RSA handshake może jednak znacznie obciążyć procesory serwerów i prowadzić do opóźnień[15].

Złożoność implementacji

Implementacja RSA wymaga wydajnej PKI (Public Key Infrastructure), aby zarządzać certyfikatami i zabezpieczać podpisy cyfrowe[5]. Kolejnym słabym punktem jest możliwe zagrożenie ze strony komputerów kwantowych. Jeśli staną się wystarczająco wydajne, mogą obejść ochronę opartą na RSA, fałszując certyfikaty. Ułatwiłoby to ataki phishingowe i typu man-in-the-middle[5].

Odporność na kwanty

RSA nie oferuje ochrony przed atakami kwantowymi. Algorytm Shora, uruchomiony na wystarczająco wydajnym komputerze kwantowym, mógłby rozwiązać problem faktoryzacji w czasie wielomianowym. W ten sposób szyfrowanie RSA przestałoby być bezpieczne[11][12]. Konkretne ryzyko stanowi scenariusz „Zbieraj teraz, deszyfruj później”. W tym przypadku dane szyfrowane, które są dzisiaj przechwytywane – na przykład dane klientów lub umowy – mogą zostać odszyfrowane w przyszłości, gdy komputery kwantowe będą dostępne[16]. Aby się na to przygotować, platformy e-commerce powinny rozwijać systemy kryptoagilne. Umożliwiają one przejście na algorytmy odporne na kwanty bez konieczności wymiany całej infrastruktury[16].

W następnej części omówione zostaną zalety i wady RSA w porównaniu do innych standardów.

3. AES-256

AES-256 często określane jest jako Złoty standard szyfrowania danych i jest stosowane do zabezpieczania wysoko wrażliwych informacji [14][17]. W e-commerce chroni dane klientów i informacje o kartach kredytowych. Z długością klucza 256 bitów oferuje ogromną przestrzeń kluczy wynoszącą 2^256 kombinacji – co odpowiada około 78 cyfrom. Ta ogromna różnorodność sprawia, że ataki brute-force przy obecnej mocy obliczeniowej są praktycznie niemożliwe [13]. AES-256 łączy wysokie standardy bezpieczeństwa z dużą wydajnością.

Siła bezpieczeństwa

Dla platform e-commerce AES-256 jest nie tylko środkiem bezpieczeństwa, ale także wymogiem regulacyjnym. Standard PCI-DSS wymaga tej siły szyfrowania do przechowywania i przesyłania danych kart płatniczych [18]. Wycieki danych są kosztownym problemem w handlu detalicznym, a przerażająco 57% naruszeń ochrony danych wynika z znanych, ale nieusuniętych luk w zabezpieczeniach [18]. AES-256 przetwarza dane w blokach 128-bitowych i przechodzi przez 14 rund szyfrowania – więcej niż AES-128 (10 rund) czy AES-192 (12 rund) [13]. Te dodatkowe rundy zwiększają bezpieczeństwo.

Obciążenie obliczeniowe

Jako symetryczna metoda szyfrowania AES-256 jest znacznie szybsza i bardziej efektywna pod względem zasobów niż metody asymetryczne, takie jak RSA [15]. Badanie przeprowadzone przez Ryana Kovara z zespołu SURGe Splunk w marcu 2022 roku pokazuje, że szyfrowanie oparte na AES mogło przetworzyć 100 000 plików (53,93 GB) w zaledwie 42 minuty i 52 sekundy [14]. Ta prędkość czyni AES-256 idealnym do e-commerce, gdzie przetwarzane są duże ilości danych, nie wpływając zauważalnie na wydajność systemu. Nowoczesne procesory wspierają AES-NI, co dodatkowo zwiększa efektywność [14].

Złożoność implementacji

Największym wyzwaniem w przypadku AES-256 jest zarządzanie kluczami. Ponieważ ten sam klucz jest używany do szyfrowania i deszyfrowania, musi być bezpiecznie wymieniany i przechowywany między uprawnionymi stronami [14][19]. Wiele platform e-commerce stosuje zatem architekturę hybrydową: Metody asymetryczne, takie jak RSA, są wykorzystywane do bezpiecznej wymiany klucza sesji, podczas gdy właściwe przesyłanie danych odbywa się za pomocą AES-256 [15][20]. Automatyczna rotacja kluczy i bezpieczne przechowywanie w systemie Vault są niezbędne, ponieważ bezpieczeństwo AES-256 w pełni zależy od tajności klucza [14][19]. Widoczne szyfrowanie, takie jak HTTPS, jest również krytyczne dla biznesu, ponieważ ponad 51% użytkowników rezygnuje z zakupu online, gdy ich przeglądarka wyświetla ostrzeżenie o bezpieczeństwie [18].

Odporność na kwanty

W porównaniu do RSA, AES-256 oferuje lepszą ochronę przed atakami kwantowymi. Podczas gdy metody asymetryczne mogą być całkowicie obalone przez algorytm Shora, algorytm Grovera jedynie redukuje efektywną siłę AES-256 do 128 bitów. Ten poziom jest również uważany za bezpieczny w dłuższej perspektywie [16]. Federalny Urząd ds. Bezpieczeństwa w Technice Informacyjnej (BSI) wyraźnie zaleca w Wytycznych Technicznych TR-02102-1 (wersja 2025-1) stosowanie AES-256, aby chronić informacje cyfrowe w dłuższej perspektywie [1][3]. Jednak całkowite bezpieczeństwo systemu zależy również od wymiany kluczy. Podczas gdy AES-256 chroni dane, do handshake TLS powinny być stosowane algorytmy postkwantowe, aby zapewnić pełną odporność na kwanty [16].

sbb-itb-1cfd233

4. Szyfrowanie postkwantowe

Szyfrowanie postkwantowe (PQC) oferuje ochronę przed komputerami kwantowymi, które mogą pokonać klasyczne metody szyfrowania, takie jak RSA, za pomocą algorytmu Shora [21]. Federalny Urząd ds. Bezpieczeństwa w Technice Informacyjnej (BSI) podsumowuje to: Nie chodzi już o „czy” lub „kiedy” komputery kwantowe staną się rzeczywistością, ale o to, aby teraz zająć się przejściem na kryptografię postkwantową [22]. Tak jak wcześniej TLS/SSL, RSA czy AES-256, PQC stanowi kolejny krok w walce z przyszłymi zagrożeniami w handlu cyfrowym. Siła PQC leży w problemach matematycznych, które mogą wytrzymać ataki kwantowe.

Odporność na kwanty

PQC opiera się na matematycznych wyzwaniach, takich jak problemy z siatkami, kryptografia oparta na kodach lub haszach, które są trudne do rozwiązania zarówno dla komputerów klasycznych, jak i kwantowych [21]. W lipcu 2022 roku Narodowy Instytut Standardów i Technologii (NIST) znormalizował pierwsze algorytmy PQC. Należą do nich CRYSTALS-Kyber do wymiany kluczy oraz CRYSTALS-Dilithium, Falcon i SPHINCS+ do podpisów [21].

Jedną z zalet PQC jest to, że nie wymaga specjalnego sprzętu – algorytmy mogą działać na istniejących systemach. BSI zaleca podejście hybrydowe: Metody PQC powinny być stosowane razem z klasycznymi metodami, aby zapewnić długoterminowe bezpieczeństwo, nawet w przypadku później odkrytych luk [22].

Siła bezpieczeństwa

Duże ryzyko polega na tym, że dzisiaj przechwycone zaszyfrowane dane mogą zostać w przyszłości odszyfrowane przez komputery kwantowe. Napastnicy przechowują takie dane z zamiarem ich późniejszego złamania [22]. Dla platform e-commerce, które muszą chronić dane klientów w dłuższej perspektywie, jest to szczególnie krytyczne.

„Szkody spowodowane dzisiaj skradzionymi danymi ujawnią się dopiero za kilka lat – bierność to katastrofalne niepowodzenie w zarządzaniu ryzykiem.” – Anand Oswal, wiceprezydent ds. bezpieczeństwa sieci w Palo Alto Networks [24]

Podczas gdy RSA uznawane jest za niebezpieczne wobec ataków kwantowych, AES-256 nadal uważane jest za solidne. Niemniej jednak wymiana kluczy pozostaje słabym punktem, który musi być zabezpieczony przed kwantami – właśnie tutaj wkracza PQC. Oprócz zwiększonego bezpieczeństwa, wydajne algorytmy PQC umożliwiają płynne włączenie do istniejących systemów.

Obciążenie obliczeniowe

Ponieważ algorytmy PQC mogą być uruchamiane na klasycznym sprzęcie, łatwo je włączyć do istniejącej infrastruktury e-commerce [21]. Szczególnie metody oparte na siatkach, takie jak CRYSTALS-Kyber, uważane są za wydajne i są wiodącymi kandydatami do szerokiego zastosowania. Jednak złożoność implementacji różni się: Podpisy oparte na haszach z zarządzaniem stanem, takie jak LMS i XMSS, wymagają skomplikowanego zarządzania i dlatego są mniej odpowiednie do zastosowań, w których taka kontrola nie może być zapewniona [21].

Aby ułatwić implementację, BSI zintegrowało metody PQC w otwartej bibliotece „Botan”. Dzięki temu programiści mogą testować i stosować te metody [21].

Złożoność implementacji

Przejście na PQC to długoterminowy projekt, który dotyczy tysięcy urządzeń, aplikacji i baz danych [24].

„Lista jest niezbędnym krokiem w zakresie zgodności, ale także wczesnym sygnałem kształtującym rynek. Kategorie są szerokie, co utrudnia inżynierom sieciowym zidentyfikowanie, co jest naprawdę wymagane do wdrożenia aktualizacji PQC w sieciach, bazach danych i repozytoriach kodu.” – Crick Waters, CEO Patero [23]

Eksperci zalecają dwie strategie: Po pierwsze, rozwój kryptoagilności, czyli zdolności do wymiany algorytmów bez większych zmian. Po drugie, zastosowanie tłumaczenia szyfrów, aby uczynić starsze systemy kompatybilnymi. Firmy powinny rozpocząć od kompleksowej analizy swojej infrastruktury kryptograficznej, priorytetowo traktując wymianę kluczy [22][24]. Dzięki PQC architektura bezpieczeństwa jest rozszerzana, aby wytrzymała przyszłe ataki.

Zalety i wady

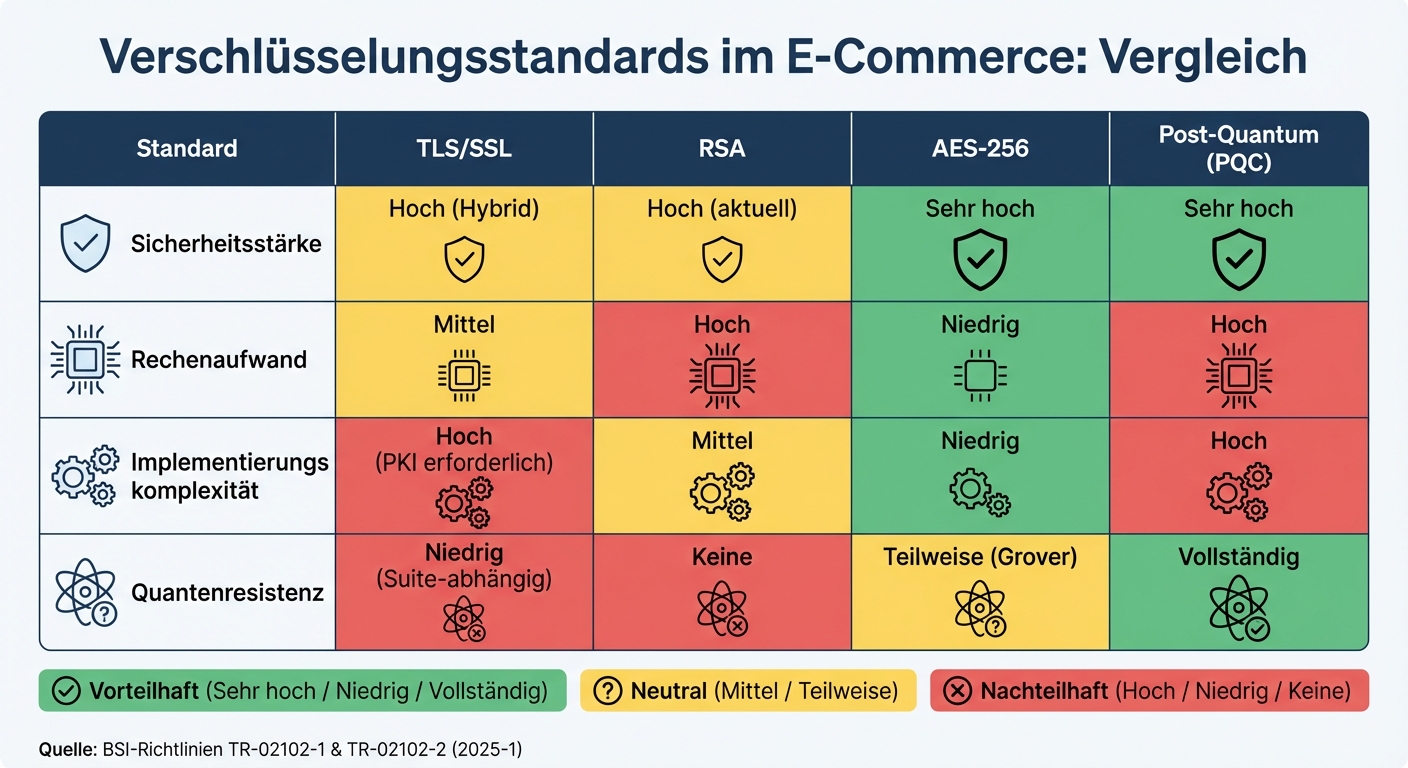

Porównanie standardów szyfrowania e-commerce: TLS/SSL, RSA, AES-256 i szyfrowanie postkwantowe

Oto krótkie podsumowanie mocnych i słabych stron przedstawionych standardów szyfrowania, aby lepiej zrozumieć ich zastosowania.

TLS/SSL zapewnia niezawodną ochronę danych podczas przesyłania i stał się standardem w e-commerce, szczególnie dla wrażliwych informacji, takich jak dane kart kredytowych i transakcje bankowe [2]. Jednak zależność od Public Key Infrastructure (PKI) jest słabym punktem: nieważne lub nieufne certyfikaty zwiększają ryzyko ataków phishingowych i typu man-in-the-middle [2][5].

RSA opiera się na parach kluczy publicznych i prywatnych i umożliwia bezpieczne podpisy cyfrowe [5]. Jednak wysokie obciążenie obliczeniowe sprawia, że RSA jest mniej wydajne niż metody symetryczne. Ponadto RSA nie jest chronione przed przyszłymi atakami ze strony komputerów kwantowych [25].

AES-256 wyróżnia się zdolnością do szybkiego i efektywnego szyfrowania dużych ilości danych. Bezpieczna wymiana kluczy jest często uzupełniana przez podejścia hybrydowe [5]. Niemniej jednak AES-256 jest częściowo podatne na komputery kwantowe, szczególnie przez algorytm Grovera.

Szyfrowanie postkwantowe zostało opracowane w celu wytrzymania ataków ze strony komputerów kwantowych [25]. Jednak implementacja takich algorytmów jest technicznie wymagająca i wymaga dostosowania istniejących protokołów. Ponadto wciąż istnieje niepewność co do tego, które algorytmy będą najlepszym wyborem na dłuższą metę [25].

Poniższa tabela przedstawia kluczowe różnice między standardami w przejrzysty sposób:

| Standard szyfrowania | Siła bezpieczeństwa | Obciążenie obliczeniowe | Złożoność implementacji | Odporność na kwanty |

|---|---|---|---|---|

| TLS/SSL | Wysoka (Hybrydowa) | Średnie | Wysoka (wymagana PKI) | Niska (zależna od suite) |

| RSA | Wysoka (aktualna) | Wysoka | Średnia | Brak |

| AES-256 | Bardzo wysoka | Niska | Niska | Częściowa (Grover) |

| Post-Quantum | Bardzo wysoka | Wysoka | Wysoka | Całkowita |

To porównanie pokazuje, dlaczego hybrydowe podejścia w e-commerce są niezbędne. Platformy często łączą RSA do bezpiecznej wymiany kluczy z AES-256 do szybkiego i efektywnego przesyłania danych [5]. W ten sposób optymalnie wykorzystuje się zalety obu metod.

Zalecenia

Aby zapewnić bezpieczne transakcje, powinieneś używać TLS 1.2/1.3 do przesyłania danych i AES-256 do szyfrowania. Wrażliwe transakcje powinny być chronione wyłącznie przez https://, a ważne są ważne certyfikaty od uznanych organów certyfikacyjnych [2]. Trzymaj się wytycznych BSI TR-02102-2 (wersja 2025-1) [3]. Te standardy stanowią podstawę dla następujących zaleceń.

Migracja do szyfrowania postkwantowego (PQC)

Rozpocznij teraz przejście na szyfrowanie postkwantowe, zanim komputery kwantowe staną się rzeczywistością. CISA opublikowała w styczniu 2026 roku wytyczne, które zobowiązują organy do priorytetowego traktowania produktów zdolnych do PQC w obszarach, w których są one już dostępne [23]. Crick Waters, CEO Patero, opisuje znaczenie tej listy:

„Lista jest niezbędnym krokiem w zakresie zgodności, ale także wczesnym sygnałem kształtującym rynek” [23]

Hybrydowe podejście dla większego bezpieczeństwa

Połącz metody wymiany kluczy odporne na kwanty z klasycznymi algorytmami, aby zabezpieczyć się przed oboma scenariuszami zagrożeń [22]. BSI wyraźnie zaleca:

„Schematy postkwantowe powinny być stosowane tylko w połączeniu z klasycznymi schematami ('hybrydowymi'), jeśli to możliwe” [22]

Szczególnie ważna jest ochrona wymiany kluczy, ponieważ tutaj ryzyko ataków „przechowuj teraz, deszyfruj później” jest największe [22].

Automatyczne narzędzia i nowoczesne standardy

Używaj automatycznych narzędzi do analizy swojej infrastruktury kryptograficznej [23]. Przy zakupie nowych serwerów internetowych lub przeglądarek upewnij się, że już obsługują one znormalizowane przez NIST, oparte na siatkach metody wymiany kluczy. Uważane są one za technicznie bardziej zaawansowane niż kwantowo-bezpieczne podpisy cyfrowe [23]. Od stycznia 2026 roku opcje zdolne do PQC są powszechnie dostępne dla centralnego oprogramowania internetowego [23]. Dzięki temu nie tylko wzmacniasz swoją obecną infrastrukturę, ale także lepiej przygotowujesz się na przyszłe wyzwania.

Długoterminowo odpowiednie metody i długości kluczy

Trzymaj się wytycznych BSI TR-02102-1, które definiują długoterminowo odpowiednie metody kryptograficzne i długości kluczy [3]. Wspólne badanie rynku BSI i KPMG pokazuje jednak, że zagrożenie ze strony komputerów kwantowych jest często niedoceniane. Z ponad 150 wysłanych kwestionariuszy otrzymano zaledwie 28 odpowiedzi [22]. Nie czekaj dłużej – rozpocznij migrację już dziś.

FAQ

Jak przygotować swoją platformę e-commerce do szyfrowania postkwantowego?

Aby przygotować swoją platformę e-commerce na erę komputerów kwantowych, powinieneś dokładnie przeanalizować aktualne zalecenia Federalnego Urzędu ds. Bezpieczeństwa w Technice Informacyjnej (BSI). BSI sugeruje stosowanie hybrydowych rozwiązań szyfrujących. Łączą one klasyczną kryptografię z algorytmami postkwantowymi, aby stworzyć bezpieczną fazę przejściową. Ważnym krokiem jest dostosowanie rozmiarów kluczy zgodnie z najnowszymi wymaganiami oraz korzystanie z uznanych algorytmów, takich jak FrodoKEM czy Classic McEliece.

Dostosowania protokołów i zarządzanie kluczami

Oprócz wprowadzenia nowych algorytmów musisz również zrewidować istniejące protokoły kryptograficzne. Obejmuje to stosowanie podpisów opartych na haszach, które uznawane są za szczególnie odporne na ataki komputerów kwantowych. Również ważne jest optymalizowanie procesów związanych z zarządzaniem kluczami, aby zwiększyć ochronę swoich danych.

Strategia przejścia

Jasna i wczesna strategia jest kluczowa, aby przejście przebiegło sprawnie. Dzięki temu możesz zapewnić, że dane Twoich klientów będą chronione także w przyszłości – nawet gdy komputery kwantowe staną się codziennością. Kto działa teraz, pozostaje bezpieczny na dłuższą metę.

Dlaczego AES-256 jest tak ważne dla ochrony danych w e-commerce?

AES-256 należy do najbezpieczniejszych standardów szyfrowania i jest niezbędne w e-commerce, ponieważ niezawodnie chroni wrażliwe dane, takie jak szczegóły płatności i informacje osobiste. Z długością 256 bitów oferuje ekstremalnie wysoki poziom bezpieczeństwa, który jest praktycznie niemożliwy do przełamania.

Dla platform takich jak Gunfinder, które pracują z poufnymi danymi, silne szyfrowanie jest kluczowe. Pomaga to nie tylko w budowaniu zaufania użytkowników, ale także spełnia wymagania ochrony danych. AES-256 łączy przy tym efektywność i bezpieczeństwo w idealny sposób.

Jakie trudności mogą wystąpić przy wprowadzaniu TLS 1.3?

Wprowadzenie TLS 1.3 wiąże się z pewnymi wyzwaniami. Jednym z nich jest dostosowanie istniejących systemów do nowych standardów bezpieczeństwa, co często może być czasochłonne i technicznie wymagające. Szczególnie starsze aplikacje lub urządzenia mogą sprawiać trudności, ponieważ mogą nie być w pełni zgodne z TLS 1.3.

Kolejnym punktem jest to, że implementacja często wymaga aktualizacji całej infrastruktury. To sprawia, że staranne planowanie i obszerne testy są niezbędne, aby zapewnić, że przejście przebiegnie sprawnie. Pomimo tych przeszkód warto podjąć wysiłek: TLS 1.3 oferuje zarówno poprawione bezpieczeństwo, jak i zauważalnie lepszą wydajność.